Einsatzleitung

SOC-Analysten stellen einen Anstieg ungewöhnlicher VPN-Anmeldungen von ausländischen IP-Adressen fest, gefolgt von raschen Dateiänderungen auf gemeinsam genutzten Laufwerken.

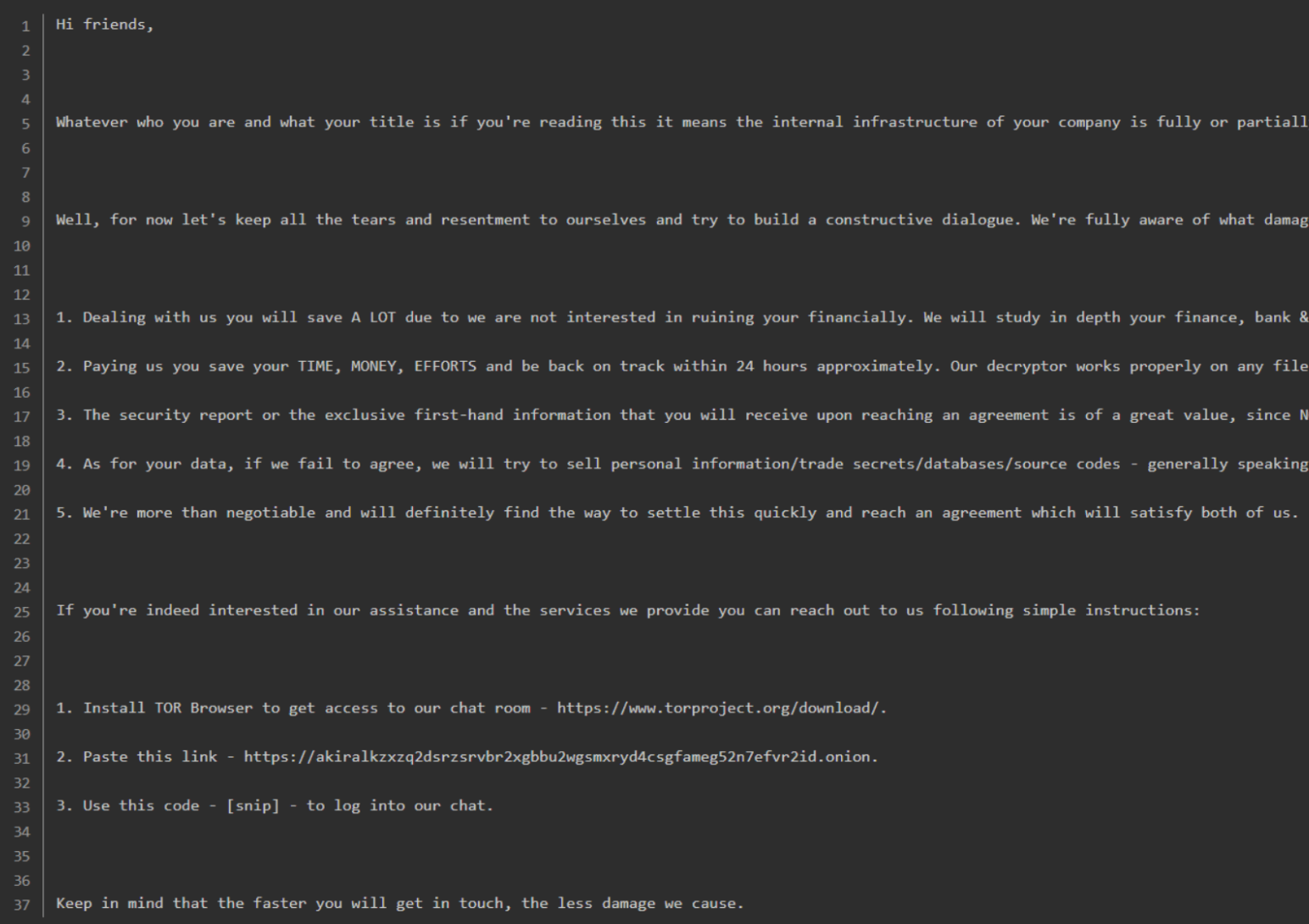

Kurz darauf erhält der Helpdesk ein Ticket, in dem eine verdächtige Datei namens „akira_readme.txt“ gemeldet wird – wahrscheinlich eine Ransomware-Nachricht.

Richtige Antwort

Richtige Antwort

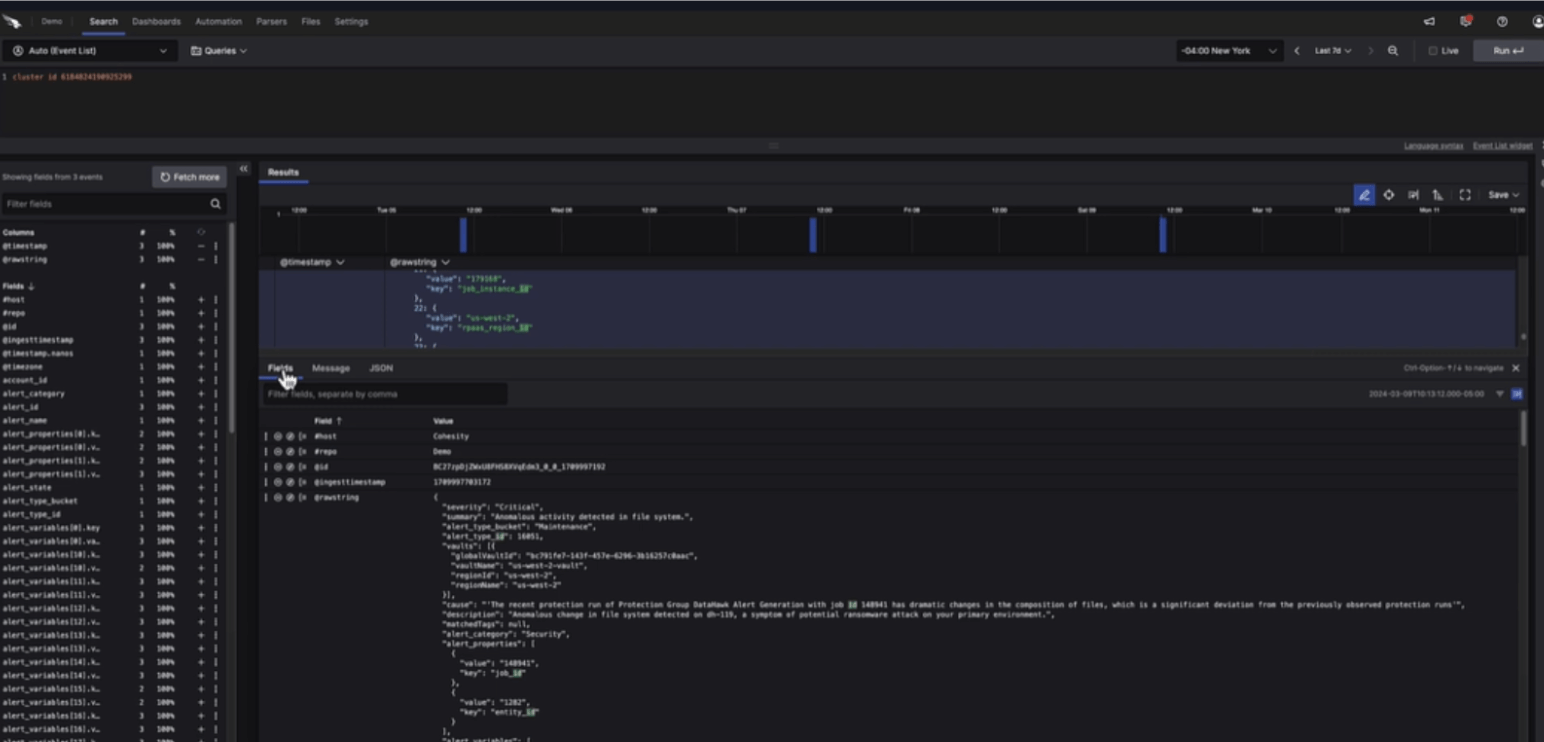

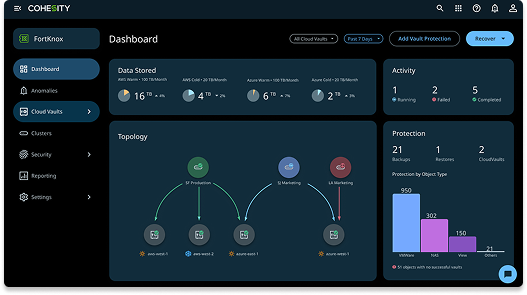

Überprüfen Sie die Backup-Daten auf verdächtige Änderungsraten. Durchsuchen Sie alle Cohesity-Cluster nach Lösegeldforderungen. Senden Sie IOCs an Ihre Sicherheitsinformations- und Ereignisverwaltung, um eine umfassendere Bedrohungserkennung zu ermöglichen.

Falsche Antwort

Falsche Antwort

Das Neustarten der betroffenen Server zur Behebung des Problems kann dazu führen, dass wichtige Beweise verloren gehen und die Erkennung aktiver Malware verzögert wird.

Neutrale Antwort

Neutrale Antwort

Kommunikation ist von Bedeutung, jedoch können Sie dem Angreifer einen Schritt voraus sein, indem Sie die Bedrohung frühzeitig validieren und deren Umfang einschätzen.

KI-basierte Anomalieerkennungswarnungen aus der Cohesity Data Cloud zeigen, dass es sich nicht um einen Fehlalarm handelt.

Leiten Sie das Krisenmanagementprotokoll ein, informieren Sie den Vorstand, bereiten Sie eine Pressemitteilung vor und beginnen Sie mit der Organisation der Reaktionsressourcen.

SOC-Analysten stellen einen Anstieg ungewöhnlicher VPN-Anmeldungen von ausländischen IP-Adressen fest, gefolgt von raschen Dateiänderungen auf gemeinsam genutzten Laufwerken.

Kurz darauf erhält der Helpdesk ein Ticket, in dem eine verdächtige Datei namens „akira_readme.txt“ gemeldet wird – wahrscheinlich eine Ransomware-Nachricht.

Jetzt sind Sie dran: Wie werden Sie den Vorfall bestätigen?

Ich überprüfe die Cohesity-Anomaliewarnungen

Überprüfen Sie die Backup-Daten auf verdächtige Änderungsraten. Durchsuchen Sie alle Cohesity-Cluster nach Lösegeldforderungen. Senden Sie IOCs an Ihre Sicherheitsinformations- und Ereignisverwaltung, um eine umfassendere Bedrohungserkennung zu ermöglichen.

SOC-Analysten stellen einen Anstieg ungewöhnlicher VPN-Anmeldungen von ausländischen IP-Adressen fest, gefolgt von raschen Dateiänderungen auf gemeinsam genutzten Laufwerken.

Kurz darauf erhält der Helpdesk ein Ticket, in dem eine verdächtige Datei namens „akira_readme.txt“ gemeldet wird – wahrscheinlich eine Ransomware-Nachricht.

Jetzt sind Sie dran: Wie werden Sie den Vorfall bestätigen?

Ich überprüfe die Cohesity-Anomaliewarnungen

Überprüfen Sie die Backup-Daten auf verdächtige Änderungsraten. Durchsuchen Sie alle Cohesity-Cluster nach Lösegeldforderungen. Senden Sie IOCs an Ihre Sicherheitsinformations- und Ereignisverwaltung, um eine umfassendere Bedrohungserkennung zu ermöglichen.

SOC-Analysten stellen einen Anstieg ungewöhnlicher VPN-Anmeldungen von ausländischen IP-Adressen fest, gefolgt von raschen Dateiänderungen auf gemeinsam genutzten Laufwerken.

Kurz darauf erhält der Helpdesk ein Ticket, in dem eine verdächtige Datei namens „akira_readme.txt“ gemeldet wird – wahrscheinlich eine Ransomware-Nachricht.

Jetzt sind Sie dran: Wie werden Sie den Vorfall bestätigen?

Ich überprüfe die Cohesity-Anomaliewarnungen

Überprüfen Sie die Backup-Daten auf verdächtige Änderungsraten. Durchsuchen Sie alle Cohesity-Cluster nach Lösegeldforderungen. Senden Sie IOCs an Ihre Sicherheitsinformations- und Ereignisverwaltung, um eine umfassendere Bedrohungserkennung zu ermöglichen.

Eindämmen

Nachdem der Vorfall gemeldet wurde, liegt Ihre Priorität nun darin, die weitere Vorgehensweise des Angreifers zu unterbinden und forensische Beweise zu sichern.

Die Untersuchung ergab, dass der Angreifer über ein VPN ohne MFA eingedrungen ist. Endpunkt-Telemetrie meldet AnyDesk-Beaconing an einen externen Host, was auf Steuerung aus der Ferne hindeutet, sowie ein neues Domänenadministrator-Konto „itadm“.

Die Bedrohung wurde eingedämmt, aber die Reaktion könnte verzögert sein.

Falsche Antwort

Falsche Antwort

Diese Maßnahme hat wertvolle forensische Beweise vernichtet und könnte den Angreifer warnen, bevor die Eindämmung abgeschlossen ist.

Richtige Antwort

Richtige Antwort

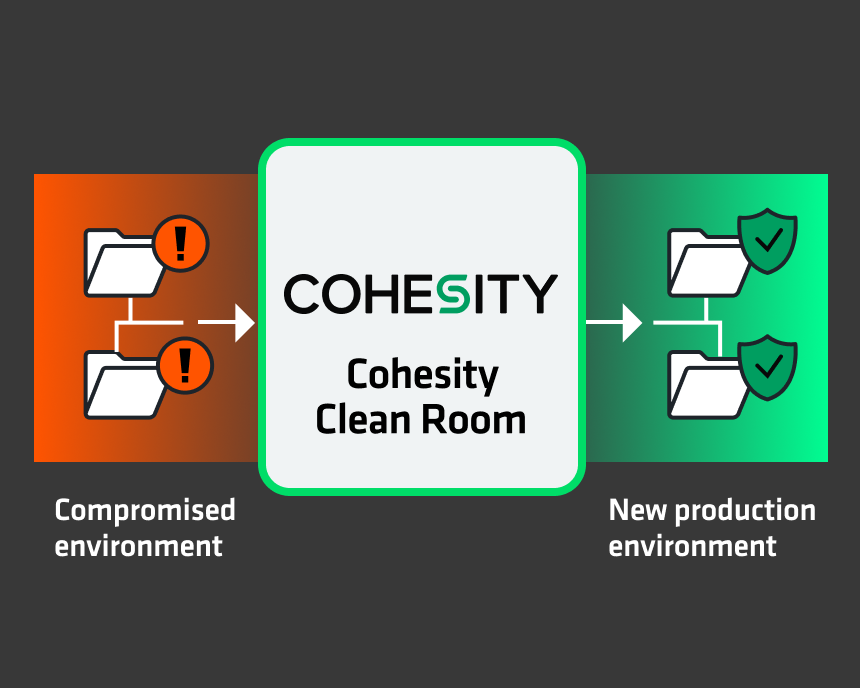

Richten Sie umgehend einen Reinraum ein, um den Angriff zu analysieren und geeignete Abhilfemaßnahmen zu planen, die zukünftige Angriffe verhindern.

Neutrale Antwort

Neutrale Antwort

Das Ändern des Passworts verlangsamt den Angreifer, jedoch werden andere Beständigkeitsmechanismen nicht berücksichtigt und wichtige Beweise nicht gesichert.

Beauftragen Sie Cohesity CERT mit dem Einfrieren Ihrer Backup-Umgebung und der Unterstützung bei der Erfassung von Protokollen und Daten. In Zusammenarbeit mit führenden IR-Teams beschleunigt CERT die Koordination, den Informationsaustausch und die sichere Wiederherstellung.

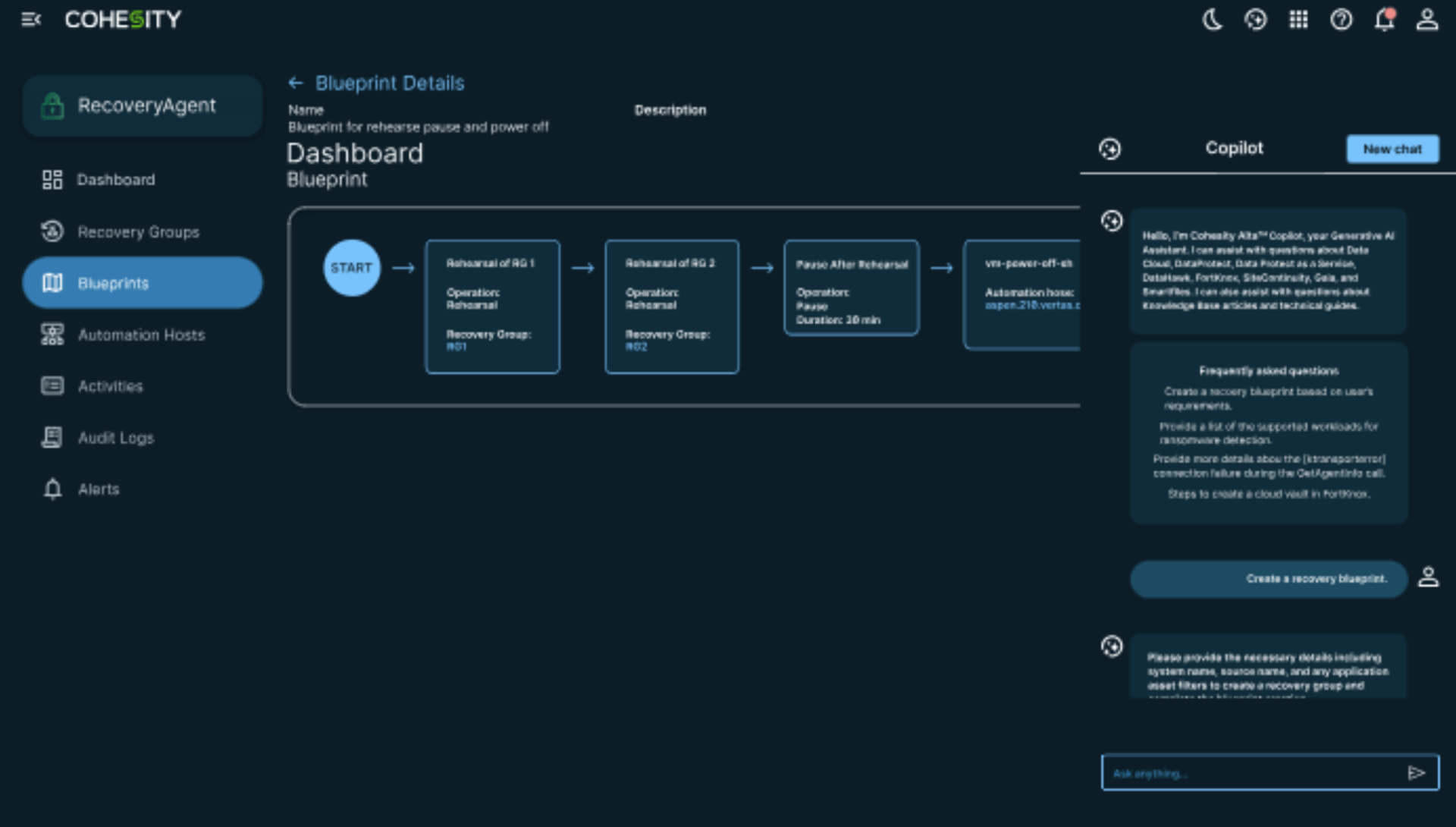

Die Cohesity Clean Room-Lösung bietet einen flexiblen, sicheren Raum zur Wiederherstellung kritischer Sicherheitstools und Infrastrukturen, die für Untersuchungen und Abhilfemaßnahmen unerlässlich sind.

Nachdem der Vorfall gemeldet wurde, liegt Ihre Priorität nun darin, die weitere Vorgehensweise des Angreifers zu unterbinden und forensische Beweise zu sichern.

Die Untersuchung ergab, dass der Angreifer über ein VPN ohne MFA eingedrungen ist. Endpunkt-Telemetrie meldet AnyDesk-Beaconing an einen externen Host, was auf Steuerung aus der Ferne hindeutet, sowie ein neues Domänenadministrator-Konto „itadm“.

Die Bedrohung wurde eingedämmt, aber die Reaktion könnte verzögert sein.

Wie werden Sie mit der Untersuchung und Schadensbegrenzung beginnen?

Ich richte eine isolierte Umgebung ein

Richten Sie umgehend einen Reinraum ein, um den Angriff zu analysieren und geeignete Abhilfemaßnahmen zu planen, die zukünftige Angriffe verhindern.

Nachdem der Vorfall gemeldet wurde, liegt Ihre Priorität nun darin, die weitere Vorgehensweise des Angreifers zu unterbinden und forensische Beweise zu sichern.

Die Untersuchung ergab, dass der Angreifer über ein VPN ohne MFA eingedrungen ist. Endpunkt-Telemetrie meldet AnyDesk-Beaconing an einen externen Host, was auf Steuerung aus der Ferne hindeutet, sowie ein neues Domänenadministrator-Konto „itadm“.

Die Bedrohung wurde eingedämmt, aber die Reaktion könnte verzögert sein.

Wie werden Sie mit der Untersuchung und Schadensbegrenzung beginnen?

Ich richte eine isolierte Umgebung ein

Richten Sie umgehend einen Reinraum ein, um den Angriff zu analysieren und geeignete Abhilfemaßnahmen zu planen, die zukünftige Angriffe verhindern.

Nachdem der Vorfall gemeldet wurde, liegt Ihre Priorität nun darin, die weitere Vorgehensweise des Angreifers zu unterbinden und forensische Beweise zu sichern.

Die Untersuchung ergab, dass der Angreifer über ein VPN ohne MFA eingedrungen ist. Endpunkt-Telemetrie meldet AnyDesk-Beaconing an einen externen Host, was auf Steuerung aus der Ferne hindeutet, sowie ein neues Domänenadministrator-Konto „itadm“.

Die Bedrohung wurde eingedämmt, aber die Reaktion könnte verzögert sein.

Wie werden Sie mit der Untersuchung und Schadensbegrenzung beginnen?

Ich richte eine isolierte Umgebung ein

Richten Sie umgehend einen Reinraum ein, um den Angriff zu analysieren und geeignete Abhilfemaßnahmen zu planen, die zukünftige Angriffe verhindern.

Beseitigen

Die Untersuchung vertieft sich. Die Analyse zeigt gestohlene Anmeldedaten aus dem Windows-Speicher und AD-Dienstkonten – ein Hinweis auf fortgeschrittenes Sammeln von Zugangsdaten. Der Angreifer deaktivierte außerdem Virenschutzprogramme, um unentdeckt zu bleiben, und nutzte Rclone und WinSCP, um Daten zu exfiltrieren.

Die Attacken hinterlassen tiefgreifende Spuren, und es ist an der Zeit, sie vollständig zu beseitigen.

Richtige Antwort

Richtige Antwort

Rotieren Sie Anmeldedaten und Tokens, identifizieren und entfernen Sie unbefugte Fernzugriffe, scannen Sie gemountete Snapshots wiederholt, bis sie einwandfrei sind, und wählen Sie einen bekanntermaßen sicheren Punkt aus.

Falsche Antwort

Falsche Antwort

Die Wiederaufnahme der Produktion vor der Bestätigung eines einwandfreien Zustands kann dazu führen, dass der Angreifer erneut eindringt oder kritische Systeme erneut infiziert werden.

Neutrale Antwort

Neutrale Antwort

AV-Neuinstallationen erkennen möglicherweise bekannte Bedrohungen, übersehen jedoch häufig versteckte Beständigkeit oder den Missbrauch von Anmeldedaten.

Erkennen Sie versteckte Malware schneller, indem Sie Cohesity-Snapshots mit kuratierten Threat Intelligence, hashbasierter Erkennung und einer umfangreichen Bibliothek von YARA-Regeln scannen.

Die Untersuchung vertieft sich. Die Analyse zeigt gestohlene Anmeldedaten aus dem Windows-Speicher und AD-Dienstkonten – ein Hinweis auf fortgeschrittenes Sammeln von Zugangsdaten. Der Angreifer deaktivierte außerdem Virenschutzprogramme, um unentdeckt zu bleiben, und nutzte Rclone und WinSCP, um Daten zu exfiltrieren.

Die Attacken hinterlassen tiefgreifende Spuren, und es ist an der Zeit, sie vollständig zu beseitigen.

Wie werden Sie die Beständigkeit des Angreifers aufheben und einen bereinigten Wiederherstellungspunkt validieren?

Ich rotiere die Anmeldedaten/Tokens und suche nach Beständigkeit

Rotieren Sie Anmeldedaten und Tokens, identifizieren und entfernen Sie unbefugte Fernzugriffe, scannen Sie gemountete Snapshots wiederholt, bis sie einwandfrei sind, und wählen Sie einen bekanntermaßen sicheren Punkt aus.

Die Untersuchung vertieft sich. Die Analyse zeigt gestohlene Anmeldedaten aus dem Windows-Speicher und AD-Dienstkonten – ein Hinweis auf fortgeschrittenes Sammeln von Zugangsdaten. Der Angreifer deaktivierte außerdem Virenschutzprogramme, um unentdeckt zu bleiben, und nutzte Rclone und WinSCP, um Daten zu exfiltrieren.

Die Attacken hinterlassen tiefgreifende Spuren, und es ist an der Zeit, sie vollständig zu beseitigen.

Wie werden Sie die Beständigkeit des Angreifers aufheben und einen bereinigten Wiederherstellungspunkt validieren?

Ich rotiere die Anmeldedaten/Tokens und suche nach Beständigkeit

Rotieren Sie Anmeldedaten und Tokens, identifizieren und entfernen Sie unbefugte Fernzugriffe, scannen Sie gemountete Snapshots wiederholt, bis sie einwandfrei sind, und wählen Sie einen bekanntermaßen sicheren Punkt aus.

Die Untersuchung vertieft sich. Die Analyse zeigt gestohlene Anmeldedaten aus dem Windows-Speicher und AD-Dienstkonten – ein Hinweis auf fortgeschrittenes Sammeln von Zugangsdaten. Der Angreifer deaktivierte außerdem Virenschutzprogramme, um unentdeckt zu bleiben, und nutzte Rclone und WinSCP, um Daten zu exfiltrieren.

Die Attacken hinterlassen tiefgreifende Spuren, und es ist an der Zeit, sie vollständig zu beseitigen.

Wie werden Sie die Beständigkeit des Angreifers aufheben und einen bereinigten Wiederherstellungspunkt validieren?

Ich rotiere die Anmeldedaten/Tokens und suche nach Beständigkeit

Rotieren Sie Anmeldedaten und Tokens, identifizieren und entfernen Sie unbefugte Fernzugriffe, scannen Sie gemountete Snapshots wiederholt, bis sie einwandfrei sind, und wählen Sie einen bekanntermaßen sicheren Punkt aus.

Wiederherstellen

Produktionssysteme werden gestoppt. Die Geschäftsleitung fordert die Wiederherstellung von ERP- und gemeinsam genutzten Dateidiensten innerhalb von sieben Stunden, um die Auswirkungen auf das Geschäft so gering wie möglich zu halten.

Sie müssen die Situation schnell und risikofrei wieder in den Griff bekommen, um sicherzustellen, dass der Angreifer nicht zurückkehrt.

Richtige Antwort

Richtige Antwort

Stellen Sie wichtige Anwendungen aus einem verifizierten Snapshot in einem stufenweisen Übergangsprozess wieder her. Führen Sie vor der Inbetriebnahme Malware-Scans und Funktionstests durch. Greifen Sie bei Bedarf auf Ihre gesicherte, unveränderliche Datensicherung zurück.

Falsche Antwort

Falsche Antwort

Diese Entscheidung ging nach hinten los. Die Zahlung garantiert nicht die Datenintegrität und kann gegen Richtlinien oder Gesetze verstoßen.

Neutrale Antwort

Neutrale Antwort

Eine vollständige Wiederherstellung ohne Validierung könnte erneut Malware einschleusen und die Ausfallzeit verlängern.

Führen Sie eine sichere Wiederherstellung mithilfe einer unveränderlichen Kopie Ihrer Daten durch – selbst wenn die primären Backups bei einem Notfall beschädigt werden oder verloren gehen.

Produktionssysteme werden gestoppt. Die Geschäftsleitung fordert die Wiederherstellung von ERP- und gemeinsam genutzten Dateidiensten innerhalb von sieben Stunden, um die Auswirkungen auf das Geschäft so gering wie möglich zu halten.

Sie müssen die Situation schnell und risikofrei wieder in den Griff bekommen, um sicherzustellen, dass der Angreifer nicht zurückkehrt.

Wie stellen Sie geschäftskritische Daten und Dienste wieder her, ohne eine erneute Infektion zu riskieren?

Ich stelle die Daten stufenweise wieder her und überprüfe die Datenintegrität

Stellen Sie wichtige Anwendungen aus einem verifizierten Snapshot in einem stufenweisen Übergangsprozess wieder her. Führen Sie vor der Inbetriebnahme Malware-Scans und Funktionstests durch. Greifen Sie bei Bedarf auf Ihre gesicherte, unveränderliche Datensicherung zurück.

Produktionssysteme werden gestoppt. Die Geschäftsleitung fordert die Wiederherstellung von ERP- und gemeinsam genutzten Dateidiensten innerhalb von sieben Stunden, um die Auswirkungen auf das Geschäft so gering wie möglich zu halten.

Sie müssen die Situation schnell und risikofrei wieder in den Griff bekommen, um sicherzustellen, dass der Angreifer nicht zurückkehrt.

Wie stellen Sie geschäftskritische Daten und Dienste wieder her, ohne eine erneute Infektion zu riskieren?

Ich stelle die Daten stufenweise wieder her und überprüfe die Datenintegrität

Stellen Sie wichtige Anwendungen aus einem verifizierten Snapshot in einem stufenweisen Übergangsprozess wieder her. Führen Sie vor der Inbetriebnahme Malware-Scans und Funktionstests durch. Greifen Sie bei Bedarf auf Ihre gesicherte, unveränderliche Datensicherung zurück.

Produktionssysteme werden gestoppt. Die Geschäftsleitung fordert die Wiederherstellung von ERP- und gemeinsam genutzten Dateidiensten innerhalb von sieben Stunden, um die Auswirkungen auf das Geschäft so gering wie möglich zu halten.

Sie müssen die Situation schnell und risikofrei wieder in den Griff bekommen, um sicherzustellen, dass der Angreifer nicht zurückkehrt.

Wie stellen Sie geschäftskritische Daten und Dienste wieder her, ohne eine erneute Infektion zu riskieren?

Ich stelle die Daten stufenweise wieder her und überprüfe die Datenintegrität

Stellen Sie wichtige Anwendungen aus einem verifizierten Snapshot in einem stufenweisen Übergangsprozess wieder her. Führen Sie vor der Inbetriebnahme Malware-Scans und Funktionstests durch. Greifen Sie bei Bedarf auf Ihre gesicherte, unveränderliche Datensicherung zurück.

Gewonnene Erkenntnisse

Ein doppelter Erpressungsversuch wurde bestätigt – die Angreifer drohten, gestohlene Daten auf einer Tor-Website zu veröffentlichen, falls die Lösegeldforderungen nicht erfüllt würden. Dank Eindämmungsmaßnahmen und einem schrittweisen, sicheren Wiederherstellungsprozess konnten die Systeme ohne Zahlung wiederhergestellt werden, und der Vorfall wurde abgeschlossen.

Lassen Sie uns die Reaktion Ihres Teams bewerten und die Abwehrmaßnahmen für das nächste Mal verstärken.

Richtige Antwort

Richtige Antwort

Festigen Sie das Gelernte, indem Sie Wiederherstellungspläne aktualisieren und Reinraum-Übungen durchführen. Bewahren Sie forensische Beweise auf, um zukünftige Abwehrmaßnahmen zu unterstützen und Zugangslücken zu schließen.

Falsche Antwort

Falsche Antwort

Sie haben soeben wertvolle forensische Beweise vernichtet, die für zukünftige Verteidigungen und Compliance-Berichte von Bedeutung sein könnten. Bewahren Sie nach jedem Vorfall alle Beweise auf.

Neutrale Antwort

Neutrale Antwort

Das Weitergeben von Erfahrungen ist sinnvoll, jedoch birgt das Aufschieben von Verbesserungen das Risiko, dieselben Fehler zu wiederholen.

Proben, validieren und verfeinern Sie Wiederherstellungsstrategien mit Blaupausen, die wichtige Schritte wie Malware-Scans und die Suche nach Bedrohungen integrieren.

Unsere von Experten durchgeführten Bewertungen und maßgeschneiderten Aktionspläne unterstützen Sie dabei, den modernsten Angriffen von heute einen Schritt voraus zu sein.

Ein doppelter Erpressungsversuch wurde bestätigt – die Angreifer drohten, gestohlene Daten auf einer Tor-Website zu veröffentlichen, falls die Lösegeldforderungen nicht erfüllt würden. Dank Eindämmungsmaßnahmen und einem schrittweisen, sicheren Wiederherstellungsprozess konnten die Systeme ohne Zahlung wiederhergestellt werden, und der Vorfall wurde abgeschlossen.

Lassen Sie uns die Reaktion Ihres Teams bewerten und die Abwehrmaßnahmen für das nächste Mal verstärken.

Was hat Ihre Überprüfung nach dem Vorfall hervorgebracht?

Ich aktualisiere die Wiederherstellungs-Runbooks und plane Reinraum-Übungen

Festigen Sie das Gelernte, indem Sie Wiederherstellungspläne aktualisieren und Reinraum-Übungen durchführen. Bewahren Sie forensische Beweise auf, um zukünftige Abwehrmaßnahmen zu unterstützen und Zugangslücken zu schließen.

Ein doppelter Erpressungsversuch wurde bestätigt – die Angreifer drohten, gestohlene Daten auf einer Tor-Website zu veröffentlichen, falls die Lösegeldforderungen nicht erfüllt würden. Dank Eindämmungsmaßnahmen und einem schrittweisen, sicheren Wiederherstellungsprozess konnten die Systeme ohne Zahlung wiederhergestellt werden, und der Vorfall wurde abgeschlossen.

Lassen Sie uns die Reaktion Ihres Teams bewerten und die Abwehrmaßnahmen für das nächste Mal verstärken.

Was hat Ihre Überprüfung nach dem Vorfall hervorgebracht?

Ich aktualisiere die Wiederherstellungs-Runbooks und plane Reinraum-Übungen

Festigen Sie das Gelernte, indem Sie Wiederherstellungspläne aktualisieren und Reinraum-Übungen durchführen. Bewahren Sie forensische Beweise auf, um zukünftige Abwehrmaßnahmen zu unterstützen und Zugangslücken zu schließen.

Ein doppelter Erpressungsversuch wurde bestätigt – die Angreifer drohten, gestohlene Daten auf einer Tor-Website zu veröffentlichen, falls die Lösegeldforderungen nicht erfüllt würden. Dank Eindämmungsmaßnahmen und einem schrittweisen, sicheren Wiederherstellungsprozess konnten die Systeme ohne Zahlung wiederhergestellt werden, und der Vorfall wurde abgeschlossen.

Lassen Sie uns die Reaktion Ihres Teams bewerten und die Abwehrmaßnahmen für das nächste Mal verstärken.

Was hat Ihre Überprüfung nach dem Vorfall hervorgebracht?

Ich aktualisiere die Wiederherstellungs-Runbooks und plane Reinraum-Übungen

Festigen Sie das Gelernte, indem Sie Wiederherstellungspläne aktualisieren und Reinraum-Übungen durchführen. Bewahren Sie forensische Beweise auf, um zukünftige Abwehrmaßnahmen zu unterstützen und Zugangslücken zu schließen.