Comando de Incidentes

Los analistas de SOC detectan un aumento en los inicios de sesión de VPN inusuales desde IP extranjeras, seguido de cambios rápidos de archivos en las unidades compartidas.

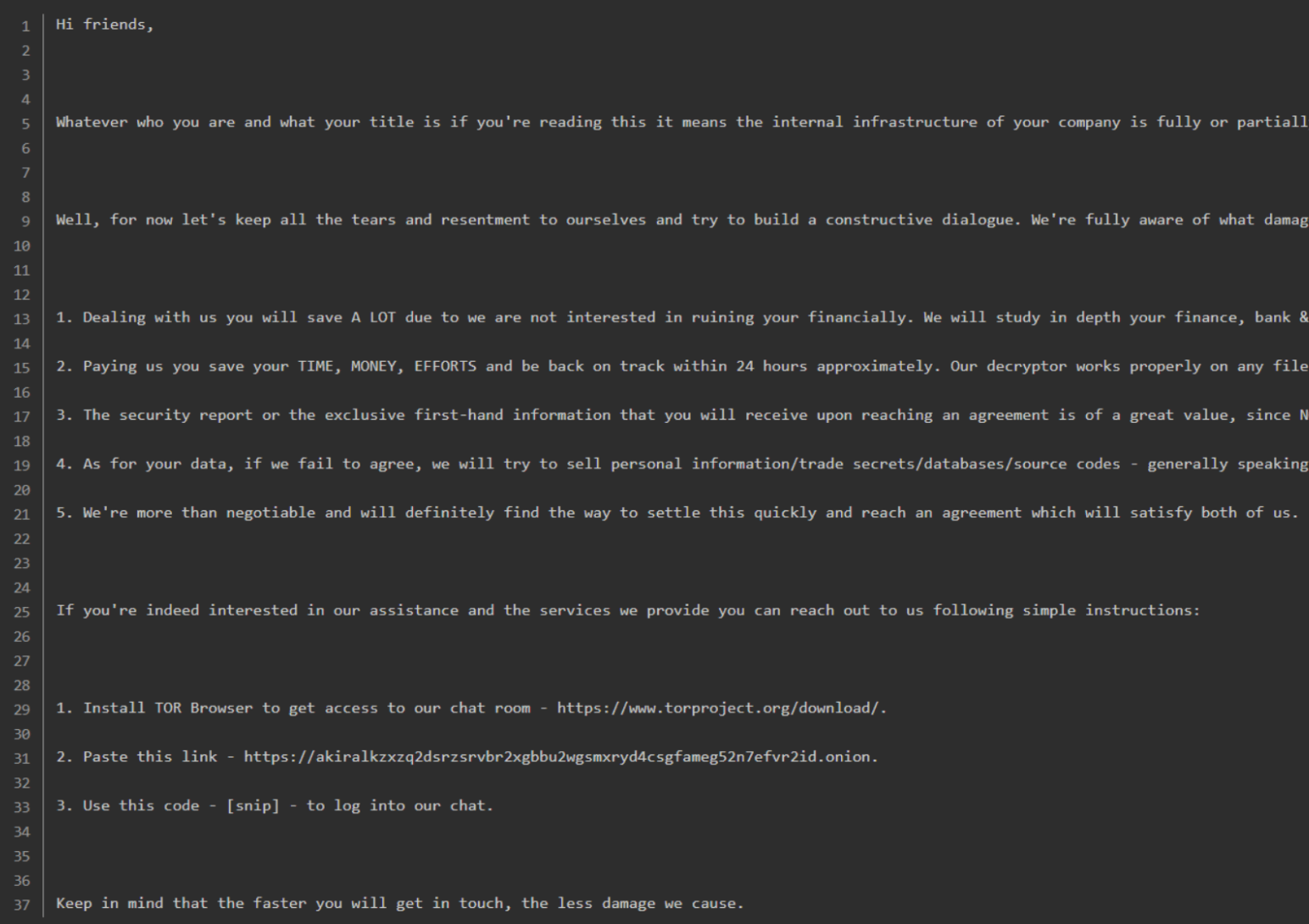

Poco después, el servicio de asistencia recibe un ticket que informa de un archivo sospechoso llamado “akira_readme.txt”, una posible nota de ransomware.

Respuesta correcta

Respuesta correcta

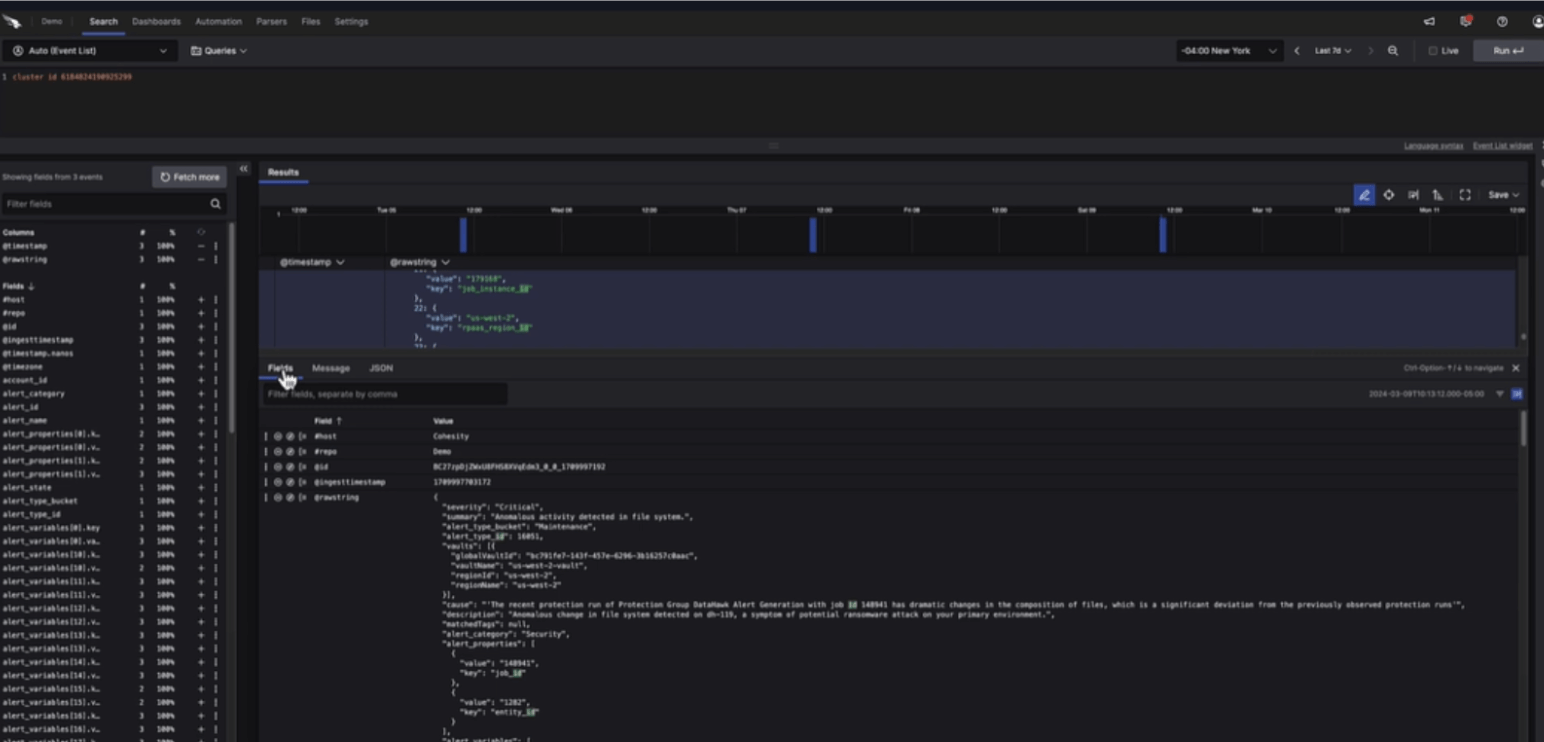

Validar las tasas de cambio sospechosas en los datos de copia de seguridad. Buscar en todos los clústeres de Cohesity notas de rescate. Envíe los IOC a su SIEM para una detección de amenazas más amplia.

Respuesta incorrecta

Respuesta incorrecta

Reiniciar los servidores afectados para “borrar” el problema puede destruir pruebas importantes y retrasar la detección de malware activo.

Respuesta neutra

Respuesta neutra

La comunicación es importante, pero validar la amenaza pronto y el alcance le ayudará a adelantarse al atacante.

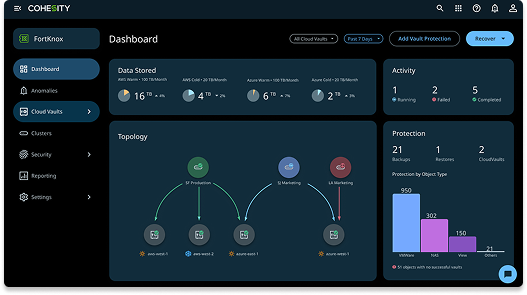

Las alertas de detección de anomalías basadas en IA de Cohesity Data Cloud muestran que la alerta no es un falso positivo.

Inicie el protocolo de gestión de crisis, informe al consejo, prepare un comunicado de prensa y comience a organizar los recursos de respuesta.

Los analistas de SOC detectan un aumento en los inicios de sesión de VPN inusuales desde IP extranjeras, seguido de cambios rápidos de archivos en las unidades compartidas.

Poco después, el servicio de asistencia recibe un ticket que informa de un archivo sospechoso llamado “akira_readme.txt”, una posible nota de ransomware.

Su movimiento: ¿Cómo confirmará el incidente?

Revisar alertas de anomalías de Cohesity

Validar las tasas de cambio sospechosas en los datos de copia de seguridad. Busque en todos los clústeres de Cohesity notas de rescate. Envíe los IOC a su SIEM para una detección de amenazas más amplia.

Los analistas de SOC detectan un aumento en los inicios de sesión de VPN inusuales desde IP extranjeras, seguido de cambios rápidos de archivos en las unidades compartidas.

Poco después, el servicio de asistencia recibe un ticket que informa de un archivo sospechoso llamado “akira_readme.txt”, una posible nota de ransomware.

Su movimiento: ¿Cómo confirmará el incidente?

Revisar alertas de anomalías de Cohesity

Validar las tasas de cambio sospechosas en los datos de copia de seguridad. Busque en todos los clústeres de Cohesity notas de rescate. Envíe los IOC a su SIEM para una detección de amenazas más amplia.

Los analistas de SOC detectan un aumento en los inicios de sesión de VPN inusuales desde IP extranjeras, seguido de cambios rápidos de archivos en las unidades compartidas.

Poco después, el servicio de asistencia recibe un ticket que informa de un archivo sospechoso llamado “akira_readme.txt”, una posible nota de ransomware.

Su movimiento: ¿Cómo confirmará el incidente?

Revisar alertas de anomalías de Cohesity

Validar las tasas de cambio sospechosas en los datos de copia de seguridad. Busque en todos los clústeres de Cohesity notas de rescate. Envíe los IOC a su SIEM para una detección de amenazas más amplia.

Contener

Con el incidente declarado, su prioridad ahora cambia a detener el movimiento del atacante y preservar las pruebas forenses.

La investigación muestra que el adversario ingresó a través de VPN sin MFA. La telemetría de punto final marca AnyDesk con baliza a un host externo, lo que indica control remoto y una nueva cuenta de administrador de dominio “itadm”.

Ha contenido la amenaza, pero los esfuerzos de respuesta pueden ralentizarse.

Respuesta incorrecta

Respuesta incorrecta

Esa acción destruyó valiosas pruebas forenses y puede alertar al atacante antes de completar la contención.

Respuesta correcta

Respuesta correcta

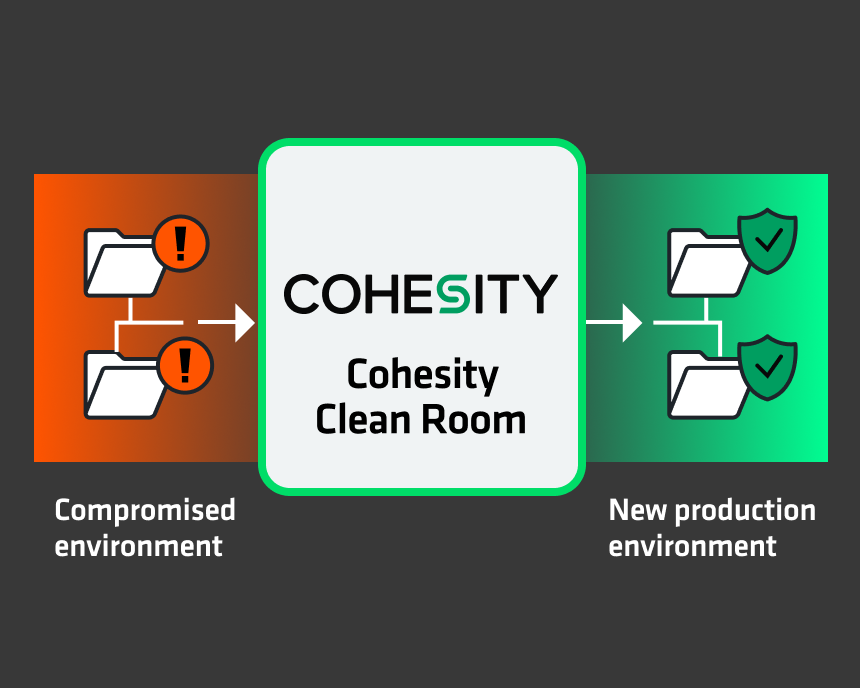

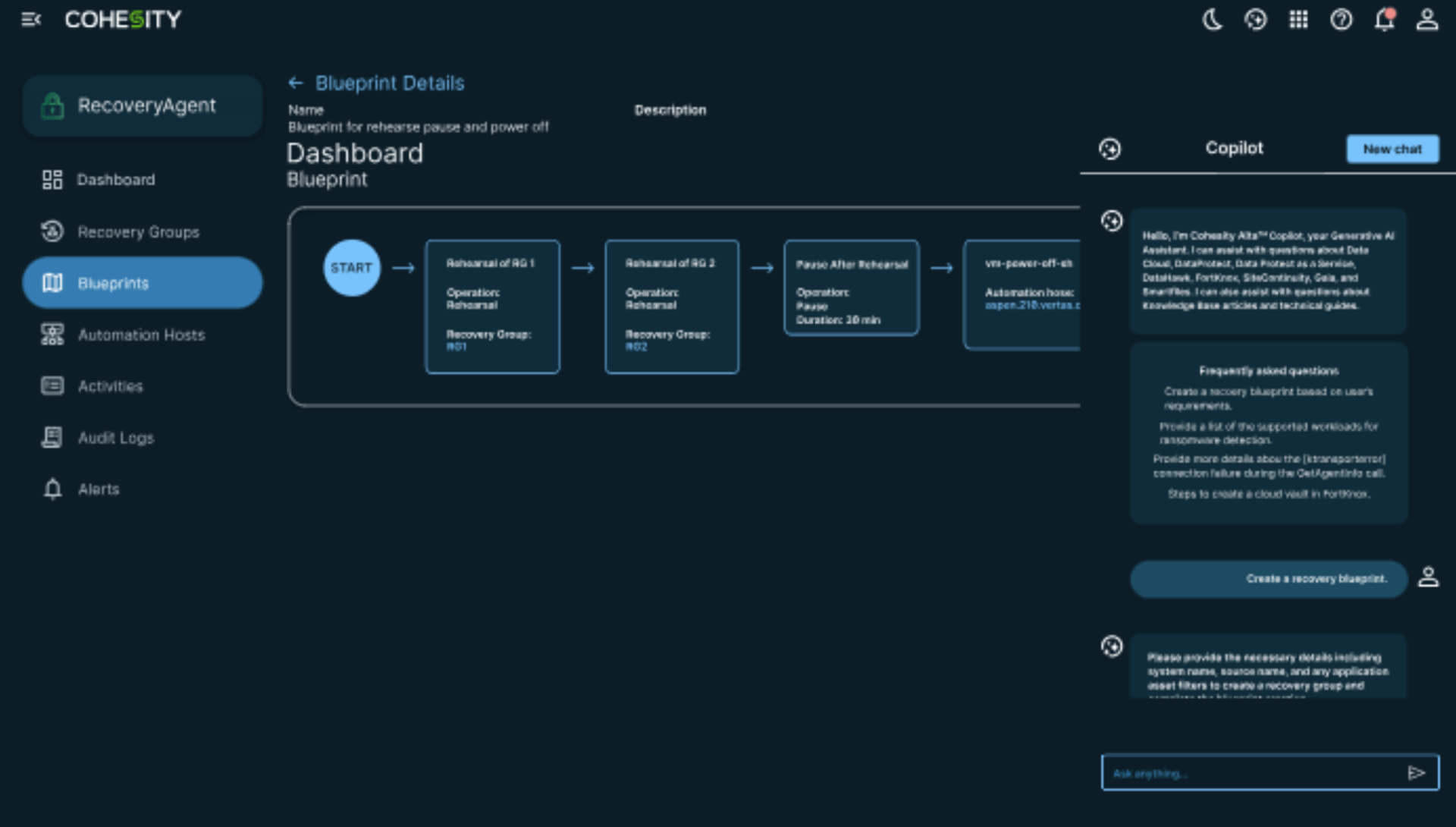

Establezca rápidamente una sala limpia para comprender el ataque y planificar las soluciones adecuadas para evitar futuros ataques.

Respuesta neutra

Respuesta neutra

Cambiar la contraseña ralentiza al atacante, pero no aborda otros mecanismos de persistencia ni conserva pruebas importantes.

Involucre a Cohesity CERT para congelar su entorno de copia de seguridad y admitir la recopilación de registros y datos. En asociación con los principales equipos de IR, CERT acelera la coordinación, el intercambio de información y la recuperación segura.

La solución Cohesity Clean Room proporciona un espacio flexible y seguro para restaurar las herramientas de seguridad críticas y la infraestructura esencial para la investigación y la remediación.

Con el incidente declarado, su prioridad ahora cambia a detener el movimiento del atacante y preservar las pruebas forenses.

La investigación muestra que el adversario ingresó a través de VPN sin MFA. La telemetría de punto final marca AnyDesk con baliza a un host externo, lo que indica control remoto y una nueva cuenta de administrador de dominio “itadm”.

Ha contenido la amenaza, pero los esfuerzos de respuesta pueden ralentizarse.

¿Cómo comenzará la investigación y la mitigación?

Establecer un entorno aislado

Establezca rápidamente una sala limpia para comprender el ataque y planificar las soluciones adecuadas para evitar futuros ataques.

Con el incidente declarado, su prioridad ahora cambia a detener el movimiento del atacante y preservar las pruebas forenses.

La investigación muestra que el adversario ingresó a través de VPN sin MFA. La telemetría de punto final marca AnyDesk con baliza a un host externo, lo que indica control remoto y una nueva cuenta de administrador de dominio “itadm”.

Ha contenido la amenaza, pero los esfuerzos de respuesta pueden ralentizarse.

¿Cómo comenzará la investigación y la mitigación?

Establecer un entorno aislado

Establezca rápidamente una sala limpia para comprender el ataque y planificar las soluciones adecuadas para evitar futuros ataques.

Con el incidente declarado, su prioridad ahora cambia a detener el movimiento del atacante y preservar las pruebas forenses.

La investigación muestra que el adversario ingresó a través de VPN sin MFA. La telemetría de punto final marca AnyDesk con baliza a un host externo, lo que indica control remoto y una nueva cuenta de administrador de dominio “itadm”.

Ha contenido la amenaza, pero los esfuerzos de respuesta pueden ralentizarse.

¿Cómo comenzará la investigación y la mitigación?

Establecer un entorno aislado

Establezca rápidamente una sala limpia para comprender el ataque y planificar las soluciones adecuadas para evitar futuros ataques.

Erradicar

La investigación profundiza. El análisis revela credenciales robadas de la memoria de Windows y cuentas de servicio AD, un signo de recolección avanzada de credenciales. El atacante también desactivó las herramientas antivirus para permanecer oculto y utilizó Rclone y WinSCP para filtrar datos.

La huella del atacante es profunda y es hora de eliminarla por completo.

Respuesta correcta

Respuesta correcta

Rote credenciales y tokens, busque y elimine acceso remoto no autorizado, escanee repetidamente instantáneas montadas hasta que estén limpias y seleccione un punto en buen estado conocido.

Respuesta incorrecta

Respuesta incorrecta

Reanudar la producción antes de confirmar un estado limpio puede volver a introducir al atacante o reinfectar sistemas críticos.

Respuesta neutra

Respuesta neutra

Las reinstalaciones de AV pueden detectar amenazas conocidas, pero a menudo pasan por alto la persistencia oculta o el abuso de credenciales.

Detecte malware oculto más rápido escaneando instantáneas de Cohesity mediante inteligencia de amenazas seleccionada, detección basada en hash y una amplia biblioteca de reglas YARA.

La investigación profundiza. El análisis revela credenciales robadas de la memoria de Windows y cuentas de servicio AD, un signo de recolección avanzada de credenciales. El atacante también desactivó las herramientas antivirus para permanecer oculto y utilizó Rclone y WinSCP para filtrar datos.

La huella del atacante es profunda y es hora de eliminarla por completo.

¿Cómo eliminará la persistencia del atacante y validará un punto de recuperación limpio?

Rotar credenciales/tokens y buscar persistencia

Rote credenciales y tokens, busque y elimine acceso remoto no autorizado, escanee repetidamente instantáneas montadas hasta que estén limpias y seleccione un punto en buen estado conocido.

La investigación profundiza. El análisis revela credenciales robadas de la memoria de Windows y cuentas de servicio AD, un signo de recolección avanzada de credenciales. El atacante también desactivó las herramientas antivirus para permanecer oculto y utilizó Rclone y WinSCP para filtrar datos.

La huella del atacante es profunda y es hora de eliminarla por completo.

¿Cómo eliminará la persistencia del atacante y validará un punto de recuperación limpio?

Rotar credenciales/tokens y buscar persistencia

Rote credenciales y tokens, busque y elimine acceso remoto no autorizado, escanee repetidamente instantáneas montadas hasta que estén limpias y seleccione un punto en buen estado conocido.

La investigación profundiza. El análisis revela credenciales robadas de la memoria de Windows y cuentas de servicio AD, un signo de recolección avanzada de credenciales. El atacante también desactivó las herramientas antivirus para permanecer oculto y utilizó Rclone y WinSCP para filtrar datos.

La huella del atacante es profunda y es hora de eliminarla por completo.

¿Cómo eliminará la persistencia del atacante y validará un punto de recuperación limpio?

Rotar credenciales/tokens y buscar persistencia

Rote credenciales y tokens, busque y elimine acceso remoto no autorizado, escanee repetidamente instantáneas montadas hasta que estén limpias y seleccione un punto en buen estado conocido.

Recupérese

Los sistemas de producción se detienen. El liderazgo exige la recuperación de ERP y servicios de archivos compartidos en un plazo de 7 horas para minimizar el impacto en el negocio.

Debe recuperarse rápidamente, pero de forma segura, para asegurarse de que el atacante no regrese.

Respuesta correcta

Respuesta correcta

Restaure aplicaciones críticas desde una instantánea verificada en una transición por etapas. Valide con análisis de malware y pruebas de humo antes de ponerlo en marcha. Vuelva a su copia de seguridad abovedada e inmutable si es necesario.

Respuesta incorrecta

Respuesta incorrecta

Esa decisión salió mal. El pago no garantiza la integridad de los datos y puede infringir la política o la ley.

Respuesta neutra

Respuesta neutra

La restauración completa sin validación podría volver a introducir malware y prolongar el tiempo de inactividad.

Recupérese con confianza utilizando una copia inmutable de sus datos, incluso si las copias de seguridad principales se ven comprometidas o se pierden en un desastre.

Los sistemas de producción se detienen. El liderazgo exige la recuperación de ERP y servicios de archivos compartidos en un plazo de 7 horas para minimizar el impacto en el negocio.

Debe recuperarse rápidamente, pero de forma segura, para asegurarse de que el atacante no regrese.

¿Cómo recuperará los datos y servicios críticos para el negocio sin correr el riesgo de reinfección?

Recuperar por etapas y validar la integridad de los datos

Restaure aplicaciones críticas desde una instantánea verificada en una transición por etapas. Valide con análisis de malware y pruebas de humo antes de ponerlo en marcha. Vuelva a su copia de seguridad abovedada e inmutable si es necesario.

Los sistemas de producción se detienen. El liderazgo exige la recuperación de ERP y servicios de archivos compartidos en un plazo de 7 horas para minimizar el impacto en el negocio.

Debe recuperarse rápidamente, pero de forma segura, para asegurarse de que el atacante no regrese.

¿Cómo recuperará los datos y servicios críticos para el negocio sin correr el riesgo de reinfección?

Recuperar por etapas y validar la integridad de los datos

Restaure aplicaciones críticas desde una instantánea verificada en una transición por etapas. Valide con análisis de malware y pruebas de humo antes de ponerlo en marcha. Vuelva a su copia de seguridad abovedada e inmutable si es necesario.

Los sistemas de producción se detienen. El liderazgo exige la recuperación de ERP y servicios de archivos compartidos en un plazo de 7 horas para minimizar el impacto en el negocio.

Debe recuperarse rápidamente, pero de forma segura, para asegurarse de que el atacante no regrese.

¿Cómo recuperará los datos y servicios críticos para el negocio sin correr el riesgo de reinfección?

Recuperar por etapas y validar la integridad de los datos

Restaure aplicaciones críticas desde una instantánea verificada en una transición por etapas. Valide con análisis de malware y pruebas de humo antes de ponerlo en marcha. Vuelva a su copia de seguridad abovedada e inmutable si es necesario.

Lecciones aprendidas

Se confirma un intento de doble extorsión: los atacantes amenazaron con filtrar datos robados en un sitio de Tor si no se cumplían las demandas de rescate. Gracias a la contención y a un proceso de recuperación por etapas y seguro, los sistemas se restauraron sin pago y el incidente se cerró.

Evaluemos cómo respondió su equipo y fortalezcamos las defensas para la próxima vez.

Respuesta correcta

Respuesta correcta

Refuerce lo que aprendió actualizando los planes de recuperación y los ejercicios de sala limpia. Conserve las pruebas forenses para fundamentar futuras defensas y subsanar las deficiencias de acceso.

Respuesta incorrecta

Respuesta incorrecta

Acaba de destruir pruebas forenses valiosas que podrían servir de base para futuras defensas e informes de cumplimiento. Conserve todas las pruebas después de cada incidente.

Respuesta neutra

Respuesta neutra

Comunicar las lecciones es bueno, pero retrasar las mejoras corre el riesgo de repetir los mismos errores.

Ensaye, valide y perfeccione las estrategias de recuperación con planes que integran pasos críticos como el análisis de malware y la búsqueda de amenazas.

Nuestras evaluaciones dirigidas por expertos y nuestros planes de acción personalizados le ayudan a adelantarse a los ataques más avanzados de hoy en día.

Se confirma un intento de doble extorsión: los atacantes amenazaron con filtrar datos robados en un sitio de Tor si no se cumplían las demandas de rescate. Gracias a la contención y a un proceso de recuperación por etapas y seguro, los sistemas se restauraron sin pago y el incidente se cerró.

Evaluemos cómo respondió su equipo y fortalezcamos las defensas para la próxima vez.

¿Qué destacó su revisión posterior al incidente?

Actualizar los manuales de recuperación y programar simulacros en salas limpias.

Refuerce lo que aprendió actualizando los planes de recuperación y los ejercicios de sala limpia. Conserve las pruebas forenses para fundamentar futuras defensas y subsanar las deficiencias de acceso.

Se confirma un intento de doble extorsión: los atacantes amenazaron con filtrar datos robados en un sitio de Tor si no se cumplían las demandas de rescate. Gracias a la contención y a un proceso de recuperación por etapas y seguro, los sistemas se restauraron sin pago y el incidente se cerró.

Evaluemos cómo respondió su equipo y fortalezcamos las defensas para la próxima vez.

¿Qué destacó su revisión posterior al incidente?

Actualizar los manuales de recuperación y programar simulacros en salas limpias.

Refuerce lo que aprendió actualizando los planes de recuperación y los ejercicios de sala limpia. Conserve las pruebas forenses para fundamentar futuras defensas y subsanar las deficiencias de acceso.

Se confirma un intento de doble extorsión: los atacantes amenazaron con filtrar datos robados en un sitio de Tor si no se cumplían las demandas de rescate. Gracias a la contención y a un proceso de recuperación por etapas y seguro, los sistemas se restauraron sin pago y el incidente se cerró.

Evaluemos cómo respondió su equipo y fortalezcamos las defensas para la próxima vez.

¿Qué destacó su revisión posterior al incidente?

Actualizar los manuales de recuperación y programar simulacros en salas limpias.

Refuerce lo que aprendió actualizando los planes de recuperación y los ejercicios de sala limpia. Conserve las pruebas forenses para fundamentar futuras defensas y subsanar las deficiencias de acceso.