Conduite des opérations

Les analystes du SOC détectent une augmentation soudaine de connexions VPN inhabituelles provenant d'adresses IP étrangères, puis des modifications rapides de fichiers sur les disques partagés.

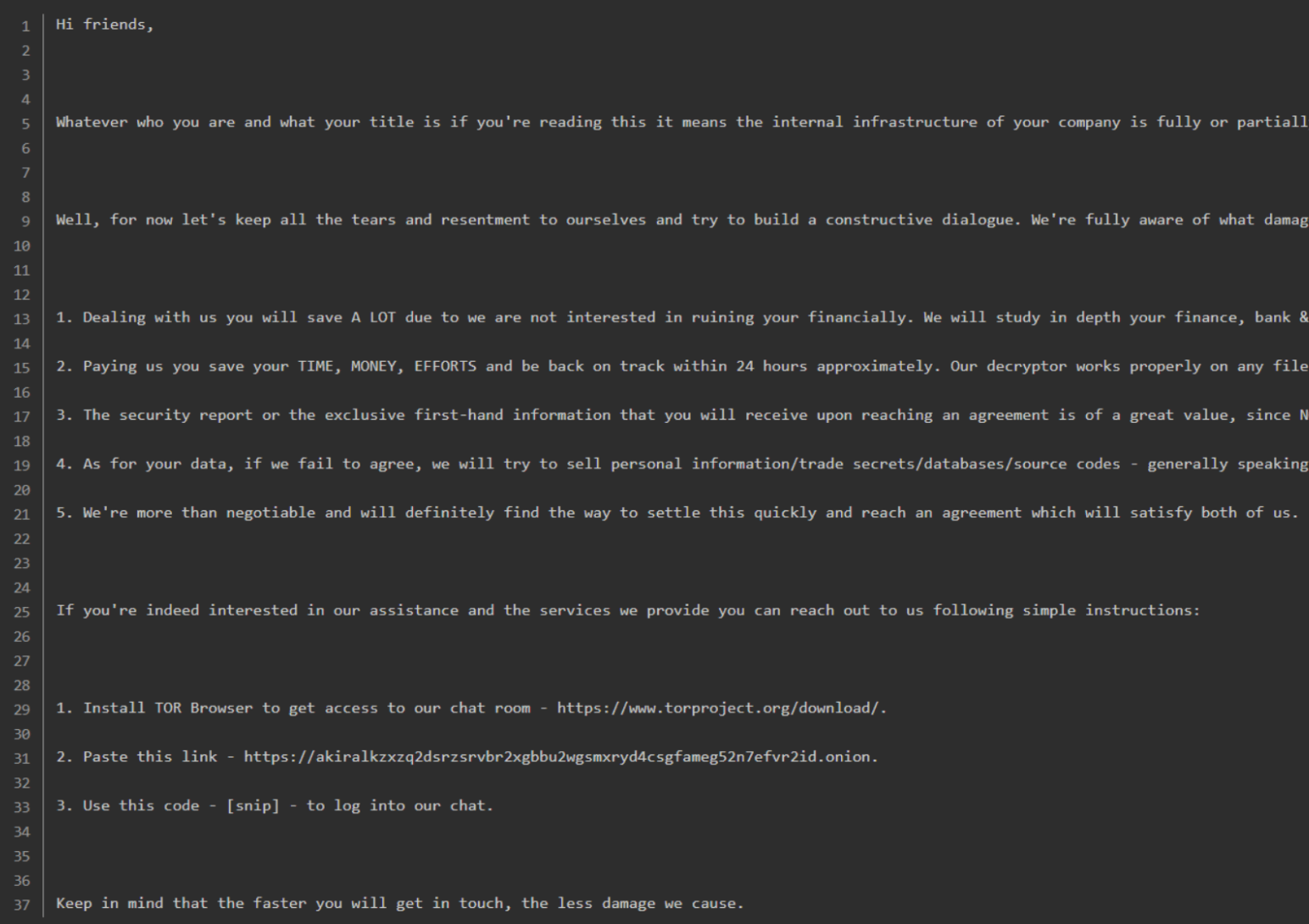

Peu après, le service d'assistance reçoit un ticket signalant un fichier suspect nommé « akira_readme.txt », probablement la note d’un ransomware.

Réponse correcte

Réponse correcte

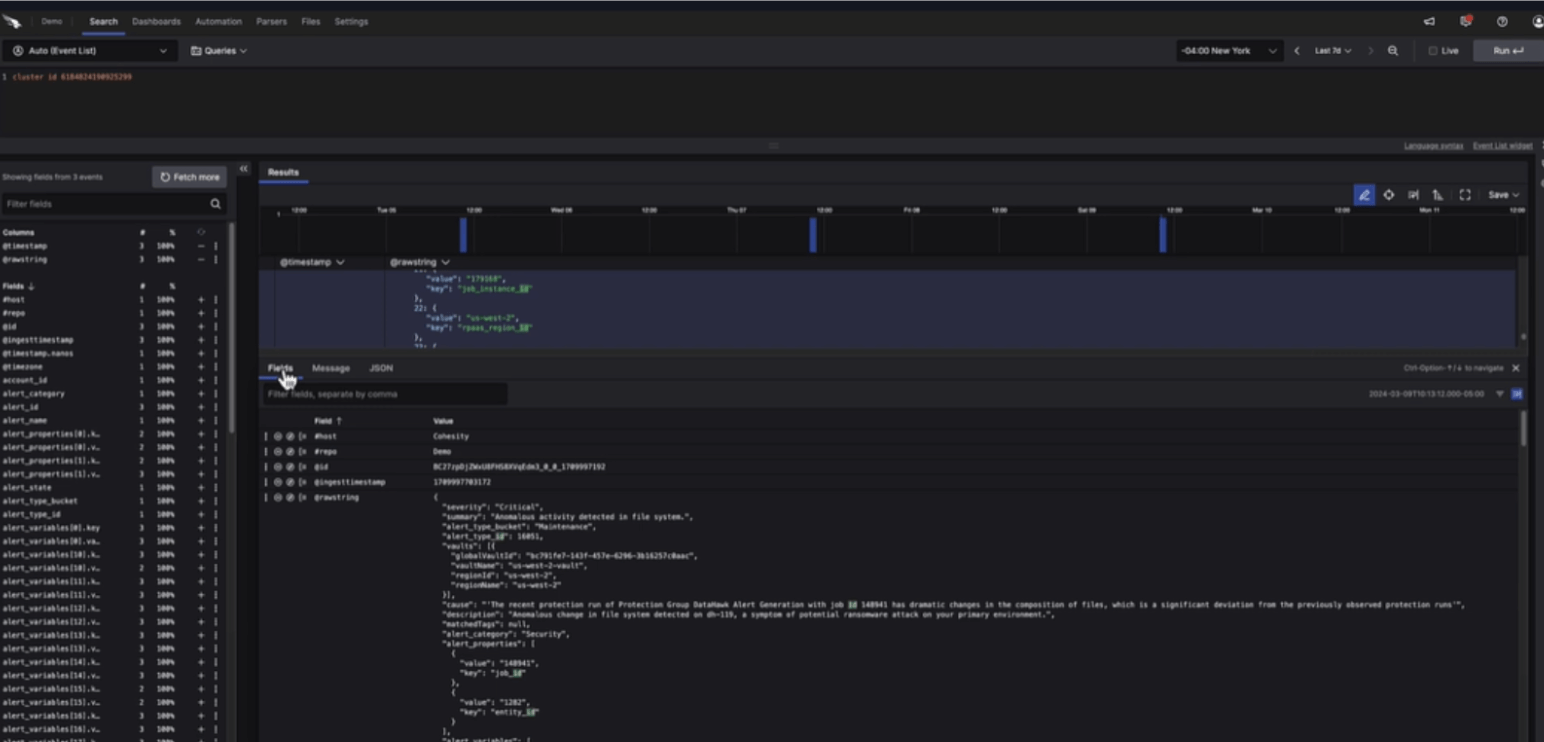

Vérifiez les taux de modification suspects dans les données de sauvegarde. Recherchez les notes de rançon dans tous les clusters Cohesity. Envoyez les IOC à votre équipe SIEM pour élargir la détection des menaces.

Réponse incorrecte

Réponse incorrecte

Redémarrer les serveurs affectés pour « résoudre » le problème peut détruire des preuves importantes et ralentir la détection des malwares actifs.

Réponse neutre

Réponse neutre

Il est important de communiquer, mais valider rapidement la menace et en évaluer l'ampleur vous permettra de garder une longueur d'avance sur le cybercriminel.

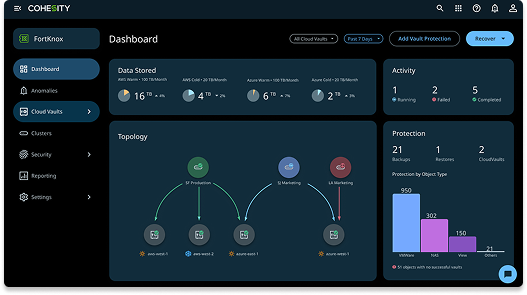

Les alertes de détection d’anomalies basées sur l’IA de Cohesity Data Cloud montrent que l’alerte n’est pas un faux positif.

Lancez le protocole de gestion de crise, informez le conseil d'administration, préparez un communiqué de presse et commencez à organiser les ressources nécessaires pour répondre.

Les analystes du SOC détectent une augmentation soudaine de connexions VPN inhabituelles provenant d'adresses IP étrangères, puis des modifications rapides de fichiers sur les disques partagés.

Peu après, le service d'assistance reçoit un ticket signalant un fichier suspect nommé « akira_readme.txt », probablement la note d’un ransomware.

À vous de jouer : comment allez-vous confirmer l’incident ?

Examinez les alertes d’anomalie Cohesity

Vérifiez les taux de modification suspects dans les données de sauvegarde. Recherchez les notes de rançon dans tous les clusters Cohesity. Envoyez les IOC à votre équipe SIEM pour élargir la détection des menaces.

Les analystes du SOC détectent une augmentation soudaine de connexions VPN inhabituelles provenant d'adresses IP étrangères, puis des modifications rapides de fichiers sur les disques partagés.

Peu après, le service d'assistance reçoit un ticket signalant un fichier suspect nommé « akira_readme.txt », probablement la note d’un ransomware.

À vous de jouer : comment allez-vous confirmer l’incident ?

Examinez les alertes d’anomalie Cohesity

Vérifiez les taux de modification suspects dans les données de sauvegarde. Recherchez les notes de rançon dans tous les clusters Cohesity. Envoyez les IOC à votre équipe SIEM pour élargir la détection des menaces.

Les analystes du SOC détectent une augmentation soudaine de connexions VPN inhabituelles provenant d'adresses IP étrangères, puis des modifications rapides de fichiers sur les disques partagés.

Peu après, le service d'assistance reçoit un ticket signalant un fichier suspect nommé « akira_readme.txt », probablement la note d’un ransomware.

À vous de jouer : comment allez-vous confirmer l’incident ?

Examinez les alertes d’anomalie Cohesity

Vérifiez les taux de modification suspects dans les données de sauvegarde. Recherchez les notes de rançon dans tous les clusters Cohesity. Envoyez les IOC à votre équipe SIEM pour élargir la détection des menaces.

Contenir

Maintenant que l'incident a été signalé, vous devez empêcher le cybercriminel de se déplacer et préserver les preuves.

L'enquête révèle que le cybercriminel a accédé au réseau via un VPN sans MFA. La télémétrie des terminaux signale que AnyDesk envoie des signaux à un hôte externe, ce qui indique un contrôle à distance, et qu'il existe un nouveau compte administrateur de domaine « itadm ».

Vous avez contenu la menace, mais les efforts de réponse pourraient être ralentis.

Réponse incorrecte

Réponse incorrecte

Cette action a détruit des preuves importantes et pourrait alerter le cybercriminel avant que le confinement ne soit terminé.

Réponse correcte

Réponse correcte

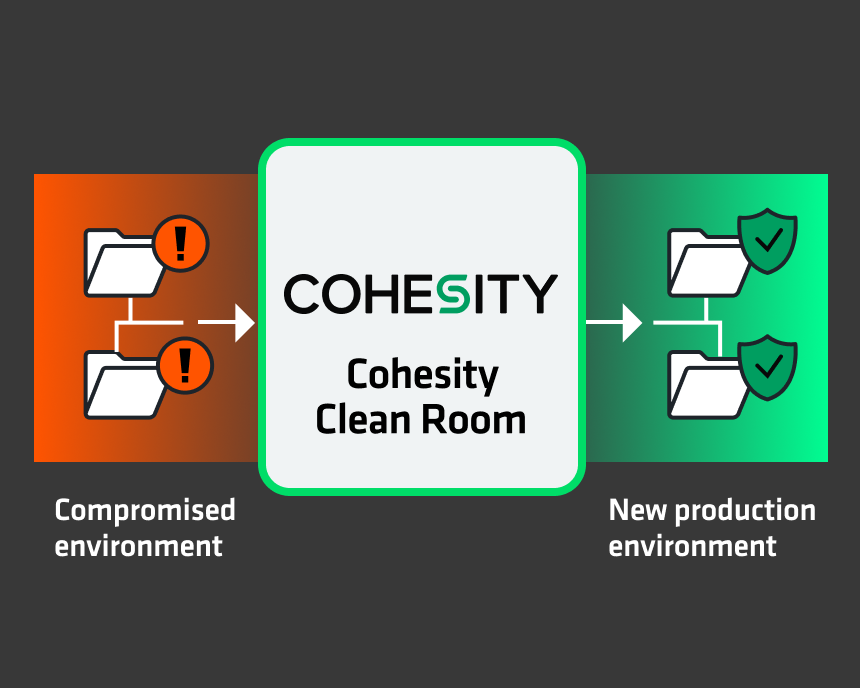

Mettez rapidement en place une salle blanche afin de comprendre l'attaque et de planifier les corrections à apporter pour prévenir de futures attaques.

Réponse neutre

Réponse neutre

Changer le mot de passe ralentit le cybercriminel, mais cela ne résout pas les autres mécanismes de persistance et ne préserve pas les preuves importantes.

Contactez l'équipe CERT de Cohesity pour geler votre environnement de sauvegarde et prendre en charge la collecte des journaux et des données. L’équipe CERT collabore avec les plus grandes équipes de réponse aux incidents informatiques pour accélérer la coordination, le partage d'informations et la restauration sécurisée.

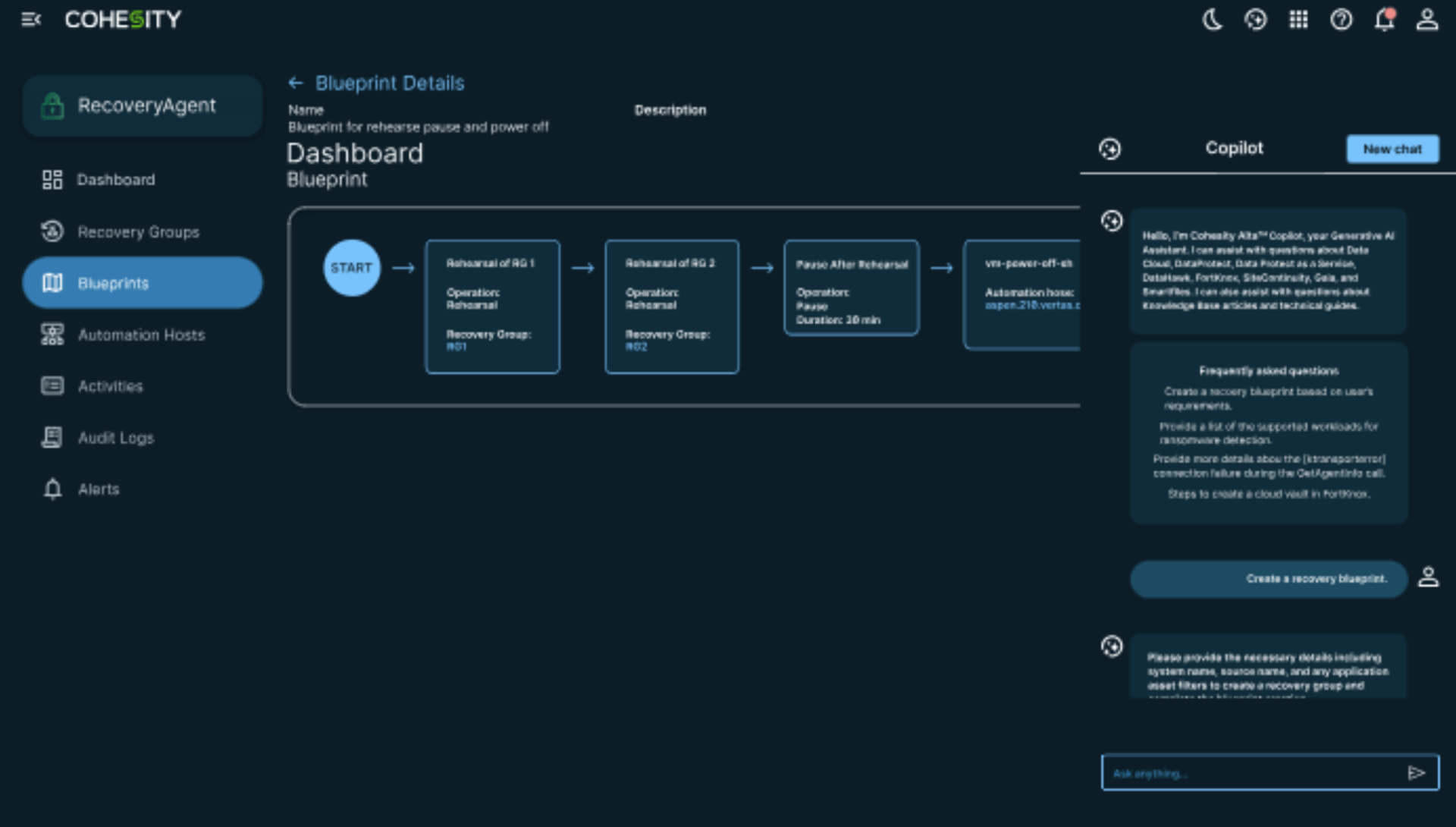

La solution de salle blanche de Cohesity offre un espace flexible et sécurisé pour restaurer les outils de sécurité et l'infrastructure qui sont indispensables pour mener les enquêtes et apporter les corrections nécessaires.

Maintenant que l'incident a été signalé, vous devez empêcher le cybercriminel de se déplacer et préserver les preuves.

L'enquête révèle que le cybercriminel a accédé au réseau via un VPN sans MFA. La télémétrie des terminaux signale que AnyDesk envoie des signaux à un hôte externe, ce qui indique un contrôle à distance, et qu'il existe un nouveau compte administrateur de domaine « itadm ».

Vous avez contenu la menace, mais les efforts de réponse pourraient être ralentis.

Comment allez-vous lancer l'enquête et mettre en place les mesures d'atténuation ?

Créer un environnement isolé

Mettez rapidement en place une salle blanche afin de comprendre l'attaque et de planifier les corrections à apporter pour prévenir de futures attaques.

Maintenant que l'incident a été signalé, vous devez empêcher le cybercriminel de se déplacer et préserver les preuves.

L'enquête révèle que le cybercriminel a accédé au réseau via un VPN sans MFA. La télémétrie des terminaux signale que AnyDesk envoie des signaux à un hôte externe, ce qui indique un contrôle à distance, et qu'il existe un nouveau compte administrateur de domaine « itadm ».

Vous avez contenu la menace, mais les efforts de réponse pourraient être ralentis.

Comment allez-vous lancer l'enquête et mettre en place les mesures d'atténuation ?

Créer un environnement isolé

Mettez rapidement en place une salle blanche afin de comprendre l'attaque et de planifier les corrections à apporter pour prévenir de futures attaques.

Maintenant que l'incident a été signalé, vous devez empêcher le cybercriminel de se déplacer et préserver les preuves.

L'enquête révèle que le cybercriminel a accédé au réseau via un VPN sans MFA. La télémétrie des terminaux signale que AnyDesk envoie des signaux à un hôte externe, ce qui indique un contrôle à distance, et qu'il existe un nouveau compte administrateur de domaine « itadm ».

Vous avez contenu la menace, mais les efforts de réponse pourraient être ralentis.

Comment allez-vous lancer l'enquête et mettre en place les mesures d'atténuation ?

Créer un environnement isolé

Mettez rapidement en place une salle blanche afin de comprendre l'attaque et de planifier les corrections à apporter pour prévenir de futures attaques.

Éliminer

L’enquête avance. L'analyse révèle que des identifiants ont été volés dans la mémoire Windows et les comptes de service AD, signe d'une collecte d'identifiants avancée. Le cybercriminel a également désactivé les outils antivirus pour rester caché et a utilisé Rclone et WinSCP pour exfiltrer des données.

Il a laissé des traces profondes, et il est temps de les éliminer complètement.

Réponse correcte

Réponse correcte

Modifiez régulièrement les identifiants et les jetons, identifiez et supprimez les accès à distance non autorisés, analysez plusieurs fois les snapshots montés jusqu'à ce qu'ils soient propres, et sélectionnez un point connu pour être fiable.

Réponse incorrecte

Réponse incorrecte

Redémarrer la production avant de confirmer que tout est en ordre peut permettre au cybercriminel de récidiver ou de réinfecter des systèmes critiques.

Réponse neutre

Réponse neutre

Les réinstallations d'antivirus peuvent détecter les menaces connues, mais passent souvent à côté des menaces persistantes cachées ou des abus d'identifiants.

Détectez plus rapidement les logiciels malveillants cachés en analysant les snapshots Cohesity à l'aide de renseignements sur les menaces sélectionnés, d'une détection basée sur le hachage et d'une bibliothèque complète de règles YARA.

L’enquête avance. L'analyse révèle que des identifiants ont été volés dans la mémoire Windows et les comptes de service AD, signe d'une collecte d'identifiants avancée. Le cybercriminel a également désactivé les outils antivirus pour rester caché et a utilisé Rclone et WinSCP pour exfiltrer des données.

Il a laissé des traces profondes, et il est temps de les éliminer complètement.

Comment allez-vous éliminer la persistance du cybercriminel et valider un point de restauration propre ?

Modifier régulièrement les identifiants/jetons et rechercher la persistance

Modifiez régulièrement les identifiants et les jetons, identifiez et supprimez les accès à distance non autorisés, analysez plusieurs fois les snapshots montés jusqu'à ce qu'ils soient propres, et sélectionnez un point connu pour être fiable.

L’enquête avance. L'analyse révèle que des identifiants ont été volés dans la mémoire Windows et les comptes de service AD, signe d'une collecte d'identifiants avancée. Le cybercriminel a également désactivé les outils antivirus pour rester caché et a utilisé Rclone et WinSCP pour exfiltrer des données.

Il a laissé des traces profondes, et il est temps de les éliminer complètement.

Comment allez-vous éliminer la persistance du cybercriminel et valider un point de restauration propre ?

Modifier régulièrement les identifiants/jetons et rechercher la persistance

Modifiez régulièrement les identifiants et les jetons, identifiez et supprimez les accès à distance non autorisés, analysez plusieurs fois les snapshots montés jusqu'à ce qu'ils soient propres, et sélectionnez un point connu pour être fiable.

L’enquête avance. L'analyse révèle que des identifiants ont été volés dans la mémoire Windows et les comptes de service AD, signe d'une collecte d'identifiants avancée. Le cybercriminel a également désactivé les outils antivirus pour rester caché et a utilisé Rclone et WinSCP pour exfiltrer des données.

Il a laissé des traces profondes, et il est temps de les éliminer complètement.

Comment allez-vous éliminer la persistance du cybercriminel et valider un point de restauration propre ?

Modifier régulièrement les identifiants/jetons et rechercher la persistance

Modifiez régulièrement les identifiants et les jetons, identifiez et supprimez les accès à distance non autorisés, analysez plusieurs fois les snapshots montés jusqu'à ce qu'ils soient propres, et sélectionnez un point connu pour être fiable.

Restaurer

Les systèmes de production sont à l'arrêt. La direction exige que les services ERP et de fichiers partagés soient restaurés dans les 7 heures afin de minimiser l'impact sur l'activité.

Vous devez restaurer rapidement, mais de manière sécurisée, afin de vous assurer que le cybercriminel ne revienne pas.

Réponse correcte

Réponse correcte

Restaurez les applications critiques à partir d'un snapshot vérifié lors d'une bascule progressive. Validez avec des scans de logiciels malveillants et des smoke tests avant de passer en production. Revenez à votre sauvegarde immuable stockée dans un coffre-fort si nécessaire.

Réponse incorrecte

Réponse incorrecte

Cette décision a eu l'effet inverse de celui escompté. Payer ne garantit pas l'intégrité des données et peut constituer une violation de la stratégie ou de la loi.

Réponse neutre

Réponse neutre

Restaurer intégralement sans validation risque de réintroduire des logiciels malveillants et de prolonger les temps d'arrêt.

Restaurez vos données sereinement en utilisant une copie immuable des données, et cela même si les sauvegardes primaires sont compromises ou perdues suite à un sinistre.

Les systèmes de production sont à l'arrêt. La direction exige que les services ERP et de fichiers partagés soient restaurés dans les 7 heures afin de minimiser l'impact sur l'activité.

Vous devez restaurer rapidement, mais de manière sécurisée, afin de vous assurer que le cybercriminel ne revienne pas.

Comment allez-vous restaurer les données et services stratégiques pour votre entreprise sans risquer d'être réinfecté ?

Restaurer par étapes et valider l’intégrité des données

Restaurez les applications critiques à partir d'un snapshot vérifié lors d'une bascule progressive. Validez avec des scans de logiciels malveillants et des smoke tests avant de passer en production. Revenez à votre sauvegarde immuable stockée dans un coffre-fort si nécessaire.

Les systèmes de production sont à l'arrêt. La direction exige que les services ERP et de fichiers partagés soient restaurés dans les 7 heures afin de minimiser l'impact sur l'activité.

Vous devez restaurer rapidement, mais de manière sécurisée, afin de vous assurer que le cybercriminel ne revienne pas.

Comment allez-vous restaurer les données et services stratégiques pour votre entreprise sans risquer d'être réinfecté ?

Restaurer par étapes et valider l’intégrité des données

Restaurez les applications critiques à partir d'un snapshot vérifié lors d'une bascule progressive. Validez avec des scans de logiciels malveillants et des smoke tests avant de passer en production. Revenez à votre sauvegarde immuable stockée dans un coffre-fort si nécessaire.

Les systèmes de production sont à l'arrêt. La direction exige que les services ERP et de fichiers partagés soient restaurés dans les 7 heures afin de minimiser l'impact sur l'activité.

Vous devez restaurer rapidement, mais de manière sécurisée, afin de vous assurer que le cybercriminel ne revienne pas.

Comment allez-vous restaurer les données et services stratégiques pour votre entreprise sans risquer d'être réinfecté ?

Restaurer par étapes et valider l’intégrité des données

Restaurez les applications critiques à partir d'un snapshot vérifié lors d'une bascule progressive. Validez avec des scans de logiciels malveillants et des smoke tests avant de passer en production. Revenez à votre sauvegarde immuable stockée dans un coffre-fort si nécessaire.

Enseignements

Une tentative de double extorsion est confirmée : les cybercriminels ont menacé de divulguer les données volées sur un site Tor si les demandes de rançon n'étaient pas satisfaites. Grâce à un confinement et à un processus de restauration par étapes sécurisé, les systèmes ont été restaurés sans avoir à payer, et l'incident a été clos.

Voyons comment votre équipe a répondu et renforçons les défenses pour la prochaine fois.

Réponse correcte

Réponse correcte

Renforcez vos acquis en actualisant vos plans de restauration et vos exercices en salle blanche. Conservez les preuves pour préparer vos défenses futures et combler les lacunes en matière d'accès.

Réponse incorrecte

Réponse incorrecte

Vous venez de détruire des preuves importantes qui auraient pu être utiles pour les défenses futures et la création de rapports de conformité. Conservez toutes les preuves après chaque incident.

Réponse neutre

Réponse neutre

Il est important de partager les enseignements tirés, mais retarder les améliorations risque de conduire à répéter les mêmes erreurs.

Répétez, validez et affinez vos stratégies de restauration à l'aide de blueprints intégrant des étapes essentielles telles que l'analyse des logiciels malveillants et la recherche de menaces.

Nos évaluations menées par des experts et nos plans d'action personnalisés vous permettent de garder une longueur d'avance sur les attaques les plus sophistiquées d'aujourd'hui.

Une tentative de double extorsion est confirmée : les cybercriminels ont menacé de divulguer les données volées sur un site Tor si les demandes de rançon n'étaient pas satisfaites. Grâce à un confinement et à un processus de restauration par étapes sécurisé, les systèmes ont été restaurés sans avoir à payer, et l'incident a été clos.

Voyons comment votre équipe a répondu et renforçons les défenses pour la prochaine fois.

Qu’est-ce que votre évaluation post-incident a mis en évidence ?

Mettre à jour les runbooks de restauration et planifier des exercices en salle blanche

Renforcez vos acquis en actualisant vos plans de restauration et vos exercices en salle blanche. Conservez les preuves pour préparer vos défenses futures et combler les lacunes en matière d'accès.

Une tentative de double extorsion est confirmée : les cybercriminels ont menacé de divulguer les données volées sur un site Tor si les demandes de rançon n'étaient pas satisfaites. Grâce à un confinement et à un processus de restauration par étapes sécurisé, les systèmes ont été restaurés sans avoir à payer, et l'incident a été clos.

Voyons comment votre équipe a répondu et renforçons les défenses pour la prochaine fois.

Qu’est-ce que votre évaluation post-incident a mis en évidence ?

Mettre à jour les runbooks de restauration et planifier des exercices en salle blanche

Renforcez vos acquis en actualisant vos plans de restauration et vos exercices en salle blanche. Conservez les preuves pour préparer vos défenses futures et combler les lacunes en matière d'accès.

Une tentative de double extorsion est confirmée : les cybercriminels ont menacé de divulguer les données volées sur un site Tor si les demandes de rançon n'étaient pas satisfaites. Grâce à un confinement et à un processus de restauration par étapes sécurisé, les systèmes ont été restaurés sans avoir à payer, et l'incident a été clos.

Voyons comment votre équipe a répondu et renforçons les défenses pour la prochaine fois.

Qu’est-ce que votre évaluation post-incident a mis en évidence ?

Mettre à jour les runbooks de restauration et planifier des exercices en salle blanche

Renforcez vos acquis en actualisant vos plans de restauration et vos exercices en salle blanche. Conservez les preuves pour préparer vos défenses futures et combler les lacunes en matière d'accès.