インシデント対応指揮

SOCアナリストが、海外のIPアドレスからの異常なVPNログイン数の急増を検知しました。その直後、共有ドライブで短時間に多数のファイルが変更されました。

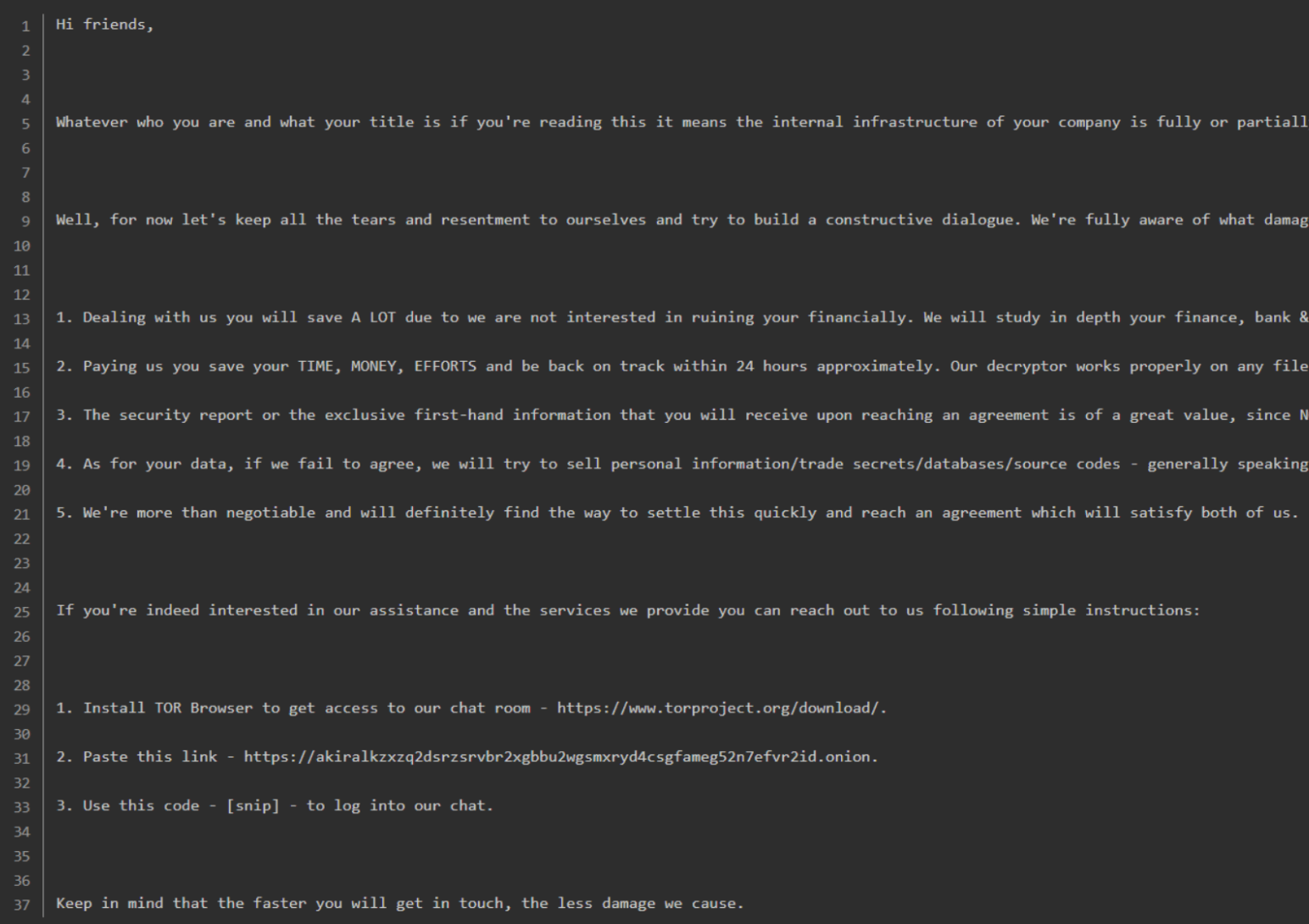

さらに、ヘルプデスクには「akira_readme.txt」という不審なファイルを発見したというチケットが届きました。これはランサムウェアによる通知の可能性があります。

正解

正解

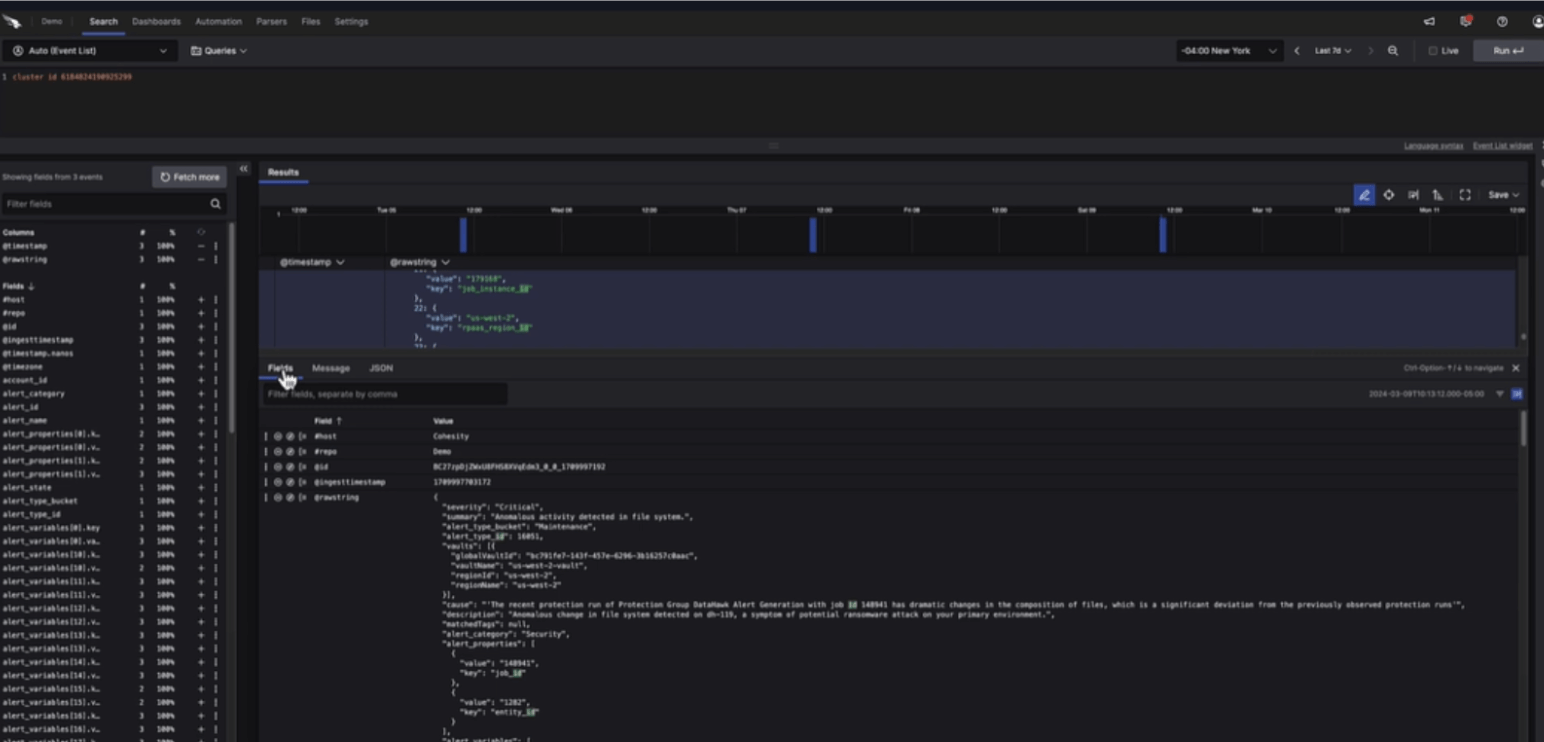

バックアップデータ内の異常な変更状況を検証します。Cohesityクラスターをすべて検索し、身代金に関するメモを探します。より広範な脅威検知を行うために、SIEMにIOCを送信します。

不正解

不正解

問題を「取り除く」ために影響を受けたサーバーを再起動すると、重要な証拠が消失し、稼働中のマルウェアの検出が遅れる恐れがあります。

どちらでもない

どちらでもない

連絡も重要ですが、早期に脅威を検証して影響範囲を把握することで、攻撃者に対して先手を打つことに繋がります。

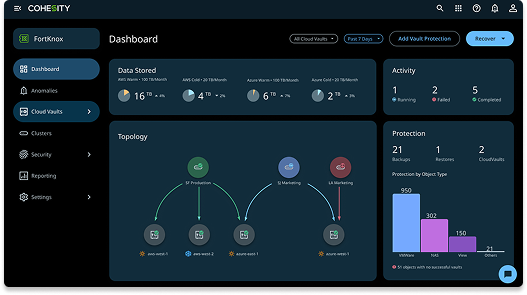

Cohesity Data CloudによるAIベースの異常検知アラートにより、このアラートが誤検知でないことが確認できます

危機管理プロトコルの発動、取締役会への報告、プレスリリースの準備、対応リソースの手配を行います。

SOCアナリストが、海外のIPアドレスからの異常なVPNログイン数の急増を検知しました。その直後、共有ドライブで短時間に多数のファイルが変更されました。

さらに、ヘルプデスクには「akira_readme.txt」という不審なファイルを発見したというチケットが届きました。これはランサムウェアによる通知の可能性があります。

次の対応: どのようにしてこのインシデントを確認しますか?

Cohesityの異常アラートを確認する

バックアップデータ内の異常な変更状況を検証します。Cohesityクラスターをすべて検索し、身代金に関するメモを探します。より広範な脅威検知のために、IOCをSIEMに送信します。

SOCアナリストが、海外のIPアドレスからの異常なVPNログイン数の急増を検知しました。その直後、共有ドライブで短時間に多数のファイルが変更されました。

さらに、ヘルプデスクには「akira_readme.txt」という不審なファイルを発見したというチケットが届きました。これはランサムウェアによる通知の可能性があります。

次の対応: どのようにしてこのインシデントを確認しますか?

Cohesityの異常アラートを確認する

バックアップデータ内の異常な変更状況を検証します。Cohesityクラスターをすべて検索し、身代金に関するメモを探します。より広範な脅威検知のために、IOCをSIEMに送信します。

SOCアナリストが、海外のIPアドレスからの異常なVPNログイン数の急増を検知しました。その直後、共有ドライブで短時間に多数のファイルが変更されました。

さらに、ヘルプデスクには「akira_readme.txt」という不審なファイルを発見したというチケットが届きました。これはランサムウェアによる通知の可能性があります。

次の対応: どのようにしてこのインシデントを確認しますか?

Cohesityの異常アラートを確認する

バックアップデータ内の異常な変更状況を検証します。Cohesityクラスターをすべて検索し、身代金に関するメモを探します。より広範な脅威検知のために、IOCをSIEMに送信します。

封じ込め

インシデントを宣言したら、まずは攻撃者の動きを阻止し、フォレンジック調査用に証拠を保全することを優先します。

調査の結果、攻撃者はMFAを介さずVPN経由で侵入したことがわかりました。エンドポイントテレメトリーでは、AnyDeskが外部ホストと通信していることが警告されており、遠隔操作や新規ドメイン管理アカウント「itadm」の作成が示唆されています。

脅威は封じ込めましたが、対応作業が遅れる可能性があります。

不正解

不正解

この行動により、フォレンジック調査のための貴重な証拠が失われました。また、封じ込めが完了する前に攻撃者に警告してしまう可能性があります。

正解

正解

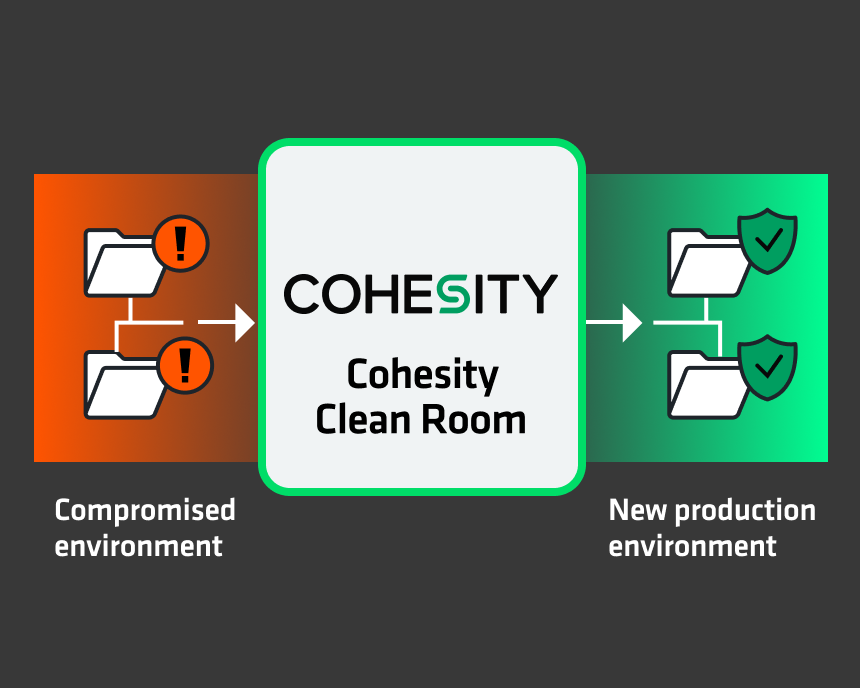

攻撃を把握し、今後の攻撃を防ぐための適切な是正措置を計画するため、迅速にクリーンルームを確立します。

どちらでもない

どちらでもない

パスワードを変更することで攻撃者の動きを遅らせることはできますが、他の永続化メカニズムへの対処や重要な証拠の保全には繋がりません。

Cohesity CERTに、バックアップ環境の凍結とログやデータの収集支援を依頼します。CERTは主要なIRチームと連携し、調整、情報共有、セキュアな復旧を加速させます。

Cohesityクリーンルームソリューションは、調査や是正措置に不可欠な重要なセキュリティツールとインフラをリストアするための、柔軟でセキュアな環境を提供します。

インシデントを宣言したら、まずは攻撃者の動きを阻止し、フォレンジック調査用に証拠を保全することを優先します。

調査の結果、攻撃者はMFAを介さずVPN経由で侵入したことがわかりました。エンドポイントテレメトリーでは、AnyDeskが外部ホストと通信していることが警告されており、遠隔操作や新規ドメイン管理アカウント「itadm」の作成が示唆されています。

脅威は封じ込めましたが、対応作業が遅れる可能性があります。

どのように調査と緩和を開始しますか?

隔離された環境を確立する

攻撃の内容を把握し、将来の攻撃を防ぐための適切な是正策を計画するために、迅速にクリーンルームを立ち上げます。

インシデントを宣言したら、まずは攻撃者の動きを阻止し、フォレンジック調査用に証拠を保全することを優先します。

調査の結果、攻撃者はMFAを介さずVPN経由で侵入したことがわかりました。エンドポイントテレメトリーでは、AnyDeskが外部ホストと通信していることが警告されており、遠隔操作や新規ドメイン管理アカウント「itadm」の作成が示唆されています。

脅威は封じ込めましたが、対応作業が遅れる可能性があります。

どのように調査と緩和を開始しますか?

隔離された環境を確立する

攻撃の内容を把握し、将来の攻撃を防ぐための適切な是正策を計画するために、迅速にクリーンルームを立ち上げます。

インシデントを宣言したら、まずは攻撃者の動きを阻止し、フォレンジック調査用に証拠を保全することを優先します。

調査の結果、攻撃者はMFAを介さずVPN経由で侵入したことがわかりました。エンドポイントテレメトリーでは、AnyDeskが外部ホストと通信していることが警告されており、遠隔操作や新規ドメイン管理アカウント「itadm」の作成が示唆されています。

脅威は封じ込めましたが、対応作業が遅れる可能性があります。

どのように調査と緩和を開始しますか?

隔離された環境を確立する

攻撃の内容を把握し、将来の攻撃を防ぐための適切な是正策を計画するために、迅速にクリーンルームを立ち上げます。

根絶

調査がさらに進みます。分析の結果、WindowsメモリとActive Directoryのサービスアカウントから認証情報が盗まれていたことが判明しました。これは巧妙なクレデンシャルハーベスティングの兆候です。また、攻撃者は身を隠すためにアンチウイルスツールを無効化し、データの窃取にRcloneとWinSCPを使用していました。

攻撃者の痕跡は深部まで及んでおり、今や完全な排除が必要な段階です。

正解

正解

資格情報やトークンを更新し、遠隔からの不正アクセスを特定・排除し、マウントしたスナップショットをクリーンになるまで繰り返しスキャンしたうえで、既知の正常なポイントを選択します。

不正解

不正解

クリーンな状態であることを確認する前に本番運用を再開すると、攻撃者の再侵入や重要なシステムの再感染を招く恐れがあります。

どちらでもない

どちらでもない

アンチウイルスサービスの再インストールによって既知の脅威を検出できる場合もありますが、隠れた永続化や資格情報の不正利用は見逃されがちです。

厳選された脅威インテリジェンス、ハッシュベースの検出、YARAルールの膨大なライブラリを活用してCohesityのスナップショットをスキャンすることで、隠れたマルウェアをより迅速に検出します。

調査がさらに進みます。分析の結果、WindowsメモリとActive Directoryのサービスアカウントから認証情報が盗まれていたことが判明しました。これは巧妙なクレデンシャルハーベスティングの兆候です。また、攻撃者は身を隠すためにアンチウイルスツールを無効化し、データの窃取にRcloneとWinSCPを使用していました。

攻撃者の痕跡は深部まで及んでおり、今や完全な排除が必要な段階です。

攻撃者の永続化手段を排除し、クリーンな復旧ポイントを検証するにはどうしますか?

資格情報やトークンを更新して永続化の手段を探す

資格情報やトークンを更新し、遠隔からの不正アクセスを特定・排除し、マウントしたスナップショットをクリーンになるまで繰り返しスキャンしたうえで、既知の正常なポイントを選択します。

調査がさらに進みます。分析の結果、WindowsメモリとActive Directoryのサービスアカウントから認証情報が盗まれていたことが判明しました。これは巧妙なクレデンシャルハーベスティングの兆候です。また、攻撃者は身を隠すためにアンチウイルスツールを無効化し、データの窃取にRcloneとWinSCPを使用していました。

攻撃者の痕跡は深部まで及んでおり、今や完全な排除が必要な段階です。

攻撃者の永続化手段を排除し、クリーンな復旧ポイントを検証するにはどうしますか?

資格情報やトークンを更新して永続化の手段を探す

資格情報やトークンを更新し、遠隔からの不正アクセスを特定・排除し、マウントしたスナップショットをクリーンになるまで繰り返しスキャンしたうえで、既知の正常なポイントを選択します。

調査がさらに進みます。分析の結果、WindowsメモリとActive Directoryのサービスアカウントから認証情報が盗まれていたことが判明しました。これは巧妙なクレデンシャルハーベスティングの兆候です。また、攻撃者は身を隠すためにアンチウイルスツールを無効化し、データの窃取にRcloneとWinSCPを使用していました。

攻撃者の痕跡は深部まで及んでおり、今や完全な排除が必要な段階です。

攻撃者の永続化手段を排除し、クリーンな復旧ポイントを検証するにはどうしますか?

資格情報やトークンを更新して永続化の手段を探す

資格情報やトークンを更新し、遠隔からの不正アクセスを特定・排除し、マウントしたスナップショットをクリーンになるまで繰り返しスキャンしたうえで、既知の正常なポイントを選択します。

復旧

本番システムは停止しています。経営陣は、業務への影響を最小限にするため、7時間以内にERPと共有ファイルサービスを復旧するよう指示しています。

迅速かつ安全に復旧し、攻撃者による再侵入を防がなければなりません。

正解

正解

検証済みのスナップショットから、重要なアプリを段階的に切り替えてリストアします。本番稼働前に、マルウェアスキャンとスモークテストで確認します。必要に応じて、保管されたイミュータブルバックアップにフォールバックします。

不正解

不正解

その判断は逆効果でした。支払いによってデータの完全性は保証されませんし、ポリシーや法律に違反する場合もあります。

どちらでもない

どちらでもない

検証せずにフルリストアを行うと、マルウェアの再感染やダウンタイムの長期化を招く恐れがあります。

災害時にプライマリバックアップが侵害されたり消失したりしても、データのイミュータブルコピーを使って確実に復旧することができます。

本番システムは停止しています。経営陣は、業務への影響を最小限にするため、7時間以内にERPと共有ファイルサービスを復旧するよう指示しています。

迅速かつ安全に復旧し、攻撃者による再侵入を防がなければなりません。

再感染のリスクを負うことなく、ビジネスクリティカルなデータとサービスをどのように復旧しますか?

段階的に復旧してデータの完全性を検証する

検証済みのスナップショットから、重要なアプリを段階的に切り替えてリストアします。本番稼働前に、マルウェアスキャンとスモークテストで確認します。必要に応じて、保管されたイミュータブルバックアップにフォールバックします。

本番システムは停止しています。経営陣は、業務への影響を最小限にするため、7時間以内にERPと共有ファイルサービスを復旧するよう指示しています。

迅速かつ安全に復旧し、攻撃者による再侵入を防がなければなりません。

再感染のリスクを負うことなく、ビジネスクリティカルなデータとサービスをどのように復旧しますか?

段階的に復旧してデータの完全性を検証する

検証済みのスナップショットから、重要なアプリを段階的に切り替えてリストアします。本番稼働前に、マルウェアスキャンとスモークテストで確認します。必要に応じて、保管されたイミュータブルバックアップにフォールバックします。

本番システムは停止しています。経営陣は、業務への影響を最小限にするため、7時間以内にERPと共有ファイルサービスを復旧するよう指示しています。

迅速かつ安全に復旧し、攻撃者による再侵入を防がなければなりません。

再感染のリスクを負うことなく、ビジネスクリティカルなデータとサービスをどのように復旧しますか?

段階的に復旧してデータの完全性を検証する

検証済みのスナップショットから、重要なアプリを段階的に切り替えてリストアします。本番稼働前に、マルウェアスキャンとスモークテストで確認します。必要に応じて、保管されたイミュータブルバックアップにフォールバックします。

得られた教訓

二重脅迫型攻撃が確認されました。攻撃者は、身代金の要求に応えなければ、盗んだデータをTorサイトに公開すると脅してきました。封じ込めと段階を追ったセキュアな復旧プロセスのおかげで、身代金を支払うことなくシステムはリストアされ、本インシデントは終了しました。

チームの対応を評価し、今後に向けて防御を強化しましょう。

正解

正解

復旧計画とクリーンルーム演習を更新することで、学んだことをさらに強化します。今後の防御策に活かし、アクセスの抜け穴を塞ぐため、フォレンジック調査用の証拠を保全します。

不正解

不正解

今まさに、今後の防御策やコンプライアンス報告に活用できる貴重なフォレンジック証拠を破棄してしまいました。インシデントの度に、すべての証拠を保全してください。

どちらでもない

どちらでもない

教訓を共有するのは良いことですが、改善を遅らせることで同様の過ちを繰り返すリスクが高まります。

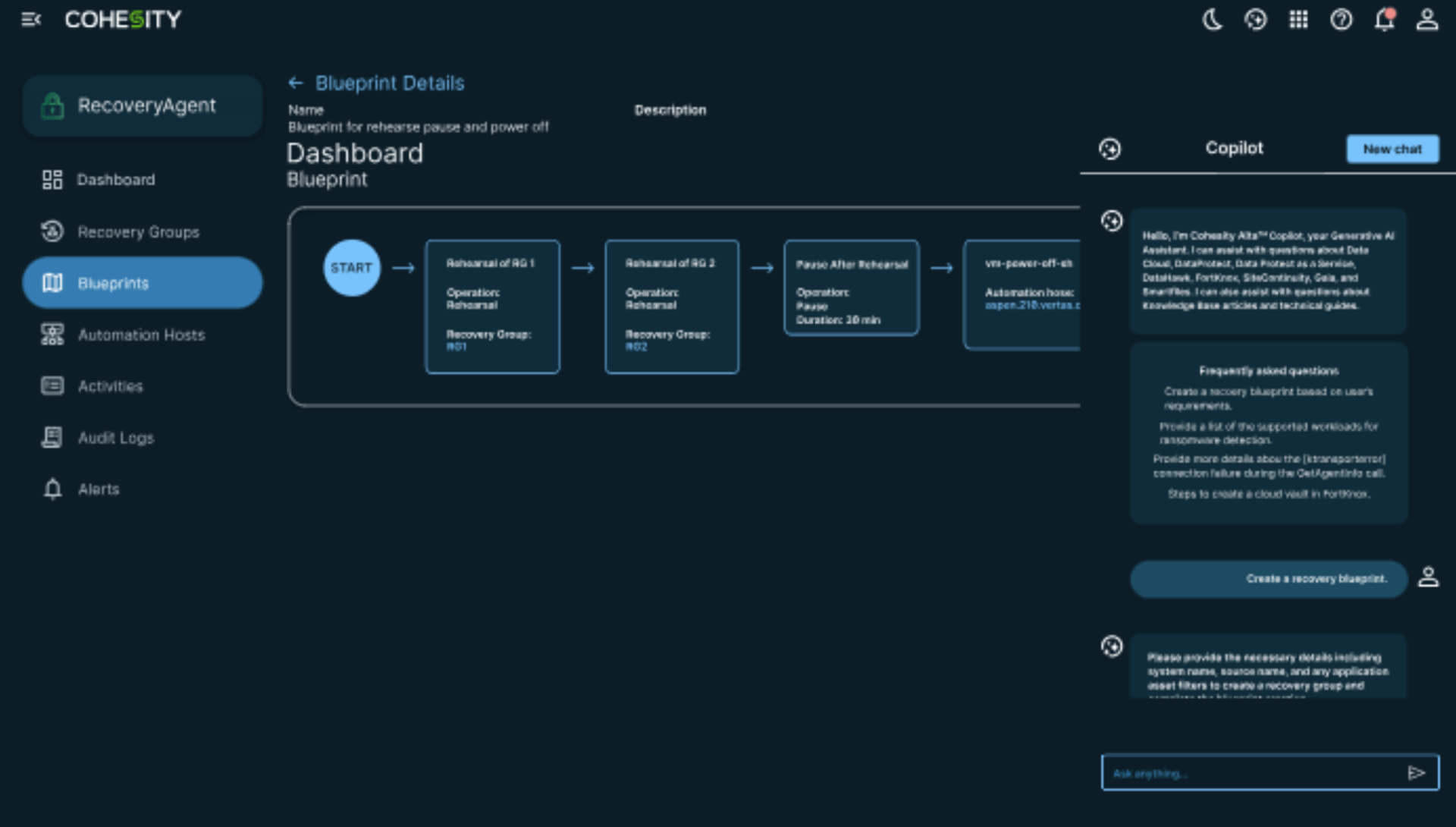

復旧戦略を、マルウェアスキャンや脅威ハンティングを含む重要ステップを組み込んだブループリントで、リハーサル、検証、改善を行います。

Cohesityの専門家が主導する評価と、お客様に合わせたアクションプランにより、今日の最も巧妙な攻撃に対して先手を打てるよう支援します。

二重脅迫型攻撃が確認されました。攻撃者は、身代金の要求に応えなければ、盗んだデータをTorサイトに公開すると脅してきました。封じ込めと段階を追ったセキュアな復旧プロセスのおかげで、身代金を支払うことなくシステムはリストアされ、本インシデントは終了しました。

チームの対応を評価し、今後に向けて防御を強化しましょう。

インシデント後の振り返りで、どのような点が明らかになりましたか?

復旧ランブックを更新し、クリーンルーム演習を計画する

復旧計画とクリーンルーム演習を更新することで、学んだことをさらに強化します。今後の防御策に活かし、アクセスの抜け穴を塞ぐため、フォレンジック調査用の証拠を保全します。

二重脅迫型攻撃が確認されました。攻撃者は、身代金の要求に応えなければ、盗んだデータをTorサイトに公開すると脅してきました。封じ込めと段階を追ったセキュアな復旧プロセスのおかげで、身代金を支払うことなくシステムはリストアされ、本インシデントは終了しました。

チームの対応を評価し、今後に向けて防御を強化しましょう。

インシデント後の振り返りで、どのような点が明らかになりましたか?

復旧ランブックを更新し、クリーンルーム演習を計画する

復旧計画とクリーンルーム演習を更新することで、学んだことをさらに強化します。今後の防御策に活かし、アクセスの抜け穴を塞ぐため、フォレンジック調査用の証拠を保全します。

二重脅迫型攻撃が確認されました。攻撃者は、身代金の要求に応えなければ、盗んだデータをTorサイトに公開すると脅してきました。封じ込めと段階を追ったセキュアな復旧プロセスのおかげで、身代金を支払うことなくシステムはリストアされ、本インシデントは終了しました。

チームの対応を評価し、今後に向けて防御を強化しましょう。

インシデント後の振り返りで、どのような点が明らかになりましたか?

復旧ランブックを更新し、クリーンルーム演習を計画する

復旧計画とクリーンルーム演習を更新することで、学んだことをさらに強化します。今後の防御策に活かし、アクセスの抜け穴を塞ぐため、フォレンジック調査用の証拠を保全します。