Comando de incidente

Os analistas da SOC detectam um aumento repentino de logins VPN incomuns a partir de IPs estrangeiros, seguido por rápidas alterações de arquivos em unidades compartilhadas.

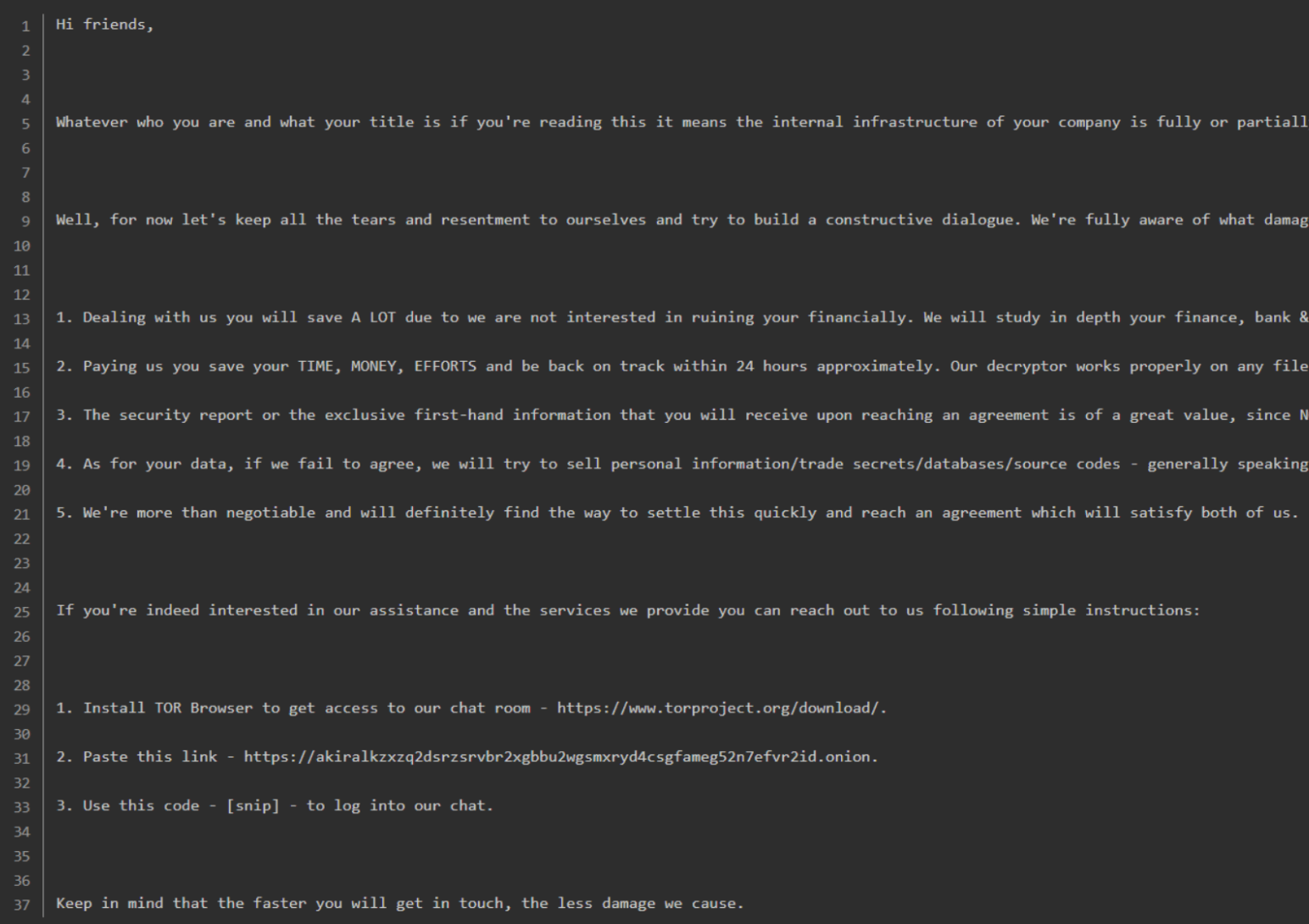

Logo depois, o suporte técnico recebe um ticket relatando um arquivo suspeito chamado “akira_readme.txt”, provavelmente uma nota de ransomware.

Resposta correta

Resposta correta

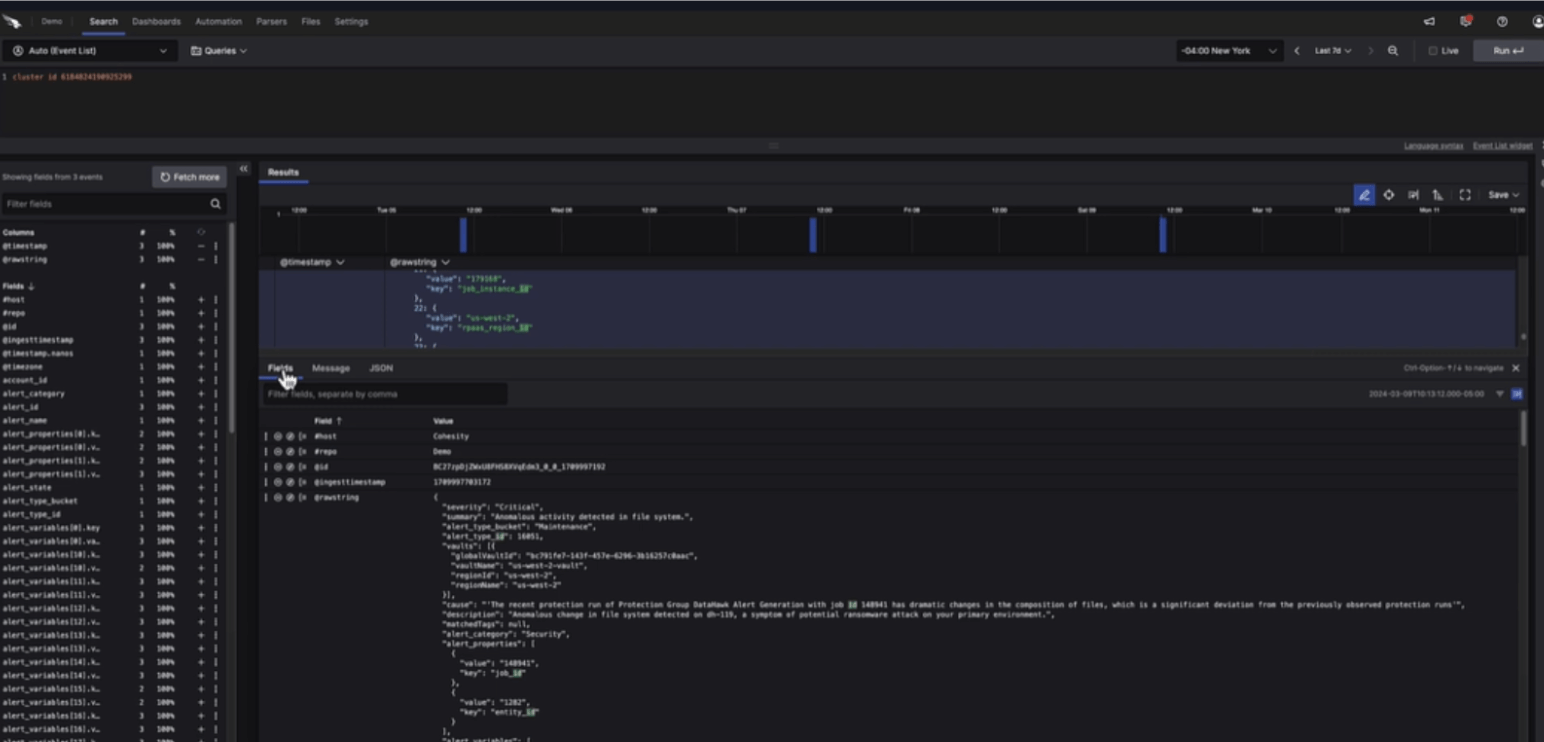

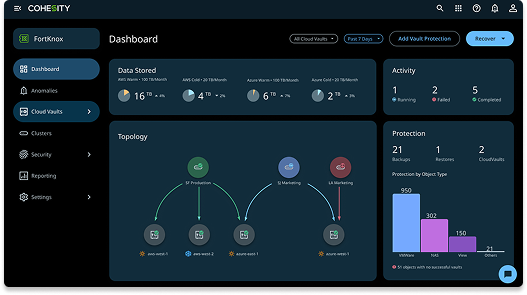

Valide taxas de alteração suspeitas nos dados de backup. Pesquise em todos os clusters da Cohesity por notas de resgate. Envie IOCs para o seu SIEM para uma detecção mais ampla de ameaças.

Resposta incorreta

Resposta incorreta

Reiniciar os servidores afetados para “limpar” o problema pode destruir evidências importantes e atrasar a detecção de malware ativo.

Resposta neutra

Resposta neutra

A comunicação é importante, mas validar a ameaça antecipadamente e avaliar seu alcance ajudará você a se manter à frente do invasor.

Os alertas de detecção de anomalias baseados em IA da Cohesity Data Cloud mostram que o alerta não é um falso positivo.

Inicie o protocolo de gestão de crises, informe a diretoria, prepare um comunicado à imprensa e comece a organizar os recursos de resposta.

Os analistas da SOC detectam um aumento repentino de logins VPN incomuns a partir de IPs estrangeiros, seguido por rápidas alterações de arquivos em unidades compartilhadas.

Logo depois, o suporte técnico recebe um ticket relatando um arquivo suspeito chamado “akira_readme.txt”, provavelmente uma nota de ransomware.

Sua jogada: Como você confirmará o incidente?

Revisar alertas de anomalia da Cohesity

Valide taxas de alteração suspeitas nos dados de backup. Pesquise em todos os clusters da Cohesity por notas de resgate. Envie IOCs para o seu SIEM para uma detecção mais ampla de ameaças.

Os analistas da SOC detectam um aumento repentino de logins VPN incomuns a partir de IPs estrangeiros, seguido por rápidas alterações de arquivos em unidades compartilhadas.

Logo depois, o suporte técnico recebe um ticket relatando um arquivo suspeito chamado “akira_readme.txt”, provavelmente uma nota de ransomware.

Sua jogada: Como você confirmará o incidente?

Revisar alertas de anomalia da Cohesity

Valide taxas de alteração suspeitas nos dados de backup. Pesquise em todos os clusters da Cohesity por notas de resgate. Envie IOCs para o seu SIEM para uma detecção mais ampla de ameaças.

Os analistas da SOC detectam um aumento repentino de logins VPN incomuns a partir de IPs estrangeiros, seguido por rápidas alterações de arquivos em unidades compartilhadas.

Logo depois, o suporte técnico recebe um ticket relatando um arquivo suspeito chamado “akira_readme.txt”, provavelmente uma nota de ransomware.

Sua jogada: Como você confirmará o incidente?

Revisar alertas de anomalia da Cohesity

Valide taxas de alteração suspeitas nos dados de backup. Pesquise em todos os clusters da Cohesity por notas de resgate. Envie IOCs para o seu SIEM para uma detecção mais ampla de ameaças.

Conter

Com o incidente declarado, sua prioridade agora muda para impedir o movimento do invasor e preservar as evidências forenses.

A investigação mostra que o adversário entrou via VPN sem MFA. A telemetria do terminal sinaliza que o AnyDesk está enviando sinais para um host externo, indicando controle remoto, e uma nova conta de administrador de domínio “itadm”.

Você conteve a ameaça, mas os esforços de resposta podem ser retardados.

Resposta incorreta

Resposta incorreta

Essa ação destruiu provas forenses valiosas e pode alertar o invasor antes que a contenção seja concluída.

Resposta correta

Resposta correta

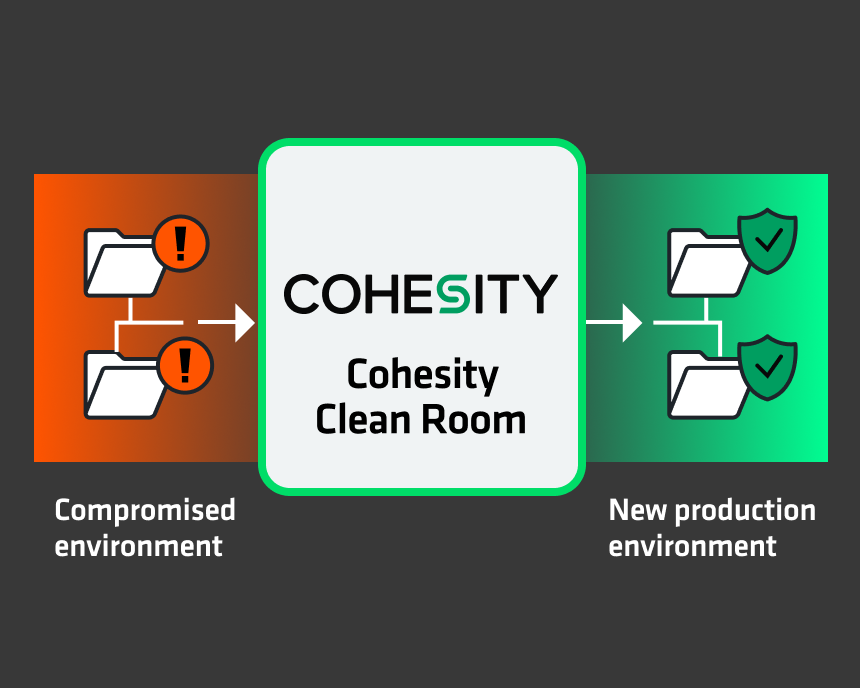

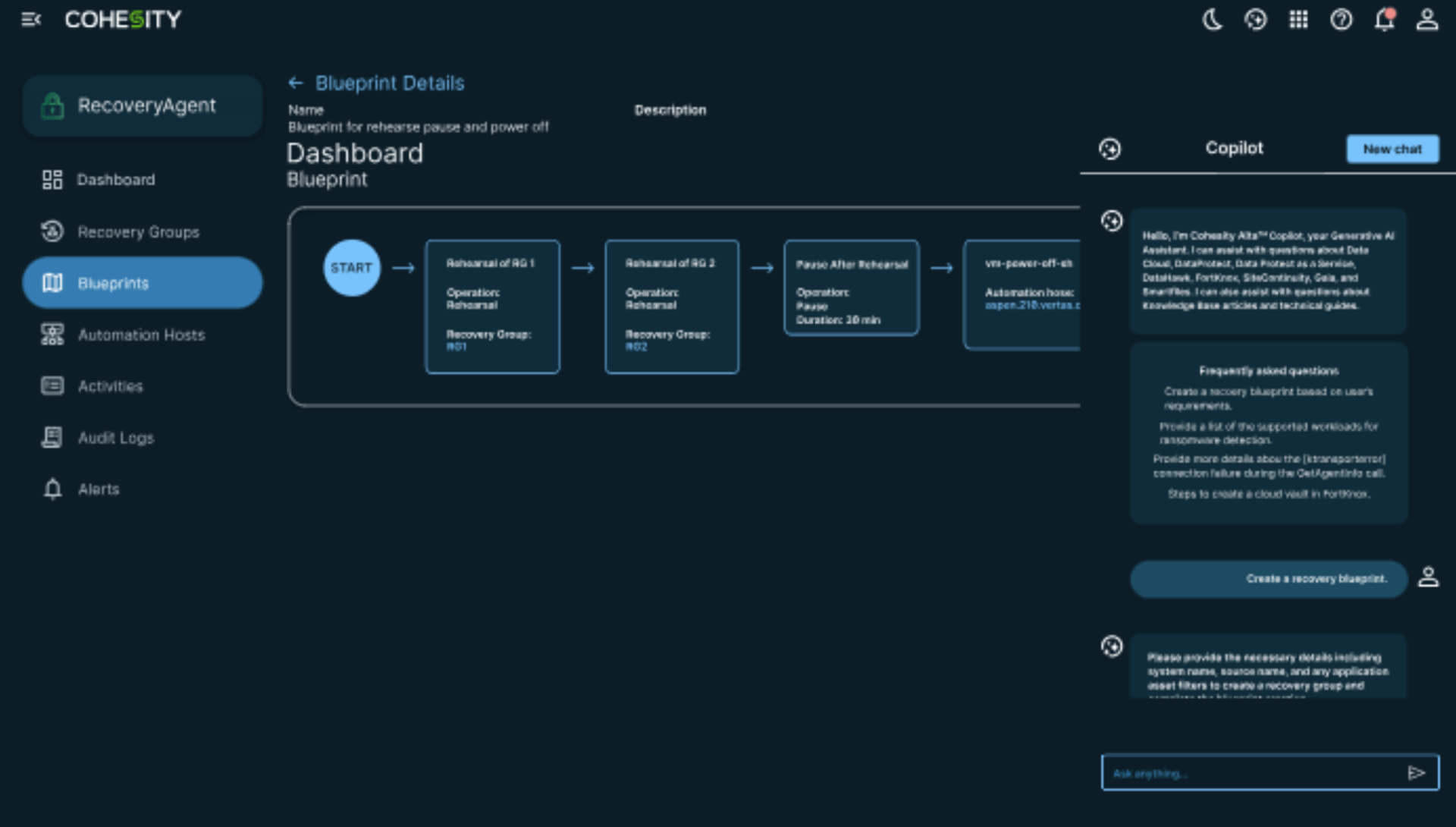

Estabeleça rapidamente uma sala limpa para compreender o ataque e planejar as correções adequadas para evitar ataques futuros.

Resposta neutra

Resposta neutra

Alterar a senha retarda o invasor, mas não resolve outros mecanismos de persistência nem preserva evidências importantes.

Envolva a Cohesity CERT para congelar seu ambiente de backup e apoiar a coleta de registros e dados. Em parceria com equipes líderes de IR, o CERT acelera a coordenação, o compartilhamento de informações e a recuperação segura.

A solução Cohesity Clean Room oferece um espaço flexível e seguro para restaurar ferramentas e infraestruturas de segurança críticas, essenciais para investigação e remediação.

Com o incidente declarado, sua prioridade agora muda para impedir o movimento do invasor e preservar as evidências forenses.

A investigação mostra que o adversário entrou via VPN sem MFA. A telemetria do terminal sinaliza que o AnyDesk está enviando sinais para um host externo, indicando controle remoto, e uma nova conta de administrador de domínio “itadm”.

Você conteve a ameaça, mas os esforços de resposta podem ser retardados.

Como você iniciará a investigação e a mitigação?

Estabelecer um ambiente isolado

Estabeleça rapidamente uma sala limpa para compreender o ataque e planejar as correções adequadas para evitar ataques futuros.

Com o incidente declarado, sua prioridade agora muda para impedir o movimento do invasor e preservar as evidências forenses.

A investigação mostra que o adversário entrou via VPN sem MFA. A telemetria do terminal sinaliza que o AnyDesk está enviando sinais para um host externo, indicando controle remoto, e uma nova conta de administrador de domínio “itadm”.

Você conteve a ameaça, mas os esforços de resposta podem ser retardados.

Como você iniciará a investigação e a mitigação?

Estabelecer um ambiente isolado

Estabeleça rapidamente uma sala limpa para compreender o ataque e planejar as correções adequadas para evitar ataques futuros.

Com o incidente declarado, sua prioridade agora muda para impedir o movimento do invasor e preservar as evidências forenses.

A investigação mostra que o adversário entrou via VPN sem MFA. A telemetria do terminal sinaliza que o AnyDesk está enviando sinais para um host externo, indicando controle remoto, e uma nova conta de administrador de domínio “itadm”.

Você conteve a ameaça, mas os esforços de resposta podem ser retardados.

Como você iniciará a investigação e a mitigação?

Estabelecer um ambiente isolado

Estabeleça rapidamente uma sala limpa para compreender o ataque e planejar as correções adequadas para evitar ataques futuros.

Erradicar

A investigação se aprofunda. A análise revela credenciais roubadas da memória do Windows e contas de serviço AD, um sinal de coleta avançada de credenciais. O invasor também desativou ferramentas antivírus para permanecer oculto e usou o Rclone e o WinSCP para extrair dados.

A pegada do invasor é profunda, e é hora de eliminá-la completamente.

Resposta correta

Resposta correta

Rotacionar credenciais e tokens, identificar e remover acessos remotos não autorizados, escanear repetidamente snapshots montados até que estejam limpos e selecionar um ponto conhecido como seguro.

Resposta incorreta

Resposta incorreta

Retomar a produção antes de confirmar um estado limpo pode reintroduzir o invasor ou reinfectar sistemas críticos.

Resposta neutra

Resposta neutra

As reinstalações de AV podem detectar ameaças conhecidas, mas muitas vezes não detectam persistência oculta ou abuso de credenciais.

Detecte malware oculto mais rapidamente, verificando instantâneos da Cohesity usando inteligência de ameaças selecionada, detecção baseada em hash e uma extensa biblioteca de regras YARA.

A investigação se aprofunda. A análise revela credenciais roubadas da memória do Windows e contas de serviço AD, um sinal de coleta avançada de credenciais. O invasor também desativou ferramentas antivírus para permanecer oculto e usou o Rclone e o WinSCP para extrair dados.

A pegada do invasor é profunda, e é hora de eliminá-la completamente.

Como você removerá a persistência do invasor e validará um ponto de recuperação limpo?

Rotacionar credenciais/tokens e procurar persistência

Rotacionar credenciais e tokens, identificar e remover acessos remotos não autorizados, escanear repetidamente snapshots montados até que estejam limpos e selecionar um ponto conhecido como seguro.

A investigação se aprofunda. A análise revela credenciais roubadas da memória do Windows e contas de serviço AD, um sinal de coleta avançada de credenciais. O invasor também desativou ferramentas antivírus para permanecer oculto e usou o Rclone e o WinSCP para extrair dados.

A pegada do invasor é profunda, e é hora de eliminá-la completamente.

Como você removerá a persistência do invasor e validará um ponto de recuperação limpo?

Rotacionar credenciais/tokens e procurar persistência

Rotacionar credenciais e tokens, identificar e remover acessos remotos não autorizados, escanear repetidamente snapshots montados até que estejam limpos e selecionar um ponto conhecido como seguro.

A investigação se aprofunda. A análise revela credenciais roubadas da memória do Windows e contas de serviço AD, um sinal de coleta avançada de credenciais. O invasor também desativou ferramentas antivírus para permanecer oculto e usou o Rclone e o WinSCP para extrair dados.

A pegada do invasor é profunda, e é hora de eliminá-la completamente.

Como você removerá a persistência do invasor e validará um ponto de recuperação limpo?

Rotacionar credenciais/tokens e procurar persistência

Rotacionar credenciais e tokens, identificar e remover acessos remotos não autorizados, escanear repetidamente snapshots montados até que estejam limpos e selecionar um ponto conhecido como seguro.

Recuperação

Os sistemas de produção estão parados. A liderança exige a recuperação dos serviços de ERP e arquivos compartilhados em até 7 horas para minimizar o impacto nos negócios.

Você deve se recuperar rapidamente, mas com segurança, para garantir que o agressor não retorne.

Resposta correta

Resposta correta

Restaure aplicativos críticos a partir de um instantâneo verificado em uma migração gradual. Valide com verificações de malware e testes de fumaça antes de entrar em operação. Retorne ao seu backup protegido e imutável, se necessário.

Resposta incorreta

Resposta incorreta

Essa decisão deu errado. O pagamento não garante a integridade dos dados e pode violar políticas ou leis.

Resposta neutra

Resposta neutra

A restauração completa sem validação pode reintroduzir malware e prolongar o tempo de inatividade.

Recupere com confiança usando uma cópia imutável dos seus dados, mesmo que os backups primários sejam comprometidos ou perdidos em um desastre.

Os sistemas de produção estão parados. A liderança exige a recuperação dos serviços de ERP e arquivos compartilhados em até 7 horas para minimizar o impacto nos negócios.

Você deve se recuperar rapidamente, mas com segurança, para garantir que o agressor não retorne.

Como você recuperará dados e serviços essenciais para os negócios sem correr o risco de reinfecção?

Recuperar em fases e validar a integridade dos dados

Restaure aplicativos críticos a partir de um instantâneo verificado em uma migração gradual. Valide com verificações de malware e testes de fumaça antes de entrar em operação. Retorne ao seu backup protegido e imutável, se necessário.

Os sistemas de produção estão parados. A liderança exige a recuperação dos serviços de ERP e arquivos compartilhados em até 7 horas para minimizar o impacto nos negócios.

Você deve se recuperar rapidamente, mas com segurança, para garantir que o agressor não retorne.

Como você recuperará dados e serviços essenciais para os negócios sem correr o risco de reinfecção?

Recuperar em fases e validar a integridade dos dados

Restaure aplicativos críticos a partir de um instantâneo verificado em uma migração gradual. Valide com verificações de malware e testes de fumaça antes de entrar em operação. Retorne ao seu backup protegido e imutável, se necessário.

Os sistemas de produção estão parados. A liderança exige a recuperação dos serviços de ERP e arquivos compartilhados em até 7 horas para minimizar o impacto nos negócios.

Você deve se recuperar rapidamente, mas com segurança, para garantir que o agressor não retorne.

Como você recuperará dados e serviços essenciais para os negócios sem correr o risco de reinfecção?

Recuperar em fases e validar a integridade dos dados

Restaure aplicativos críticos a partir de um instantâneo verificado em uma migração gradual. Valide com verificações de malware e testes de fumaça antes de entrar em operação. Retorne ao seu backup protegido e imutável, se necessário.

Lições aprendidas

Foi confirmada uma tentativa de dupla extorsão, os invasores ameaçaram divulgar os dados roubados em um site Tor caso as exigências de resgate não fossem atendidas. Graças à contenção e a um processo de recuperação seguro e gradual, os sistemas foram restaurados sem pagamento e o incidente foi encerrado.

Vamos avaliar como sua equipe reagiu e fortalecer as defesas para a próxima vez.

Resposta correta

Resposta correta

Reforçar o que aprendeu atualizando os planos de recuperação e os exercícios de sala limpa. Preservar as evidências forenses para informar futuras defesas e eliminar lacunas de acesso.

Resposta incorreta

Resposta incorreta

Você acabou de destruir provas forenses valiosas que poderiam servir de base para futuras defesas e relatórios de conformidade. Preservar todas as evidências após cada incidente.

Resposta neutra

Resposta neutra

Comunicar lições é bom, mas adiar melhorias corre o risco de repetir os mesmos erros.

Ensaie, valide e refine estratégias de recuperação com planos que integram etapas críticas, como verificação de malware e caça a ameaças.

Nossas avaliações conduzidas por especialistas e planos de ação personalizados ajudam você a se manter à frente dos ataques mais avançados da atualidade.

Foi confirmada uma tentativa de dupla extorsão, os invasores ameaçaram divulgar os dados roubados em um site Tor caso as exigências de resgate não fossem atendidas. Graças à contenção e a um processo de recuperação seguro e gradual, os sistemas foram restaurados sem pagamento e o incidente foi encerrado.

Vamos avaliar como sua equipe reagiu e fortalecer as defesas para a próxima vez.

O que sua análise pós-incidente destacou?

Atualizar os runbooks de recuperação e programar exercícios de sala limpa

Reforçar o que aprendeu atualizando os planos de recuperação e os exercícios de sala limpa. Preservar as evidências forenses para informar futuras defesas e eliminar lacunas de acesso.

Foi confirmada uma tentativa de dupla extorsão, os invasores ameaçaram divulgar os dados roubados em um site Tor caso as exigências de resgate não fossem atendidas. Graças à contenção e a um processo de recuperação seguro e gradual, os sistemas foram restaurados sem pagamento e o incidente foi encerrado.

Vamos avaliar como sua equipe reagiu e fortalecer as defesas para a próxima vez.

O que sua análise pós-incidente destacou?

Atualizar os runbooks de recuperação e programar exercícios de sala limpa

Reforçar o que aprendeu atualizando os planos de recuperação e os exercícios de sala limpa. Preservar as evidências forenses para informar futuras defesas e eliminar lacunas de acesso.

Foi confirmada uma tentativa de dupla extorsão, os invasores ameaçaram divulgar os dados roubados em um site Tor caso as exigências de resgate não fossem atendidas. Graças à contenção e a um processo de recuperação seguro e gradual, os sistemas foram restaurados sem pagamento e o incidente foi encerrado.

Vamos avaliar como sua equipe reagiu e fortalecer as defesas para a próxima vez.

O que sua análise pós-incidente destacou?

Atualizar os runbooks de recuperação e programar exercícios de sala limpa

Reforçar o que aprendeu atualizando os planos de recuperação e os exercícios de sala limpa. Preservar as evidências forenses para informar futuras defesas e eliminar lacunas de acesso.