Stärken Sie Ihre Cyber-Resilienz

Schnellere Reaktionen auf destruktive Cyberangriffe und sichere Wiederherstellungen.

KI-gestützte Sicherheit und Cyber-Resilienz

Cyberangriffe sind noch immer die größte Bedrohung für Unternehmen.

Disruptive Angriffe führen zu Umsatzeinbußen, übermäßigen Kosten, Geldstrafen und Reputationsschäden.

Es ist Zeit für einen neuen Ansatz.

Cohesity hilft Unternehmen, ihre Strategie weiterzuentwickeln und moderne Cyber-Resilienz-Praktiken und -Technologien einzuführen. Das Ergebnis: geringeres Risiko, eine bessere Sicherheitslage und ein widerstandsfähigeres Unternehmen.

Cyberangriffe sind noch immer die größte Bedrohung für Unternehmen auf der ganzen Welt.

Bedrohungsakteure entwickeln ständig neue Methoden und umgehen bestehende Schutzmaßnahmen.

der Unternehmen waren im letzten Jahr von einer Ransomware-Attacke betroffen.

Verlust pro Stunde Ausfallzeit

von erfolgreichen Angriffen nutzten Exploits

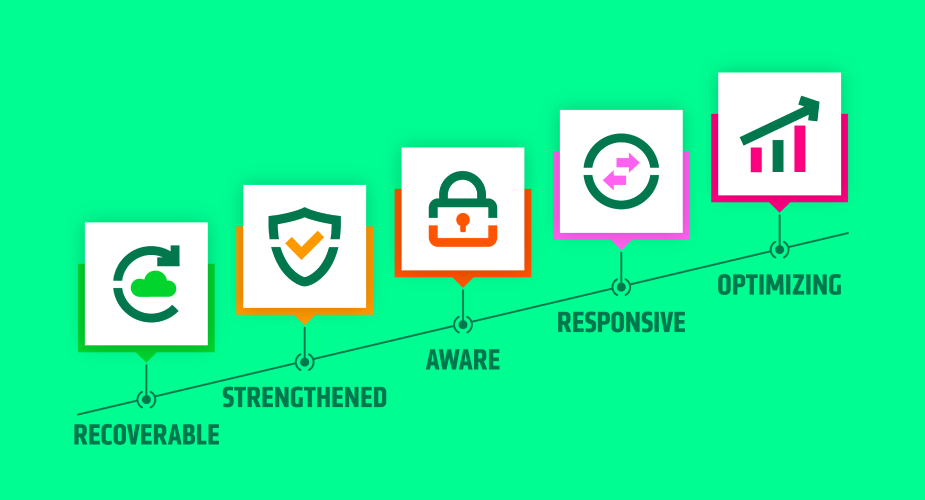

Erhöhen Sie Ihre Cyber-Resilienz mit diesen fünf Schritten.

Sichern Sie alle Daten mit globaler Governance

Identifizieren Sie Ihr größtes Sicherheitsrisiko: ungeschützte Daten

Sorgen Sie für die Wiederherstellbarkeit aller Daten

Härten Sie Ihre Plattform und stellen Sie einen Datentresor bereit

Erkennen und untersuchen Sie Bedrohungen

Führen Sie regelmäßig Bedrohungsscans und Threat Hunting durch

Stärken Sie die Resilienz von Anwendungen

Automatisieren Sie die Wiederherstellung nach Cyberangriffen: Initiierung, Untersuchung, Eindämmung

Optimieren Sie Ihre Datenrisikolage

Reduzieren Sie das Risiko von Datendiebstahl

Sichern Sie alle Daten mit globaler Governance

Data Sprawl ist eine unauffällige, aber sehr große Bedrohung: Er ist überall, fragmentiert, unzählige Silos. Das alle erhöht Ihre Angriffsfläche. Mehr Daten bedeuten eine größere Exposition und Belastung für Ihre Teams. Aber hier ist die Lösung: Schützen Sie alles mit einer modernen Plattform und verringern Sie so Ihr Risiko durch zerstörerische Cyberangriffe.

Wichtige Aktionen:

- Stellen Sie eine API-gesteuerte Datenplattform bereit, die über 1.000 Quellen mühelos verarbeiten kann: VMs, SaaS-Anwendungen, Datenbanken, NAS usw.

- Stellen Sie sicher, dass sich die Plattform für On-Premise-, Cloud-, Edge- und SaaS-Lösungen eignet und eine flexible Bereitstellung bietet, die mit Ihren Daten mitwachsen kann.

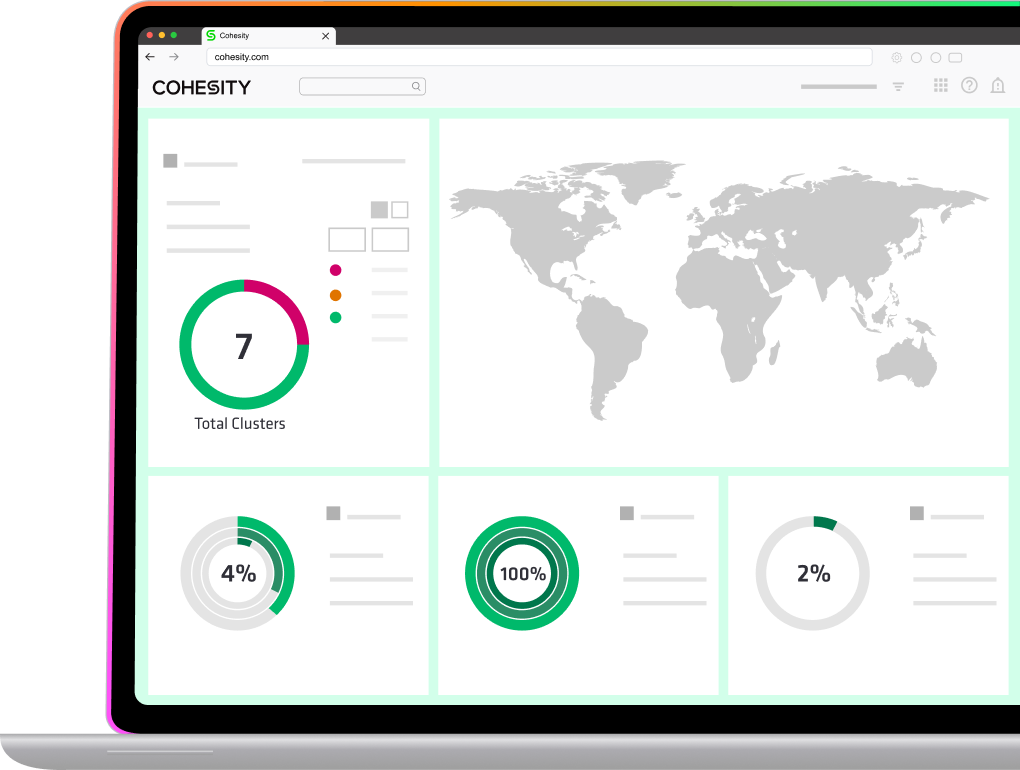

- Zentralisieren Sie Managementaufgaben: Verwenden Sie eine Single Pane of Glass, um sie alle zu kontrollieren und Risiken zu erkennen, bevor sie sich ausbreiten.

Sorgen Sie für die Wiederherstellbarkeit all Ihrer Daten

Cyberkriminelle nehmen häufig zuerst Ihre Backups ins Visier. Sobald sie diese Daten verschlüsselt haben, stehen Sie mit dem Rücken zur Wand und sind gezwungen, das geforderte Geld zu zahlen. Härten Sie Ihre Plattform mit fortschrittlichen Sicherheitsfunktionen: Damit haben Sie wichtige Schritte unternommen, um Ihre Sicherheitslage zu verbessern. Fügen Sie einen Datentresor für zusätzlichen Schutz hinzu.

Wichtige Aktionen:

Sperren Sie den Zugriff mit rollenbasierten Multi-Faktor-Authentifizierungssteuerungen, ein kompletter Zero-Trust-Ansatz.

Erstellen Sie unveränderliche Backups: Wenn sie unveränderlich sind, können sie im Falle von Ransomware-Angriffen oder Datenschutzverletzungen auf Produktionsservern wiederhergestellt werden

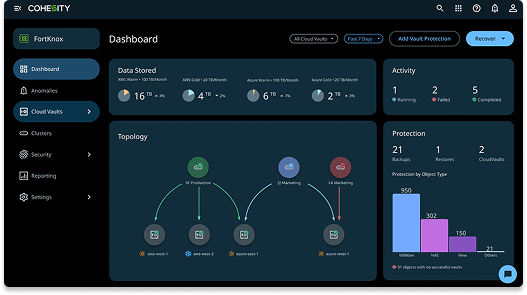

Stellen Sie einen Datentresor bereit: Ein logisches Air-Gapping für eine absolut sichere Isolierung und eine zusätzliche Resilienzstufe.

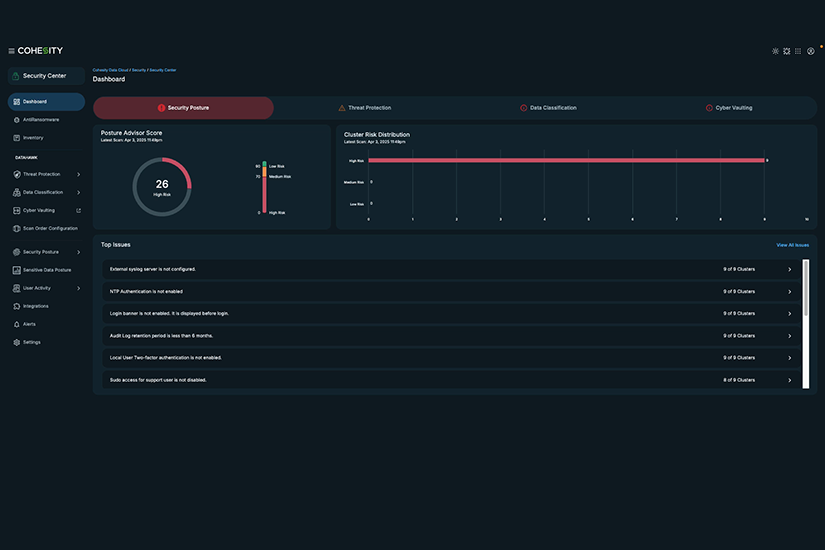

Erkennen und untersuchen Sie Bedrohungen

Für Cyberangriffe werden raffinierte Täuschungen angewandt. Sie können lange verborgen bleiben und auf den richtigen Moment warten, um ein riesiges Chaos anzurichten Entfesseln Sie die KI-gestützte Erkennung von Bedrohungen, die auf modernsten Bedrohungsdaten basiert, mit einfachem Threat Hunting per Mausklick. Erstellen Sie benutzerdefinierte YARA-Regeln, mit denen Sie fortgeschrittene Bedrohungen schnell identifizieren und das Risiko senken können.

Wichtige Aktionen:

- Proaktives Handeln durch regelmäßige Überprüfung Ihrer Backups auf Bedrohungen Pflegen Sie eine gute und konsequente Sicherheitsroutine!

- Entdecken Sie Änderungen so schnell wie möglich und identifizieren Sie Malware oder andere Schwachstellen.

- Initiierung von Threat-Hunting-Funktionen auf der Suche nach bestimmten Bedrohungen.

- Koordinieren Sie Ihre InfoSec- und IT-Teams und nutzen Sie die gleichen Informationen mit Integrationen aus unserem Sicherheitspartnernetzwerk.

Stärken Sie die Resilienz von Anwendungen

Herzlichen Glückwunsch! Nach den Schritten 1 bis 3 ist Ihre Plattform bereit, gehärtet und isoliert. Sie haben nach Bedrohungen und Anomalien gescannt. Wie geht es nun weiter? Üben Sie Ihren Cyber-Resilienz-Plan, bis Sie ihn wie ein Profi beherrschen. Bei einem tatsächlichen Angriff sollten Sie nicht improvisieren: Üben Sie die Reaktion auf Cyberangriffe und die Wiederherstellung von Infrastruktur, Daten und Anwendungen. Stellen Sie sich vor: Ihre Systeme sind ausgefallen, der Druck nimmt zu, aber Sie bewahren die Ruhe, weil Sie Ihren Plan schon viele Male ausgeführt haben.

Wichtige Aktionen:

- Orchestrierung und Übung: Automatisieren Sie Prozesse und führen Sie Übungen durch, um Reaktion und Wiederherstellung gezielt abzustimmen.

- Richten Sie den Clean Room ein: Führen Sie forensische Untersuchungen durch, um Ursachen zu identifizieren und Bedrohungen zu beseitigen, bevor Sie die Produktion wiederherstellen.

- Rufen Sie die Experten an: Verlassen Sie sich bei Angriffen auf das Cohesity CERT.

Optimieren Sie Ihre Datenrisikolage

Ransomware entwickelt sich weiter und wird gefährlicher und heimtückischer. Und Ihre Daten? Sie breiten sich über On-Premise-, SaaS-, Cloud- und Edge-Bereitstellungen aus. Sie fragen sich: „Was befindet sich in diesem vergessenen S3 Bucket?“ Verwaiste Datenbanken? Exponierte Anmeldedaten?“ Versteckte Gefahren lauern überall.

Aber hier Sie können proaktiv handeln: Data Security Posture Management (DSPM) dreht den Spieß um und ordnet den Daten in Ihrem gesamten Bestand die richtigen Schutzrichtlinien zu. Im Fall eines Angriffs können Sie die Datenklassifizierung verwenden, um Ihre Risiken schnell zu identifizieren.

Wichtige Aktionen:

- Welche Daten befinden sich wo? Scannen Sie Ihre Umgebungen und erfassen Sie, welche Daten sich wo befinden und welches Schutzniveau sie haben.

- Erlangen Sie einen Überblick darüber, was sich in Ihrem Backup-System befindet, und stellen Sie sicher, dass es ordnungsgemäß geschützt ist.

- Bewerten Sie, was von einer Sicherheitsverletzung betroffen oder was bei einer Datenexfiltration passiert sein könnte.

Das Cohesity Destructive Cyberattack Resilience Maturity Model

Wenden Sie dieses Modell auf der Grundlage beliebter Cybersecurity Response & Recovery Frameworks an, um Ihre Resilienz zu messen und zu verbessern.

Cohesity Data Cloud: Was ist enthalten?

DataProtect

Vereinfachen Sie die Datensicherheit, stellen Sie die Wiederherstellung sicher und schützen Sie sich mit einer modernen Hyperscale-Lösung vor Ransomware.

Bedrohungsschutz

Verbessern Sie die Reaktion auf Bedrohungen und die Wiederherstellung mit KI-gestützter Bedrohungserkennung.

Cohesity Gaia

Treffen Sie mit Cohesity schnellere und intelligentere Geschäftsentscheidungen mithilfe einer KI-gestützten Lösung für Conversational Search.

FortKnox

Erhöhen Sie Ihre Ransomware-Resilienz mit preisgekrönter, hochsicherer Datenisolation.

SmartFiles

Profitieren Sie von softwaredefinierten Datei- und Objektdiensten mit Intelligenz, Skalierbarkeit und Effizienz auf höchstem Niveau.

IT Analytics

Einheitliche IT-Analysen und Einblicke in Multi-Cloud-Umgebungen sind jetzt als cloudbasierte Analyseplattform verfügbar.

Cohesity CERT (Cyber Event Response Team)

Minimierte Ausfallzeiten und Datenverluste: Eine fachkundige Vorfallsreaktion mit robusten Wiederherstellungstools reduziert erheblich das Risiko von Datenverlusten, sodass Ihr Unternehmen eine schnellere Recovery gewährleisten kann.

Schnelle Vorfallsreaktion: Das Cohesity CERT schaltet sich sofort ein und hilft Ihnen, die Schäden einzudämmen und die Wiederherstellung einzuleiten.

Strategische Partnerschaften: Wir arbeiten mit den weltweit führenden Unternehmen für die Reaktion auf Cyberangriffe zusammen, damit Sie über alles verfügen, was Sie für eine angemessene Reaktion benötigen.

1Quelle: The State of Ransomware 2024 Sophos

2Quelle: The Hidden Costs of Downtime Splunk

3Quelle: M-Trends 2025 Special Report Mandiant

Startklar?

Starten Sie Ihre kostenlose 30-Tage-Testversion oder sehen Sie sich eines unserer Demos an.