« Shields Up » n’est pas un jeu de mot sur mon patronyme. Cette expression (qui signifie « Levez les boucliers » en français), fait référence à un nouvel avertissement de l’agence fédérale américaine de cybersécurité et de sécurité des infrastructures (CISA, Cybersecurity and Infrastructure Security Agency), qui encourage vivement les entreprises à se préparer aux menaces potentielles actuelles et futures. La conjoncture mondiale actuelle engendre une hausse significative des risques en matière de cybersécurité.

Ces directives comprennent plusieurs recommandations pour la sauvegarde et la récupération, dont celle qui est de « veiller à ce que les sauvegardes soient isolées des connexions réseau. »

La menace des cyberattaques, notamment des ransomwares, impose de mettre l’accent sur la façon dont les entreprises exploitent leurs données de sauvegarde. Pour rester opérationnelles 24h/24 et 7j/7, celles-ci doivent en effet pouvoir récupérer rapidement et précisément d’une attaque (par ransomware ou autre) qui aurait engendré une corruption de leurs données de production. Étant donné que les ransomware ciblent les données de sauvegarde elles-mêmes, il faut utiliser d’autres mesures de sauvegarde et techniques d’isolation.

Ce besoin de sécurité supplémentaire a suscité des débats sur le recours à des approches de type « air gap » pour contrer la menace des ransomwares. L’approche air gap traditionnelle (par exemple, la sortie sur bande) offre une excellente sécurité pour les données, mais ne permet pas une récupération rapide.

Parmi les autres techniques d’isolation, citons l’archivage cloud, la sauvegarde à la demande (BaaS) et la reprise après sinistre à la demande. Chacune d’entre elles a ses propres cas d’usage, mais n’offre pas l’équilibre entre sécurité ET agilité dont les entreprises ont besoin pour récupérer rapidement des données propres en cas d’attaque par ransomware.

De nouvelles techniques d’isolation des données sont apparues comme une alternative efficace pour renforcer la cyber-résilience et répondre aux exigences de RPO/RTO, notamment stocker une copie isolée des données de sauvegarde dans le cloud ou ailleurs, avec des connexions temporaires mais extrêmement sécurisées. Cela fournit un environnement inviolable pour se défendre contre les ransomwares et autres cyberattaques, les menaces internes et les catastrophes naturelles.

Les limites de l’air-gap traditionnel

L’air gap est le meilleur exemple d’isolation des données, mais il a un coût : le manque d’agilité. Un air gap offre une excellente sécurité, mais l’isolation physique et électronique limite la fréquence des sauvegardes et la capacité à restaurer rapidement les opérations.

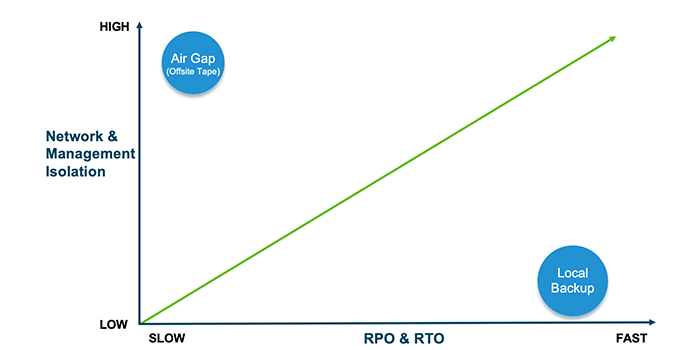

Les entreprises ont besoin d’un équilibre entre isolation et RPO/RTO. Comme le montre le graphique ci-dessous, l’isolation offre la meilleure sécurité et les sauvegardes locales fournissent le meilleur RPO/RTO. La combinaison de leurs caractéristiques, représentée par la ligne verte, correspond à ce dont les entreprises ont besoin : un équilibre entre sécurité et rapidité.

Approches agiles de l’isolation des données

Les nouvelles techniques d’isolation des données, parfois appelées air gaps virtuels, peuvent fournir l’équilibre entre isolation et RTO/RPO dont les environnements opérationnels d’aujourd’hui ont besoin. Elles intègrent des données de récupération inviolables et hautement disponibles qui sont physiquement isolées et disposent d’une connexion réseau temporaire extrêmement sécurisée. La connexion réseau repose sur une méthodologie Zero Trust à plusieurs couches pour limiter l’accès aux données isolées.

L’inviolabilité est assurée par les dispositifs de protection suivants :

- Snapshots inaltérables : une « gold copy » de données isolées qui n’est jamais exposée ni montée en externe

- DataLock : un verrouillage WORM limité dans le temps sur le snapshot de sauvegarde qui ne peut pas être modifié

- Quorum : plusieurs personnes doivent approuver les demandes de récupération de données pour éviter tout accès illégal

La connexion est protégée par les contrôles suivants :

- Air-gap virtuel : une fenêtre de transfert configurable, en dehors de laquelle le coffre-fort est verrouillé

- Chiffrement : les données sont chiffrées en transit et au repos

- Contrôle d’accès basé sur les rôles (RBAC) : l’accès granulaire des administrateurs et des utilisateurs peut être mis en place selon

les principes du moindre privilège et du besoin d’en connaître

- Pas de porte dérobée : seuls les utilisateurs autorisés du client prennent en charge l’activation des comptes

- Accès SSH sécurisé : un chemin d’accès sécurisé sur un réseau non sécurisé

Grâce à ces capacités, les entreprises peuvent choisir la technique d’isolation des données qui répond à leurs objectifs opérationnels. Ces techniques comprennent les fonctionnalités suivantes (qui sont toutes prises en charge par la plateforme Cohesity Helios) :

- Réplication protégée vers un cluster distant : les clients peuvent répliquer leurs données d’un cluster Cohesity inaltérable vers un autre cluster distant, fonctionnant en local ou comme cluster virtuel. Contrairement à l’ancienne approche d’isolation des données qui nécessite d’expédier des bandes hors site, cette méthode d’isolation des données réduit les RTO et RPO car les données du cluster distant sont facilement accessibles.

- Réplication protégée vers une cible NAS : Cohesity archive les données sur une cible de stockage NAS externe qui prend en charge le WORM pour isoler les données avec des RTO et RPO plus faibles.

- Réplication protégée vers le cloud : les entreprises profitent de l’évolutivité et de l’élasticité du cloud public et l’utilisent comme l’une des méthodes modernes d’isolation des données. Cohesity prend en charge l’archivage vers le cloud ou vers tout stockage compatible S3 qui prend en charge Object Lock et Object Versioning. Ceci permet d’isoler les données, de réduire le RTO et le RPO, et de diminuer le TCO.

Cohesity FortKnox est notre prochaine solution SaaS. Elle permettra aux clients de conserver une copie isolée de leurs données dans un coffre-fort dans le cloud géré par Cohesity pour améliorer la résilience des données face aux attaques par ransomware. En cas d’attaque par ransomware, cette copie inaltérable des données peut être récupérée rapidement et facilement sur la source ou ailleurs. Les clients disposent ainsi, en plus de l’immuabilité, d’un autre moyen de déjouer les attaquants qui tentent de chiffrer leurs données.

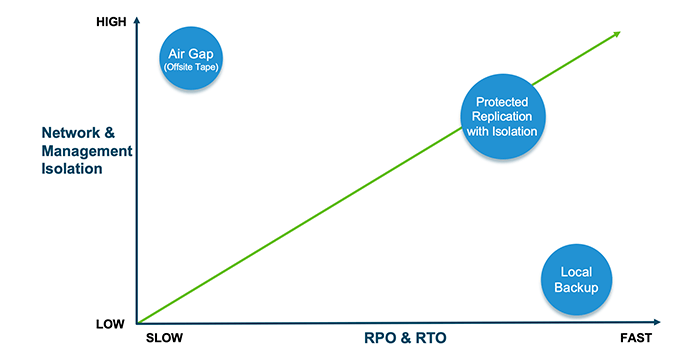

Les techniques d’isolation précédentes offre un équilibre parfait entre isolation et RPO/RTO. Cela permet aux entreprises d’atteindre leurs objectifs opérationnels, de récupérer rapidement suite à un incident de cybersécurité, de respecter leurs accords de niveau de service (SLA) et d’améliorer leur cyber-résilience. Cette relation est illustrée dans le graphique ci-dessous, qui montre que la réplication protégée avec isolation est la meilleure approche :

Actualiser la règle du 3-2-1 pour l’entreprise moderne

La règle 3-2-1 stipule qu’il doit y avoir en permanence trois copies minimum de vos données sur deux supports différents, et que l’une d’entre elles doit être hors site. Pour répondre aux impératifs des entreprises modernes, la copie hors site pourrait être une réplication isolée, destinée à fournir une copie protégée ET agile des données, et ainsi permettre une récupération rapide en cas d’attaque, notamment par ransomware.

L’équilibre est la clé

L’équilibre entre RTO/RPO et isolation est la solution optimale pour les entreprises qui cherchent à avoir une cyber-résilience qui réponde à leurs objectifs organisationnels. Les nouvelles techniques d’isolation des données offrent à l’entreprise une protection supplémentaire, qui s’ajoute aux processus existants de sauvegarde et de récupération ou de reprise après sinistre (DR). Cela a pour effet de renforcer les stratégies de protection et de sécurité des données et de réduire le risque d’interruption de la continuité des activités.

Ce n’est pas une option : levez les boucliers

L’avertissement de la CISA fournit des directives claires sur l’isolation des données. Bien qu’il ne s’agisse pas d’une obligation légale, il ne faut pas les considérer comme facultatives. Les entreprises doivent en tenir compte, ou risquer de voir leurs opérations perturbées. Au vu des directives de la CISA et des bonnes pratiques en constante évolution relatives à la défense contre les ransomwares, l’isolation des données est certainement une contre-mesure fondamentale et raisonnable, aussi essentielle que les mots de passe.