Cohesity de nouveau nommé Leader !

2024 Gartner® Magic Quadrant™ for Enterprise Backup and Recovery Software Solutions

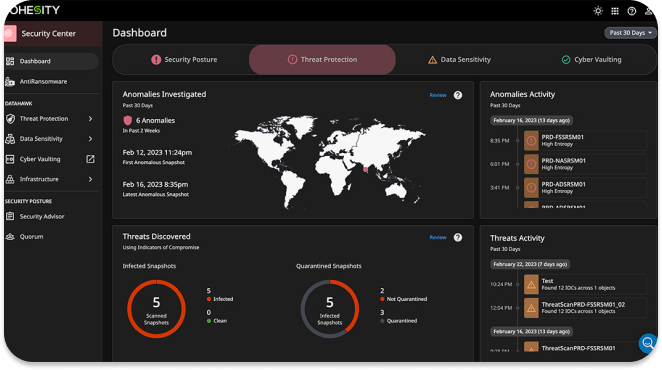

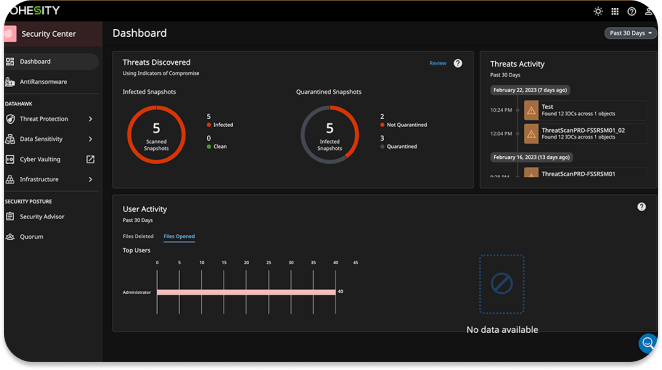

Les cyberattaques utilisent des tactiques trompeuses pour se propager sur votre réseau. Trouvez les menaces insaisissables grâce à la détection des menaces pilotée par l'IA/le ML et à ses flux de menaces soigneusement sélectionnés qui sont dotés d'une fonctionnalité de chasse aux menaces informatiques par simple pointer-cliquer. Créez des règles YARA personnalisées pour identifier les menaces avancées qui ciblent votre environnement.

Réduisez le risque de réinfection et restaurez plus rapidement en utilisant des renseignements sur les menaces de premier ordre, soigneusement sélectionnés pour répondre au risque et à la gravité des cyberattaques.

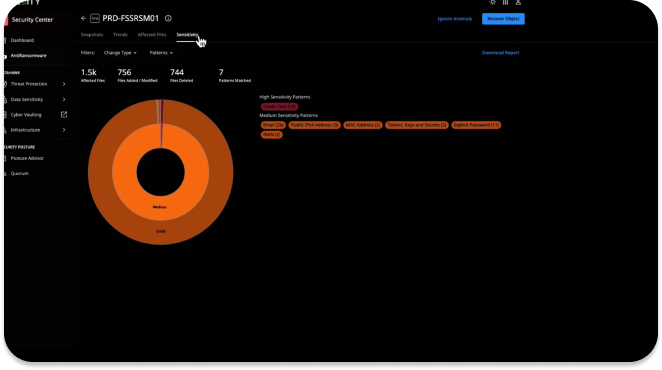

Analysez vos snapshots avec des flux de menaces sélectionnés ou créez vos propres règles YARA pour les menaces insaisissables. Simplifiez la protection contre les menaces grâce à une détection des menaces en un clic et à une analyse à grande échelle, et évitez les réinfections lors de la restauration.

Évitez la réinfection pendant la restauration. Effectuez des analyses comportementales pour identifier les logiciels malveillants et les menaces émanant de personnes malveillantes à l'intérieur de l'entreprise. Les capacités de chasse aux menaces permettent aux entreprises de détecter les premiers stades d'une attaque et de l'atténuer avant qu'elle n'ait un impact.

On appelle protection contre les menaces les stratégies, les outils et les technologies utilisés pour se défendre contre les logiciels malveillants. Les logiciels malveillants regroupent un large éventail de logiciels dangereux, notamment les virus, les vers, les chevaux de Troie, les ransomwares, les spywares et les adwares, entre autres.

Pour se protéger efficacement contre les menaces, il faut créer une architecture de sécurité intégrée comportant plusieurs couches de défense, notamment des logiciels antivirus, des pare-feu, le filtrage des e-mails et du web, et la gestion des correctifs. En associant ces mesures à l’éducation et à la formation des utilisateurs, les entreprises peuvent réduire considérablement le risque d’être victimes d’attaques de logiciels malveillants, et protéger leurs données et systèmes sensibles contre toute compromission.

Une protection contre les menaces protège les données sensibles contre les accès non autorisés, le vol ou la corruption. C’est indispensable pour protéger les données personnelles et organisationnelles, notamment les informations financières, la propriété intellectuelle et les dossiers clients. Les attaques de logiciels malveillants, plus particulièrement, peuvent entraîner des pertes financières par divers moyens, par exemple le paiement d’une rançon, le vol de fonds ou l’interruption des activités de l’entreprise. Une protection contre les menaces permet d’atténuer ces risques en prévenant ou en minimisant l’impact des attaques.

Les attaques de logiciels malveillants perturbent les activités des entreprises, entraînant des temps d’arrêt, une perte de productivité et une atteinte à la réputation. Une protection contre les menaces efficace permet d’assurer la continuité de l’activité en minimisant l’impact des cybermenaces et en permettant une restauration rapide en cas d’incident. Par ailleurs, de nombreux secteurs d’activité sont soumis à des exigences réglementaires et à des normes liées à la cybersécurité. Mettre en œuvre une protection contre les menaces efficace permet aux entreprises de se conformer à ces réglementations et d’éviter de potentielles amendes, pénalités ou responsabilités juridiques. En fin de compte, les entreprises de toutes tailles et de tous secteurs doivent privilégier la protection contre les menaces pour atténuer les risques que représentent les logiciels malveillants et autres cybermenaces.

Il existe de nombreuses couches de protection contre les menaces, conçues pour détecter et répondre à des types ou à des étapes spécifiques d’une attaque. En voici quelques exemples :