Identifier la gravité d’une attaque

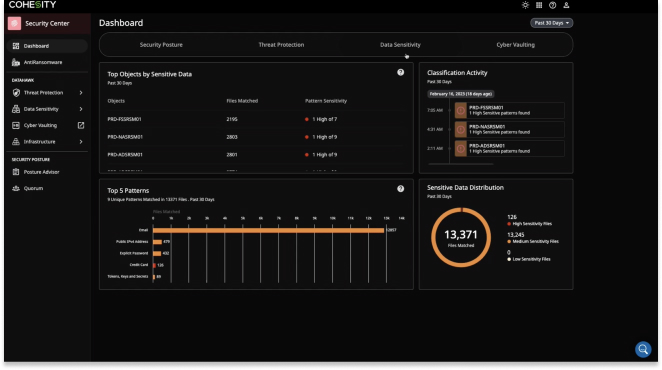

Savez-vous quelles données sensibles ont été affectées suite à une attaque par ransomware ? Classifiez les données sensibles, notamment les données à caractère personnel (DCP), à l’aide de notre moteur très précis basé sur le ML. Comprenez comment les données sensibles prolifèrent, ou faites appel à la classification en cas d'anomalies pour analyser l'impact des données sensibles.

Utilisez le ML/NLP pour découvrir avec précision les données sensibles

Dépassez le filtrage par motif d’expressions régulières grâce à notre moteur de classification basé sur le ML, leader sur le marché. Utilisez des techniques de reconnaissance d’entités nommées (NER) et de traitement automatique du langage naturel (NLP).

Effectuez une recherche globale en utilisant des modèles éprouvés et testés

Accédez à plus de 235 modèles intégrés couvrant toutes les données personnelles, médicales et financières courantes. Créez des stratégies personnalisées pour trouver les données sensibles et répondre aux exigences en matière de réglementation et de protection de la vie privée.

Comprenez rapidement et efficacement l'impact d'une attaque

Comprenez rapidement l’impact d’une attaque et gagnez du temps en réduisant les faux positifs et les faux négatifs. Améliorez la précision au fil du temps et obtenez des résultats fiables et actionnables grâce à la formation basée sur le ML/NLP.

L’équipe de réponse aux cyber-événements (CERT, Cyber Events Response Team) de Cohesity

Réagissez plus vite, restaurez plus intelligemment, car votre entreprise ne peut pas se permettre de subir des temps d'arrêt.

- Minimiser les temps d'arrêt et les pertes de données: Une réponse experte aux incidents avec des outils de restauration robustes réduit considérablement le risque de perte de données afin que votre entreprise puisse restaurer plus rapidement.

- Réponse rapide aux incidents: L'équipe CERT de Cohesity intervient immédiatement pour vous aider à limiter les dégâts et à lancer la restauration.

- Partenariats stratégiques: Nous sommes partenaires des plus grandes entreprises de réponse aux incidents de cybersécurité afin que vous puissiez bénéficier de tous les outils nécessaires pour répondre aux cyberattaques.

Questions fréquentes sur la classification des données

On appelle classification des données le processus qui consiste à les catégoriser en fonction de leur sensibilité, de leur importance ou d’autres critères. Cette classification permet aux entreprises de gérer et de protéger plus efficacement leurs données en leur attribuant des niveaux de sécurité et des contrôles d’accès appropriés. La classification des données permet de s’assurer que les informations sensibles ou critiques sont suffisamment protégées, et que les données moins sensibles ne sont pas soumises à autant de restrictions.

La classification des données peut varier en fonction des besoins et des exigences spécifiques d’une entreprise. Les types de classification des données les plus courants sont toutefois les suivants :

- Classification en fonction de la réglementation : elle permet de classer les données en fonction des exigences réglementaires. Par exemple, les données peuvent être classées comme des informations personnelles sensibles dans le cadre de réglementations telles que le RGPD (règlement général sur la protection des données), ou comme des informations de santé protégées en vertu de l’HIPAA (Health Insurance Portability and Accountability Act).

- Classification en fonction de la confidentialité : elle est basée sur le niveau de confidentialité ou de sensibilité. Cette classification comprend généralement des catégories telles que public, usage interne uniquement, confidentiel et très confidentiel.

- Classification en fonction de la criticité : les données peuvent être classées en fonction de leur caractère stratégique pour les opérations ou la mission de l’entreprise. Par exemple, les données critiques peuvent être des documents financiers, de la propriété intellectuelle ou des secrets commerciaux.

- Classification en fonction de l’accessibilité : elle permet de classer les données en fonction de qui doit pouvoir y accéder. Par exemple, les données peuvent être classées comme accessibles à tous les employés, restreintes à des départements ou équipes spécifiques, ou limitées à certaines personnes disposant d’autorisations spécifiques.

- Classification en fonction du cycle de vie : elle est basée sur le stade du cycle de vie, par exemple actif, archivé ou obsolète. Cette classification permet aux entreprises de gérer efficacement le stockage, la rétention et l’élimination des données.

- Classification en fonction du format : elle est basée sur le format ou la structure des données, notamment du texte, des images, de l’audio, de la vidéo, et des données structurées ou non structurées. Les exigences de sécurité et les procédures de traitement peuvent varier d’un format à l’autre.

- Classification en fonction de l’emplacement : elle est basée sur l’emplacement physique ou géographique des données, par exemple les serveurs locaux, le stockage cloud ou les appareils mobiles. Cette classification permet aux entreprises de mettre en œuvre des mesures de sécurité et des contrôles d’accès aux données appropriés pour les différents sites.

- Classification en fonction de la valeur : elle est basée sur la valeur des données pour l’entreprise, à savoir ressource de grande valeur, ressource de valeur moyenne ou ressource de faible valeur. Cette classification permet de hiérarchiser les mesures de sécurité et l’affectation des ressources.

La classification des données est essentielle pour se conformer aux exigences réglementaires, notamment le RGPD, l’HIPAA et PCI DSS, et pour protéger les informations sensibles contre les accès non autorisés, le vol ou l’utilisation abusive. Cela permet également aux entreprises de hiérarchiser leurs efforts de sécurité et d’allouer efficacement les ressources en fonction de l’importance des différents types de données.