ランサムウェア攻撃とは?

ランサムウェア攻撃は、個人、グループ、または国家によって使用される悪意のあるソフトウェアコードと行為で構成され、被害者が攻撃者に要求された金額 (「身代金」) を支払わない限り、他の人や組織の電子データやシステムを暗号化によって使用不能にします。

ランサムウェアは、テクノロジーや人の脆弱性を利用して金銭的利益を得るため、脅威者によって特別に作成されたマルウェアのことです。ランサムウェア攻撃は、本番稼働システムやバックアップシステムへの攻撃からデータ窃取へと進化しており、データのロックを解除する復号キーの代金を支払う企業が増えているために蔓延が進んでいます。ランサムウェア攻撃が最も成功した例では、世界中の組織に何百万ドルもの損失をもたらしました。

ランサムウェア攻撃はどのように発生するか?

ランサムウェア攻撃は、人やシステムが脆弱であるために発生します。サイバー犯罪者は、多くの場合、感染したリンクや添付ファイルをクリックさせたり (フィッシング攻撃) 、資格情報やシステムの脆弱性を侵害したりすることで、侵入経路を見つけるまで、工夫を凝らしながら忍耐強く、ランサムウェアを使ってデジタル資産を狙い続けます。デジタル技術に依存するすべての人や組織がランサムウェアの標的になる可能性があり、これがランサムウェア攻撃の発生原因です。

ランサムウェア攻撃を防ぎ、保護するには?

ランサムウェア攻撃を防止し、保護する最善策は、機密データを防御するための人材、プロセス、テクノロジーを導入することです。これには以下が含まれます:

- ランサムウェアに対する意識向上と予防を強化するための従業員教育とトレーニング

- ランサムウェア対策計画の策定と手順の実践

- AI/ML対応のサイバーセキュリティソリューションの活用

- ML/AIを活用したバックアップと復旧でデータセキュリティとデータ管理ソリューションをモダナイズ

ランサムウェア攻撃から復旧する方法

ランサムウェア攻撃が成功しても、ビジネスに壊滅的な打撃を与えることを避けることができます。

サイバーセキュリティが侵害された場合、最新のデータセキュリティとデータ管理を活用する組織であれば、身代金の支払いを拒否しながらデータを迅速かつ大規模に復旧することができます。このような組織は、何百ものVM (仮想マシン)、大規模データベース、大量の非構造化データを、任意の時点や場所へ迅速にリストアできるインスタントリカバリ機能があるため、安心感を得ることができます。ビルトインの機械学習 (ML) エンジンが、リストア用の最新の既知のクリーンコピーを推奨してくれるので、迅速な復旧に使用するデータに潜在的にランサムウェアが含まれていないことも確信することができます。これによりマルウェアの再侵入を防ぐだけでなく、復旧時間を短縮し、新たなサーバーやデータベースを立ち上げることなく同一プラットフォームに直接データを復旧することができます。フォレンジックにとっても時間の節約になります。

ランサムウェア攻撃から防御する方法

強固で最新のバックアップと復旧機能がある組織は、データに対するグローバルな可視性とゼロトラスト原則に基づく高度なセキュリティを備えているため、ランサムウェア攻撃に対して最善の防御を行うことができます。柔軟なデータ隔離だけでなく、イミュータブルスナップショット、データの暗号化、WORM (Write Once, Read Many)、構成の監査とスキャン、耐障害性、脅威からの保護といった機能のおかげで、環境に多層な防御を追加することが可能です。

最新のデータ管理を導入している組織は、多要素認証、変更の監視、細かい単位でのロールベースのアクセス制御によって不正アクセスをより効果的に阻止し、データの盗難や紛失のリスクを低減することができます。

ランサムウェア攻撃を検知する方法

人工知能と機械学習 (AL/ML) を活用したデータセキュリティとデータ管理ソリューションを使用することで、組織はランサムウェア攻撃の検知を最適化することができます。

こうした機能は、ランサムウェア攻撃の兆候となりうる異常パターンを迅速に判断し、チームに自動でアラートを送信する脅威インテリジェンスやスキャンを活用した高度な異常検出機能を提供します。拡張可能なAPIを備えたプラットフォームは、ランサムウェア攻撃に対抗するためのウイルススキャン、データマスキング、ファイルの監査やログ解析、データの分類といった他の検知機能をチームが簡単に統合できるため、ランサムウェアに対してデータを防御するもうひとつの秘密兵器になります。

なぜランサムウェア攻撃が広まっているのか?

ランサムウェア攻撃の増加には、次の3つの経済動向が関係しています:

- ハイブリッドワークポリシー: 組織が在宅の従業員のサポートを余儀なくされたとき、ランサムウェア攻撃者が動き出しました。攻撃者は、オフィス環境ほどセキュリティが確保されていないエンドポイントに新たな脆弱性を見出したのです。

- 暗号通貨の活用: 悪質な行為者は通常、匿名でランサムウェア攻撃を開始し、身代金を簡単に回収するために追跡不可能な支払いを要求します。暗号通貨に対して新たな監視の目が向けられている現在でも、ランサムウェア攻撃の頻度と速度は増加の一途をたどっています。

- 身代金の支払いの増加: 悪質な行為者は、データを取り戻すためにお金を支払うことを厭わない組織から金銭的な恩恵を受けています。このような行動は、他のサイバー犯罪者がランサムウェアビジネスへ参入することを促します。

ランサムウェア攻撃の歴史: 過去最大のランサムウェア攻撃例

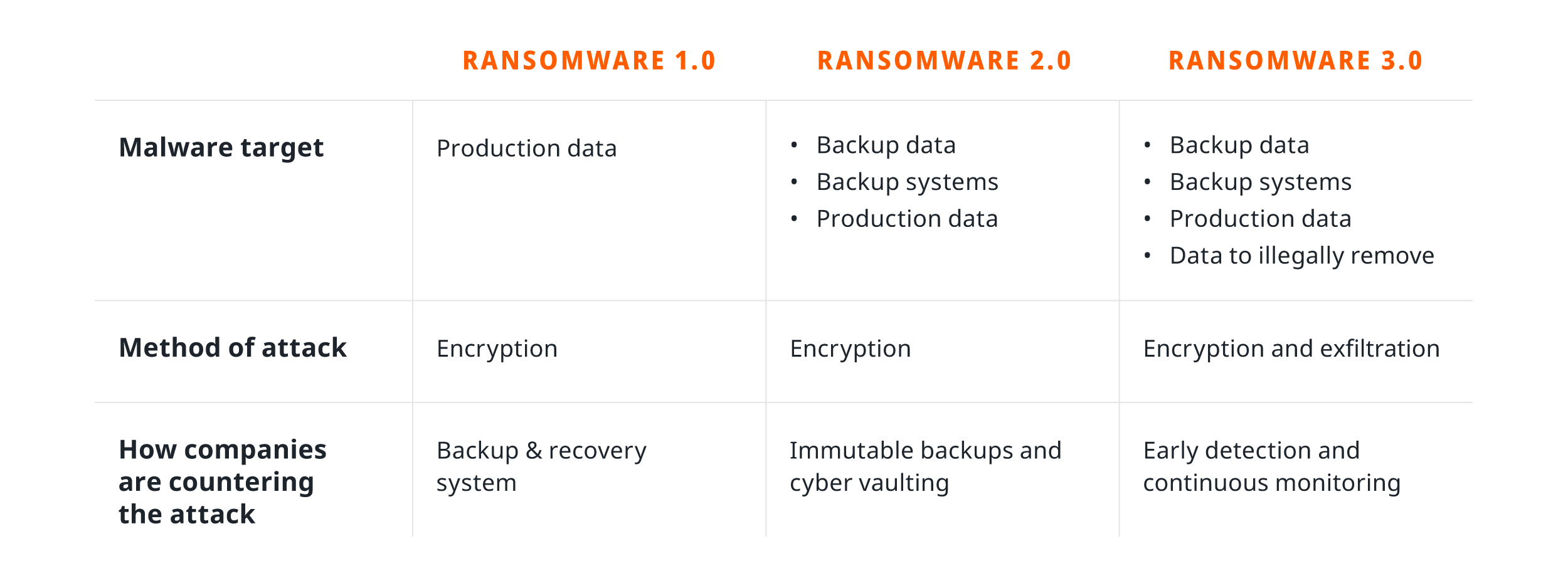

ランサムウェア攻撃は進化しています。これまで、ランサムウェアに対抗する組織は3つの異なる亜種と戦ってきました:

Ransomware 1.0: 悪質な行為者は、マルウェアを使用して、本番データを標的にし、暗号化します。暗号化型ランサムウェアは、WannaCry攻撃やTeslaCrypt攻撃で頻繁に使用されたRansomware1.0の亜種で、推定被害額は数十億ドルに上ります。

Ransomware 2.0: サイバー犯罪者はランサムウェアを使用し、既存のバックアップインフラのハードウェアに保存されているバックアップデータを積極的に攻撃します。このマルウェアは、バックアップソリューションのデータ、セキュリティサービス、VSSやSQL Serverなどの重要なMicrosoftサービスを無効化または削除してから、本番データのコピーを攻撃します。Locker (DarkSide) とRyuk (Wizard Spider) は頻繁に使用されているRansomware 2.0の亜種です。前者は2021年に米国南東部でサービスを提供するColonial Pipeline Company社を攻撃し、同社が400万ドル以上を支払ったことで話題になりました。

Ransomware 3.0: 悪質な行為者は大規模なデータセットに一般的なデータの暗号化を実行するだけでなく、二重恐喝のランサムウェアスキームで自社データや顧客データを窃取します。REvilは頻繁に使用されているRansomware 3.0の亜種であり、これまでに知られている中で最大の身代金要求に使用されたマルウェアです: アジアの世界的コンピューターメーカーに対して5,000万ドルを要求しました。

Cohesityとランサムウェア攻撃

Cohesityはランサムウェア攻撃対策に優れています。プラットフォーム、アプリケーション、サードパーティとの統合機能を備えたCohesityのデータセキュリティとデータ管理は、エンドツーエンドの次のような機能でサイバー犯罪を阻止し、サイバーレジリエンスを強化します:

保護: Cohesityはゼロトラストの原則を用いてデータを保護し、厳格なアクセス制御と管理制御を実施します。さらに、FIPS暗号化やMFAだけでなく、ネイティブなイミュータビリティ (変更不可) も標準搭載しています。

検知: Cohesityは、異常検出、ユーザー行動の監視、脅威検知を組織に提供することで、リスクを低減します。チームは、異常検出、統合されたセキュリティ運用、インシデント対応を使用し、迅速な対応と修復を行うことができます。脅威対策を行う組織は、バックアップデータをスキャンしてランサムウェアの活動を示す侵害指標 (IoC) を探すこともできます。

大規模な復旧: Cohesityは正確かつ迅速にスキャンしたクリーンデータを再利用し、さまざまなデータソース (VM、データベース、NASデータ) をダウンタイムやデータ損失なく、時間も場所も任意のバックアップポイントへ即時に復旧することで、チームが迅速に業務へ戻れるようにします。

詳細については、ランサムウェアへの備えガイドをご覧ください。

%20AI%E3%81%A8%E3%81%AF%3F%20%7C%20%E7%94%A8%E8%AA%9E%E9%9B%86%20%7C%20Cohesity&_biz_n=0&rnd=33444&cdn_o=a&_biz_z=1752228794094)