„Shields up“ ist keinesfalls eine Anspielung auf meinen Namen, es bedeutet vielmehr „Schutzschilde hoch“ und bezieht sich auf eine neue Warnung der Cybersicherheits- und Infrastruktursicherheitsbehörde der US-Regierung (CISA). Sie fordert Unternehmen nachdrücklich dazu auf, sich auf aktuelle und potenzielle zukünftige Bedrohungen vorzubereiten. Die derzeitige Weltlage führt zu einem erheblichen Anstieg der Cybersicherheitsrisiken.

Die Warnung enthält mehrere Empfehlungen zur Datensicherung und -wiederherstellung – insbesondere, dass Backups unbedingt von Netzwerkverbindungen isoliert sein sollen.

Angesichts der Bedrohung durch Ransomware und andere Arten von Cyberangriffen ist es besonders wichtig, wie Unternehmen ihre Backup-Daten nutzen. Wenn Produktionsdaten durch einen Ransomware-Angriff oder eine andere Art von Attacke unbrauchbar werden, müssen Unternehmen ihre Daten schnell und präzise wiederherstellen können, um den Betrieb rund um die Uhr aufrechtzuerhalten. Da Ransomware auch auf Backup-Daten abzielt, sind zusätzliche Sicherheitsvorkehrungen und Isolationstechniken vonnöten.

Der Bedarf an zusätzlicher Sicherheit hat zu Diskussionen über den Einsatz von Air-Gap-Ansätzen geführt, um der Bedrohung durch Ransomware zu begegnen. Ein traditioneller Air-Gap-Ansatz (z. B. ausgelagerte Bänder) bietet zwar ausgezeichnete Sicherheit für Daten, jedoch kein schnelles Recovery.

Andere Isolationstechniken sind beispielsweise Cloud-Archive und Backup bzw. Disaster Recovery as a Service. Jede dieser Lösungen hat ihre eigenen Anwendungsbereiche, bietet aber nicht die Ausgewogenheit von Sicherheit UND Agilität, die Unternehmen benötigen, um nach einem Ransomware-Angriff schnell saubere Daten wiederherzustellen.

Um anspruchsvolle RPO- und RTO-Anforderungen zu erfüllen, haben sich neue Datenisolationstechniken als effektive Alternative für mehr Cyber-Resilienz herauskristallisiert. Dabei wird eine isolierte Kopie der Backup-Daten in der Cloud oder an einem anderen Ort mit temporären, aber hochsicheren Verbindungen gespeichert. Dies sorgt für eine manipulationssichere Umgebung zum Schutz vor Ransomware und anderen Arten von Cyberangriffen, Insiderbedrohungen und Naturkatastrophen.

Die Grenzen von traditionellem Air Gapping

Air Gapping ist zwar die beste Form der Datenisolation, aber sie hat ihren Preis: mangelnde Flexibilität. Ein Air Gap bietet einerseits hervorragende Sicherheit, aber durch die physische und elektronische Isolierung ist andererseits die Häufigkeit von Backups und die Möglichkeit einer schnellen Wiederaufnahme des Betriebs eingeschränkt.

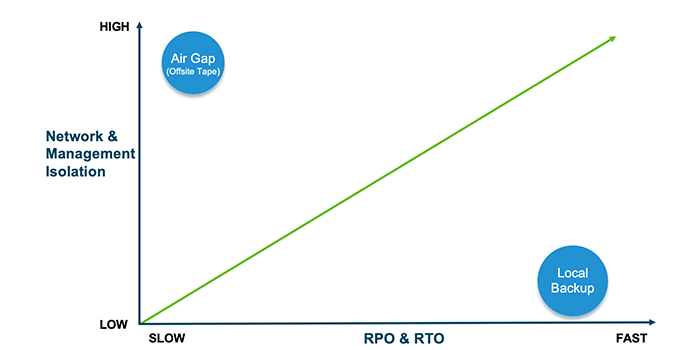

Was Unternehmen brauchen, ist ein Gleichgewicht zwischen Isolation und RPO/RTO. Das nachfolgende Diagramm zeigt, dass Isolation zur höchsten Sicherheit und lokale Backups zu den besten RPOs/RTOs führen. Die Kombination dieser Eigenschaften, die durch die grüne Linie dargestellt wird, ist genau das, was Unternehmen benötigen – ausgewogene Sicherheit und Geschwindigkeit.

Agile Ansätze für die Datenisolation

Die neuen Datenisolationstechniken, die manchmal auch als virtuelle Air Gaps bezeichnet werden, können das ausgewogene Verhältnis zwischen Isolation und RTO/RPO schaffen, das in den heutigen Betriebsumgebungen erforderlich ist. Neue Techniken integrieren manipulationssichere, hochverfügbare Recovery-Daten, die dank einer hochsicheren temporären Netzwerkverbindung physisch isoliert sind. Die Netzwerkverbindung basiert auf einer mehrschichtigen Zero-Trust-Methode, um den Zugriff auf die isolierten Daten zu begrenzen.

Manipulationssicherheit wird durch folgende Sicherheitsvorkehrungen erreicht:

- Unveränderliche Snapshots: Eine goldene Kopie der isolierten Daten, die niemals offengelegt oder extern gemountet wird.

- DataLock: Eine zeitlich festgelegte WORM-Sperre des Backup-Snapshots, die nicht geändert werden kann.

- Quorum: Mehrere Mitarbeiter müssen Anfragen zur Wiederherstellung von Daten genehmigen, um einen unberechtigten Zugriff zu verhindern.

Die Verbindung wird durch folgende Kontrollen gesichert:

- Virtueller Air Gap: Konfigurierbares Transferfenster, außerhalb dessen der Tresor gesperrt ist.

- Verschlüsselung: Daten werden im Ruhezustand und während der Übertragung verschlüsselt.

- Rollenbasierte Zugriffskontrolle (RBAC): Granularer Administrator- und Benutzerzugriff kann nach den Grundsätzen

der geringsten Berechtigung und nach dem Need-to-Know-Prinzip implementiert werden.

- Keine Hintertür: Unterstützung der Kontoaktivierung nur durch autorisierte Kundenbenutzer.

- Sicherer SSH-Zugriff: Ein sicherer Zugriffsweg über ein ungesichertes Netzwerk.

Mit diesen Funktionen können Unternehmen die jeweils passende Datenisolationstechnik für ihre operativen Ziele wählen. Zu diesen Techniken gehören die Folgenden, die allesamt von der Cohesity Helios Plattform unterstützt werden:

- Geschützte Replikation auf einen externen Cluster: Kunden können von einem unveränderlichen Cohesity-Cluster auf einen anderen Remote-Cluster replizieren, der entweder vor Ort oder virtuell läuft. Im Vergleich zum herkömmlichen Datenisolationsansatz, der den Versand von Bändern an einen anderen Standort erfordert, senkt diese Methode die RTOs und RPOs, da die Daten auf dem Remote-Cluster sofort zur Verfügung stehen.

- Geschützte Replikation auf ein NAS-Ziel: Cohesity archiviert Daten an einem externen NAS-Speicherplatz, der WORM zum Isolieren von Daten mit geringeren RTOs und RPOs unterstützt.

- Geschützte Replikation in die Cloud: Um die Vorteile der Skalierbarkeit und Elastizität einer Public Cloud zu nutzen, verwenden Unternehmen inzwischen die Cloud als eine moderne Möglichkeit der Datenisolierung. Cohesity unterstützt die Archivierung in der Cloud oder in beliebigen S3-kompatiblen Speichern mit Object Lock und Object Versioning, um Datenisolation, niedrigere RTOs und RPOs sowie niedrigere Gesamtbetriebskosten zu erreichen.

Cohesity FortKnox ist unsere künftige SaaS-Lösung, mit der Kunden eine isolierte Kopie ihrer Daten in einem von Cohesity verwalteten Cloud-Tresor aufbewahren können, um die Resilienz ihrer Daten gegen Ransomware-Angriffe zu verbessern. Diese unveränderliche Datenkopie kann im Falle eines Ransomware-Angriffs schnell und einfach auf die Quelle oder einen anderen Speicherort zurückgespielt werden. Zusätzlich zur Unveränderlichkeit gibt dies den Kunden eine weitere Möglichkeit, Angreifer, die Daten verschlüsseln wollen, auszubremsen.

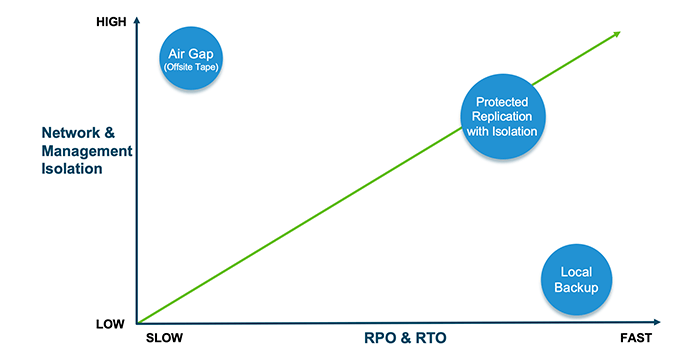

Die oben genannten Isolationstechniken bieten Unternehmen die perfekte Balance zwischen Isolation und RPO/RTO, damit sie ihre operativen Ziele erreichen. So ist nach Cybersicherheitsvorfällen schnelles Recovery möglich, während gleichzeitig die SLAs eingehalten und die Cyber-Resilienz verbessert werden. Diese Beziehung ist im nachfolgenden Diagramm dargestellt, das die geschützte Replikation mit Isolation als bevorzugten Ansatz zeigt:

Aktualisierung der 3-2-1-Regel für moderne Unternehmen

Die 3-2-1-Regel besagt, dass mindestens drei Kopien Ihrer Daten auf zwei verschiedenen Datenträgern vorhanden sein sollten, von denen eine jederzeit extern aufbewahrt wird. Um den Anforderungen moderner Unternehmen gerecht zu werden, könnte die externe Kopie eine isolierte Replikation sein, die eine gesicherte UND flexible Kopie der Daten bereitstellt und so eine schnelle Wiederherstellung nach Ransomware- oder anderen Angriffen ermöglicht.

Ausgewogenheit ist der Schlüssel

Die Ausgewogenheit von RTO/RPO und Isolation ist die optimale Lösung für Unternehmen, die eine Cyber-Resilienz anstreben, die zu ihren Unternehmenszielen passt. Neue Datenisolationstechniken bieten Unternehmen neben den bestehenden Prozessen für Backup und Recovery sowie Disaster Recovery (DR) zusätzliche Sicherheit. Das Ergebnis sind stärkere Schutz- und Sicherheitsstrategien, die das Risiko einer Störung der Betriebskontinuität verringern.

Nicht optional: Shields up

Die CISA-Warnung enthält eine unmissverständliche Anweisung zur Datenisolation, die zwar nicht gesetzlich vorgeschrieben ist, aber auch nicht als optional betrachtet werden sollte. Unternehmen sollten sie beherzigen, da sie sonst eine Störung ihrer Betriebsabläufe riskieren. In Anbetracht der CISA-Richtlinien und der sich weiterentwickelnden Best Practices für die Abwehr von Ransomware-Angriffen ist die Datenisolation zweifellos eine wichtige und vernünftige Sicherheitsmaßnahme und genauso unerlässlich wie Passwörter.