Refuerce su ciberresiliencia

Responda más rápido y recupérese de forma segura de los ciberataques destructivos.

Seguridad de datos y ciberresiliencia impulsadas por IA.

Los ciberataques siguen siendo la principal amenaza para las empresas.

Estos ataques disruptivos provocan pérdida de ingresos, costes excesivos, multas y daños a la reputación.

Es hora de contar con un nuevo enfoque.

Cohesity ayuda a organizaciones como la suya a perfeccionar su estrategia y adoptar prácticas y tecnología de ciberresiliencia modernas. El resultado final: menos riesgo, una postura de seguridad más sólida y un negocio más resiliente.

Los ciberataques siguen siendo la principal amenaza para las empresas en todo el mundo.

Los perpetradores de amenazas innovan constantemente y evaden las defensas.

de las organizaciones se vieron afectadas por un ataque de ransomware en el último año.

perdido por cada hora de inactividad

de infracciones exitosas mediante explotación de vulnerabilidades

Mejore su ciberresiliencia con estos cinco pasos.

Proteja todos los datos con gobernanza global

Identifique los datos no protegidos: su mayor riesgo de seguridad

Practique la resiliencia de las aplicaciones

Automatice la recuperación cibernética: inicie, investigue, mitigue

Asegúrese de que sus datos ya sean recuperables

Refuerce su plataforma e implemente una bóveda cibernética

Optimice su postura de riesgo de datos

Reduzca el riesgo de robo de datos

Detecte e investigue amenazas

Efectúe regularmente análisis y búsqueda de amenazas

Proteja todos los datos con gobernanza global

La expansión de datos es el asesino silencioso: está en todas partes, en forma de datos fragmentados, en abundantes silos, lo que aumenta la superficie de ataque. Cuantos más datos, mayor es su exposición y la carga de trabajo para sus equipos. Pero he aquí la solución: Protéjalo todo con una plataforma moderna y reduzca los riesgos de ciberataques destructivos.

Acciones clave:

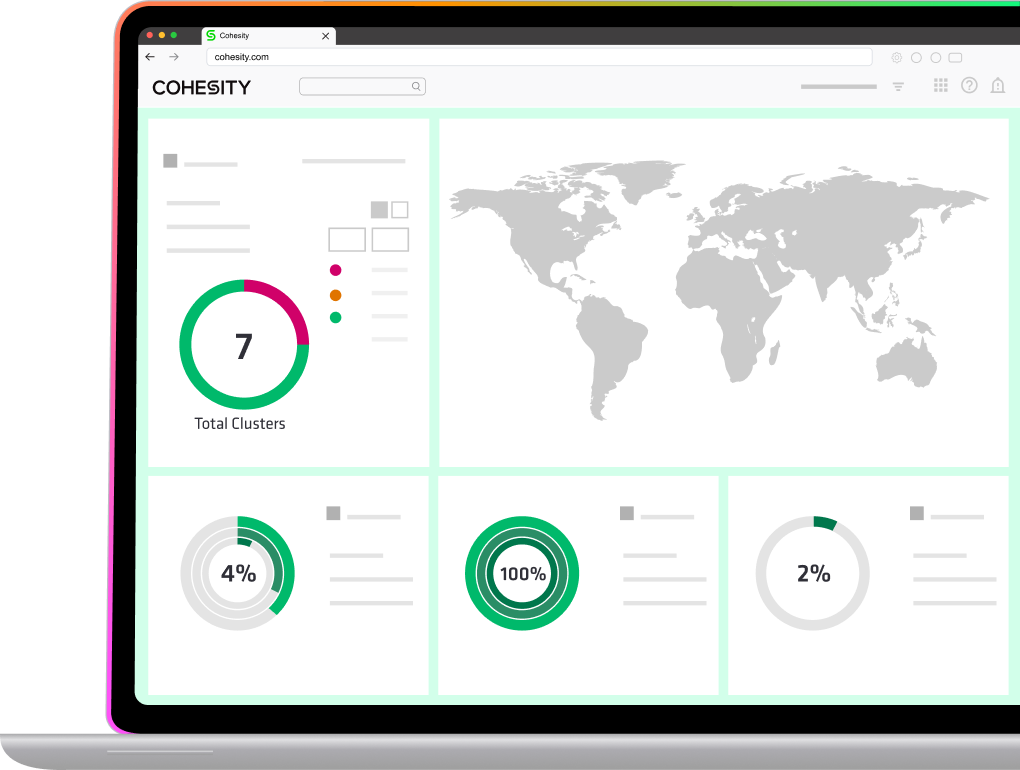

- Implemente una plataforma de datos basada en API que gestiona más de 1000 fuentes sin esfuerzo: Máquinas virtuales, aplicaciones SaaS, bases de datos, NAS, etc.

- Asegúrese de que la plataforma se extienda localmente, en la nube, en el borde, como SaaS: una implementación flexible que se adapta a sus datos a medida que crecen con el tiempo.

- Centralice las tareas de gestión: utilice un panel para controlarlas todas y detectar los riesgos antes de que se agraven.

Asegúrese de que sus datos sean siempre recuperables

Los ciberatacantes suelen buscar primero sus copias de seguridad. Una vez que cifran estos datos, usted se ve acorralado, obligado a pagar el rescate. Refuerce su plataforma con funciones de seguridad avanzadas y mejore drásticamente su postura de seguridad. Añada una bóveda cibernética para mayor protección.

Acciones clave:

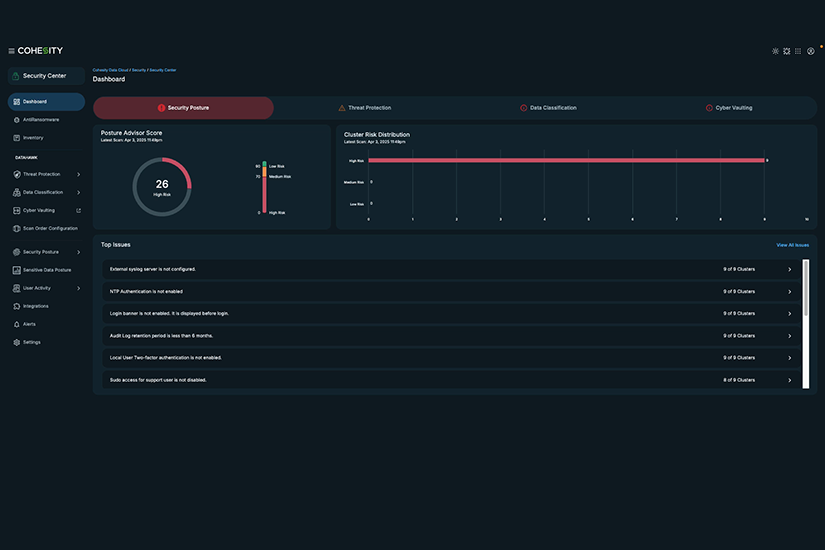

Bloquee el acceso con autenticación multifactor y controles basados en las funciones y una confianza cero en todo momento.

Haga que las copias de seguridad sean inmutables, es decir, inmodificables y que se puedan restaurar en los servidores de producción en caso de ataques de ransomware o brechas de datos.

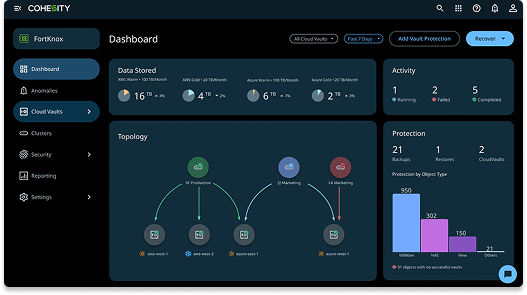

Implemente la bóveda cibernética: protección lógica totalmente externa y una capa adicional de resiliencia.

Detecte e investigue amenazas

Los ciberatacantes son astutos maestros del engaño que evaden la detección y suelen estar al acecho para causar un caos masivo. Acceda a la detección de amenazas impulsada por IA, alimentada con fuentes de amenazas de última generación, con una sencilla búsqueda de amenazas y unos solos clics. Cree reglas YARA personalizadas que le ayuden a identificar amenazas avanzadas rápidamente, reduciendo el riesgo.

Acciones clave:

- Sea proactivo al analizar regularmente las amenazas en sus copias de seguridad. ¡Practique una buena higiene de forma constante!

- Elimine cualquier cambio lo más rápido posible e identifique malware u otras vulnerabilidades.

- Active capacidades de búsqueda de amenazas cuando busque amenazas específicas.

- Haga que sus equipos de InfoSec y TI trabajen en sintonía, utilizando el mismo conjunto de información con nuestras integraciones de ecosistemas de seguridad.

Practique la resiliencia de las aplicaciones

Enhorabuena: con los pasos 1-3 ya completados, su plataforma está en pie, fortalecida y abovedada. Ha analizado amenazas y ha buscado anomalías. ¿Y ahora? Practique su plan de ciberresiliencia como un profesional. No improvise durante un ataque real: ensaye la respuesta cibernética y la recuperación para la infraestructura, los datos y las aplicaciones. Imagine la situación: sus sistemas han caído, la presión está aumentando, pero usted está tranquilo, porque ha ejecutado su plan muchas veces antes.

Acciones clave:

- Orqueste y ensaye: Automatice los procesos, ejecute simulacros para secuenciar la respuesta y la recuperación.

- Prepare la sala limpia: Lleve a cabo análisis forenses para identificar las causas raíz y erradicar las amenazas antes de restaurar la producción.

- Llame a los expertos: Apóyese en Cohesity CERT durante los ataques.

Optimice su postura de riesgo de datos

El ransomware está evolucionando, volviéndose más devastador, más sigiloso. ¿Y sus datos? Repartidos entre instalaciones locales, SaaS, la nube y el borde. Se está preguntando: “¿Qué se esconde en ese bucket S3 olvidado? ¿Bases de datos huérfanas? ¿Credenciales expuestas?”. Los peligros ocultos están en todas partes.

Pero puede ser proactivo aquí: La gestión de la postura de seguridad de datos (DSPM) cambia el guion y asigna las políticas de protección adecuadas a los datos de todo su patrimonio. Si se produce una brecha, puede utilizar la clasificación de datos para identificar rápidamente sus riesgos.

Acciones clave:

- Averigüe qué datos hay y dónde: escanee sus entornos y evalúe qué datos hay y qué nivel de protección tienen.

- Entienda qué puede haber en su patrimonio de copias de seguridad y asegúrese de que esté protegido de la manera correcta.

- Evalúe qué datos podrían verse afectados por una brecha o qué podría haber ocurrido en un caso de exfiltración de datos.

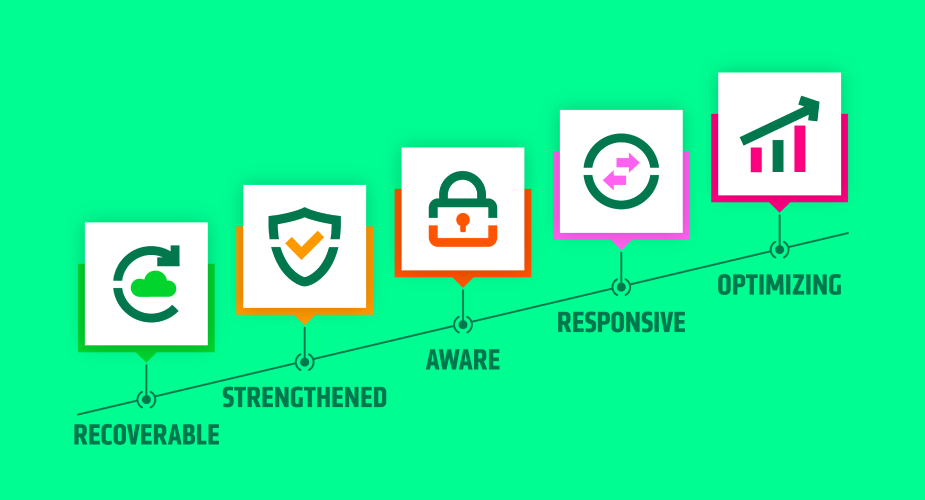

Presentamos el modelo de madurez de resiliencia ante ciberataques destructivos de Cohesity

Aplique este modelo, basado en marcos populares de respuesta y recuperación de ciberseguridad para medir y mejorar su resiliencia.

Cohesity Data Cloud: Qué incluye

DataProtect

Simplifique la protección de datos, garantice la recuperación y defiéndase contra el ransomware con una solución moderna a hiperescala.

Cohesity Gaia

Tome decisiones empresariales más inteligentes más rápido con la búsqueda conversacional impulsada por IA.

Protección contra amenazas

Mejore la respuesta y recuperación a amenazas con la detección de amenazas impulsada por IA.

FortKnox

Aumente la resiliencia contra el ransomware con una bóveda cibernética, altamente segura y galardonada.

SmartFiles

Aproveche los servicios de archivos y objetos definidos por software con inteligencia, escalabilidad y eficiencia de nivel superior.

Appliances de NetBackup

Protección de datos llave en mano y reforzada cibernéticamente.

IT Analytics

Análisis de TI unificado e información en entornos multinube ahora disponibles como plataforma de análisis entregada en la nube.

Cohesity CERT (equipo de respuesta a eventos cibernéticos)

Minimización del tiempo de inactividad y de la pérdida de datos: La respuesta ante incidentes de expertos con herramientas de recuperación robustas reduce drásticamente el riesgo de pérdida de datos para que su empresa pueda recuperarse más rápido.

Respuesta rápida a incidentes: Cohesity CERT interviene inmediatamente para ayudarle a contener el daño e iniciar la recuperación.

Asociaciones estratégicas: Nos hemos asociado con las principales empresas de respuesta a incidentes de ciberseguridad del mundo, por lo que dispondrá de todo lo que necesita para responder a los ciberataques.

1Fuente: The State of Ransomware 2024 Sophos

2Fuente: The Hidden Costs of Downtime Splunk

3Fuente: M-Trends 2025 Special Report Mandiant

¿Listo para empezar?

Comience su prueba gratuita de 30 días o vea una de nuestras demostraciones.