Renforcez votre cyber-résilience

Répondez plus rapidement et restaurez de manière sécurisée suite à une cyberattaque destructrice.

Sécurité des données et cyber-résilience optimisées par l’IA

Les cyberattaques restent la principale menace pour les entreprises.

Ces attaques perturbatrices entraînent une perte de revenus, des coûts excessifs, des amendes et une atteinte à la réputation.

Il est temps de changer d’approche.

Cohesity aide les entreprises comme la vôtre à faire évoluer leur stratégie et à adopter des pratiques et des technologies modernes de cyber-résilience. Résultat : des risques réduits, une posture de sécurité plus forte et une activité plus résiliente.

Les cyberattaques restent la principale menace pour les entreprises du monde entier.

Les auteurs de menaces innovent constamment et contournent les défenses.

des entreprises ont été victimes d’une attaque par ransomware au cours de l’année passée.

de perte par heure d’indisponibilité

des violations réussies ciblaient les exploits

Renforcez votre cyber-résilience grâce à ces cinq étapes.

Protégez toutes vos données grâce à une gouvernance globale

Identifiez les données non protégées. Celles-ci constituent votre plus gros risque de sécurité

Travaillez la résilience de vos applications

Automatisez la cyber-restauration : initiez, enquêtez, atténuez

Assurez-vous que vos données sont toujours récupérables

Renforcez la sécurité de votre plateforme et déployez une solution d'isolation des données.

Optimisez votre posture en matière de risques liés aux données

Réduisez les risques liés au vol de données

Détectez et enquêtez sur les menaces

Effectuez régulièrement une analyse des menaces et une recherche de menaces

Protégez toutes vos données avec une gouvernance globale

La prolifération des données est un fléau silencieux : celles-ci sont partout, fragmentées et cloisonnées dans de nombreux silos, ce qui augmente votre surface d'attaque. Plus de données signifie plus d’exposition et plus de pression sur vos équipes. Il existe cependant une solution : protégez toutes vos données à l'aide d'une plateforme moderne et réduisez les risques liés aux cyberattaques destructrices.

Actions clés :

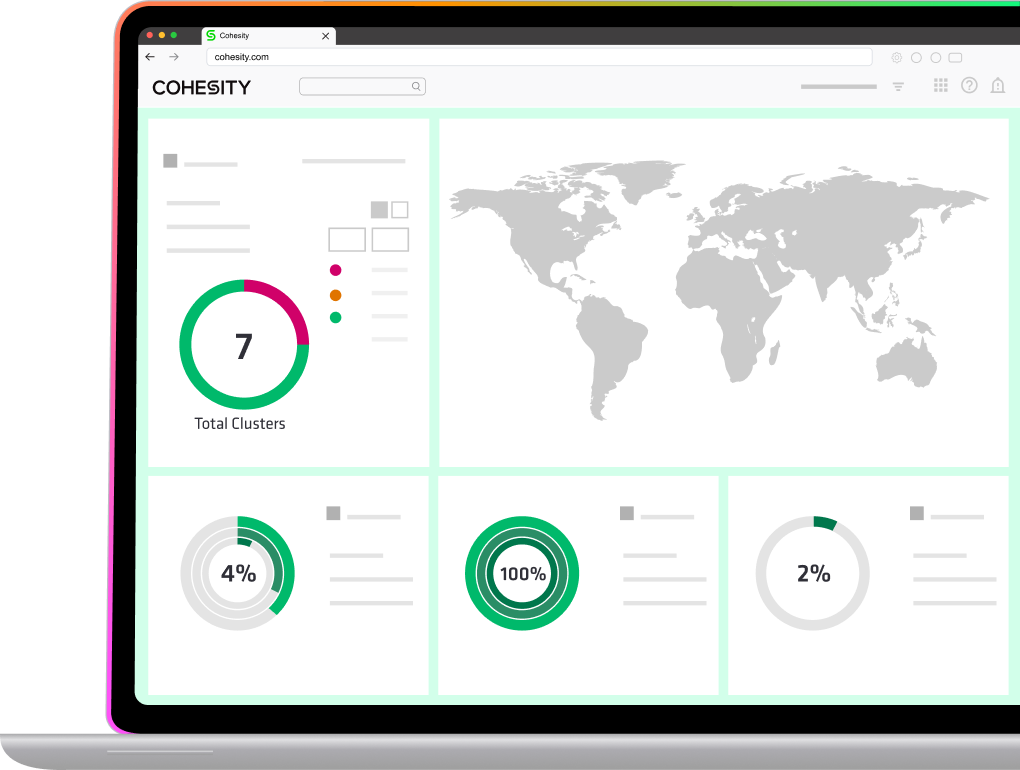

- Déployez une plateforme de données basée sur des API capable de gérer facilement plus de 1 000 sources : VM, applications SaaS, bases de données, NAS, etc.

- Assurez-vous que la plateforme couvre vos environnements en local, dans le cloud, à la périphérie et en mode SaaS : bénéficiez d'un déploiement flexible qui s’adapte à la croissance de vos données au fil du temps.

- Centralisez les tâches de gestion : utilisez un seul tableau de bord pour tout contrôler et détectez les risques avant qu’ils ne prennent de l'ampleur.

Vérifiez que vos données sont toujours récupérables

Les cybercriminels s'attaquent souvent en premier lieu à vos sauvegardes. Une fois ces données chiffrées, vous êtes pris au piège et contraint de payer la rançon. Renforcez votre plateforme à l'aide de fonctionnalités de sécurité avancées, et vous aurez considérablement amélioré votre posture de sécurité. Ajoutez une solution d’isolation des données pour plus de protection.

Actions clés :

Verrouillez l’accès avec une authentification multifacteur (MFA) et des contrôles basés sur les rôles (RBAC), conformément au principe du Zero Trust.

Rendez vos sauvegardes immuables. Elles ne doivent pas pouvoir être modifiées et doivent pouvoir être restaurées sur les serveurs de production en cas d'attaque par ransomware ou de violation de données.

Déployez une solution d’isolation des données, une isolation logique par air-gapping pour une protection à toute épreuve et une couche de résilience supplémentaire.

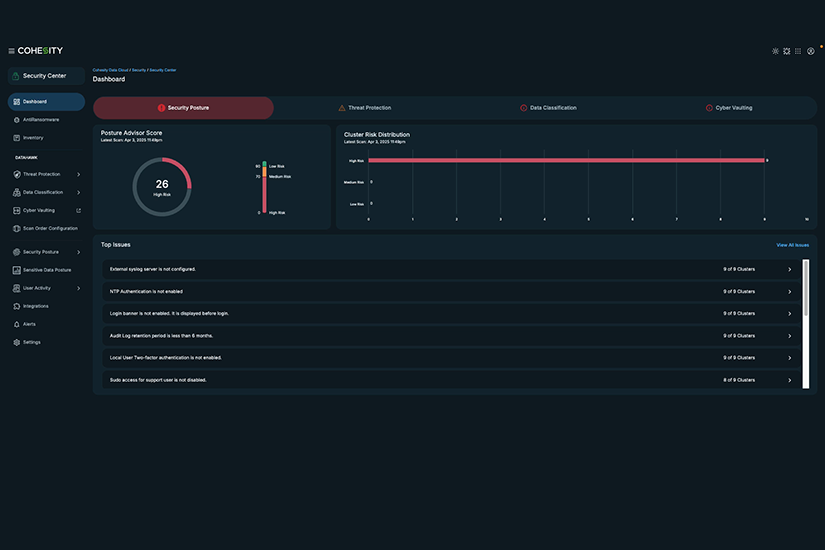

Détectez et enquêtez sur les menaces

Les cyberattaques sont particulièrement sournoises et trompeuses. Elles contournent les systèmes de détection et se tapissent souvent dans l’ombre, attendant leur heure pour semer le chaos. Bénéficiez d'une détection des menaces alimentée par l'IA et des flux de menaces de pointe, avec une recherche de menaces simple par pointer-cliquer. Créez des règles YARA personnalisées pour pouvoir identifier rapidement les menaces avancées et réduire les risques.

Actions clés :

- Soyez proactif et analysez régulièrement vos sauvegardes à la recherche de menaces. Adoptez une bonne hygiène et soyez constant !

- Supprimez toute modification le plus rapidement possible et identifiez les logiciels malveillants ou autres vulnérabilités.

- Utilisez les capacités de recherche de menaces pour identifier des menaces spécifiques.

- Veillez à ce que vos équipes InfoSec et informatiques soient sur la même longueur d'onde, utilisez le même ensemble d’informations grâce à nos intégrations dans l’écosystème de sécurité.

Travaillez la résilience de vos applications

Félicitations, les étapes 1 à 3 sont terminées. Votre plateforme est désormais opérationnelle, renforcée et sécurisée dans un coffre-fort. Vous avez analysé les menaces et recherché les anomalies. Et maintenant ? Entraînez-vous à appliquer votre plan de cyber-résilience comme un professionnel. N'improvisez pas pendant une attaque réelle : répétez votre cyber-réponse et votre cyber-restauration pour l'infrastructure, les données et les applications. Imaginez : vos systèmes sont en panne, la pression monte, mais vous êtes serein, car vous avez déjà exécuté votre plan à maintes reprises.

Actions clés :

- Orchestrez et répétez : automatisez les processus, simulez des exercices pour séquencer la réponse et la restauration.

- Préparez la salle blanche : analysez les preuves pour identifier les causes profondes et éliminer les menaces avant de restaurer la production.

- Faites appel à des experts : appuyez-vous sur l’équipe CERT de Cohesity lors d’une attaque.

Optimisez votre posture en matière de risque liés aux données

Les ransomwares évoluent, ils deviennent plus malveillants et plus sournois. Et vos données ? Elles prolifèrent en local, en mode SaaS, dans le cloud et à la périphérie. Vous vous demandez : « Qu’est-ce qui se cache dans ce compartiment S3 oublié ? Des bases de données orphelines ? Des identifiants exposés ? » Des dangers se cachent partout.

Vous pouvez toutefois être proactif : la gestion de la posture de sécurité des données (DSPM) renverse la situation et associe les bonnes stratégies de protection aux données de votre patrimoine. En cas de violation, vous pouvez utiliser la classification des données pour identifier rapidement vos risques.

Actions clés :

- Découvrez comment vos données sont réparties : analysez vos environnements et évaluez où se trouvent vos données ainsi que leur niveau de protection.

- Comprenez ce que contient votre patrimoine de sauvegarde et assurez-vous qu'il est correctement protégé.

- Évaluez ce qui a pu être affecté par une violation ou ce qui a pu se produire en cas d'exfiltration de données.

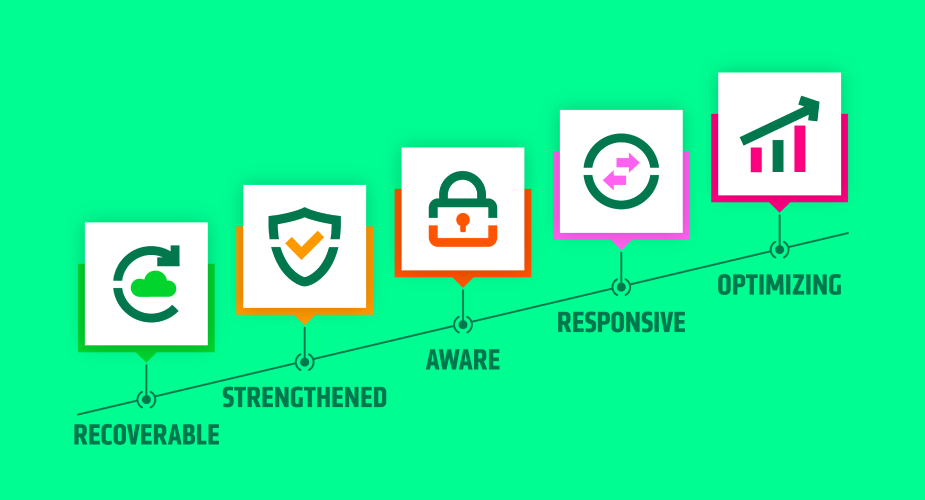

Présentation du modèle de maturité de la résilience aux cyberattaques destructrices de Cohesity

Appliquez ce modèle basé sur les cadres de réponse et de restauration de cybersécurité les plus courants pour mesurer et améliorer votre résilience.

Cohesity Data Cloud : ce qui est inclus

DataProtect

Simplifiez la protection de vos données, garantissez leur restauration et protégez-vous contre les ransomwares grâce à une solution hyperscale moderne.

Protection contre les menaces

Améliorez la réponse aux menaces et la restauration grâce à une détection des menaces alimentée par l’IA.

Appliances NetBackup

Une protection des données clé en main renforcée contre les cyberattaques.

Cohesity Gaia

Prenez plus rapidement des décisions commerciales plus judicieuses grâce à la recherche conversationnelle alimentée par l'IA.

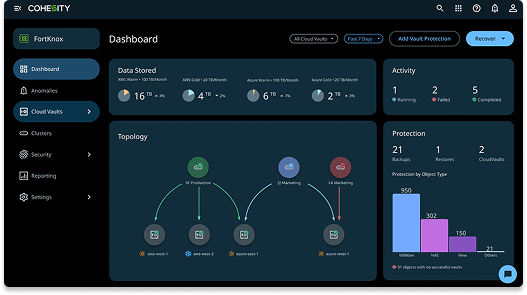

FortKnox

Renforcez votre résilience face aux ransomwares avec une solution d'isolation des données primée très sécurisée.

SmartFiles

Profitez de services de fichiers et d'objets logiciels dotés d'une intelligence, d'une évolutivité et d’une efficacité de niveau supérieur.

IT Analytics

Une plateforme d'analyse fournie dans le cloud permet désormais d'obtenir des informations et des analyses informatiques unifiées dans des environnements multi-cloud.

L’équipe CERT (Cyber Event Response Team) de Cohesity

Temps d'arrêt et pertes de données minimisés : une réponse experte aux incidents avec des outils de restauration robustes réduit considérablement le risque de perte de données afin que votre entreprise puisse restaurer plus rapidement.

Réponse rapide aux incidents : L’équipe CERT de Cohesity intervient immédiatement pour vous aider à limiter les dégâts et à lancer la restauration.

Partenariats stratégiques : Nous sommes partenaires des plus grandes entreprises de réponse aux incidents de cybersécurité afin que vous puissiez bénéficier de tous les outils nécessaires pour répondre aux cyberattaques.

1Source : L’état des ransomwares en 2024 (en anglais), Sophos

2Source : Les coûts cachés des temps d’arrêt (en anglais), Splunk

3Source : Rapport spécial M-Trends 2025 (en anglais), Mandiant

Prêt à vous lancer ?

Commencez votre essai gratuit de 30 jours ou regardez l'une de nos démos.