Fortaleça sua resiliência cibernética

Responda mais rapidamente e recupere-se com segurança de ataques cibernéticos destrutivos.

Segurança de dados e resiliência cibernética baseadas em IA.

Os ataques cibernéticos continuam sendo a principal ameaça às empresas.

Esses ataques disruptivos resultam em perda de receita, custos excessivos, multas e danos à reputação.

É hora de uma nova abordagem.

A Cohesity ajuda organizações como a sua a aprimorar a estratégia e adotar práticas e tecnologias modernas de resiliência cibernética. O resultado final: risco reduzido, uma postura de segurança mais forte e um negócio mais resiliente.

Os ataques cibernéticos continuam sendo a principal ameaça às empresas globalmente.

Os agentes de ameaças estão constantemente inovando e evadindo defesas.

das organizações foram atingidas por ataque de ransomware no ano passado.

perdidos para cada hora de inatividade

das violações bem-sucedidas exploraram vulnerabilidades específicas

Melhore sua resiliência cibernética com essas cinco etapas.

Proteja todos os dados com governança global

Identifique dados desprotegidos — seu maior risco de segurança

Pratique a resiliência da aplicação

Automatize a recuperação cibernética: iniciar, investigar, mitigar

Certifique-se de que seus dados já sejam recuperáveis

Fortaleça sua plataforma e implante um cofre cibernético

Otimize a postura de risco dos dados

Reduza seu risco de roubo de dados

Detecte e investigue ameaças

Realize regularmente varreduras de ameaças e caça a ameaças

Proteja todos os dados com governança global

A dispersão de dados é o assassino silencioso — está em todos os lugares, fragmentada, com muitos silos, aumentando sua superfície de ataque. Mais dados significam mais exposição e mais pressão sobre suas equipes. Mas é possível corrigir isso: Proteja tudo com uma plataforma moderna e reduza os riscos de ataques cibernéticos destrutivos.

Principais ações:

- Implante uma plataforma de dados orientada por API que lida com mais de 1.000 fontes sem esforço: VMs, aplicativos SaaS, bancos de dados, NAS e assim por diante.

- Certifique-se de que a plataforma abranja dados no local, na nuvem, na borda e em aplicações SaaS, com implantação flexível que acompanhe o crescimento dos seus dados ao longo do tempo.

- Centralize as tarefas de gerenciamento — use um painel de controle para gerenciar todas elas e identifique riscos antes que se agravem.

Certifique-se de que seus dados sejam sempre recuperáveis

Os cibercriminosos muitas vezes procuram seus backups primeiro. Depois que eles criptografam esses dados, você é forçado a pagar o resgate. Fortaleça sua plataforma com recursos de segurança avançados e você avançou muito para melhorar sua postura de segurança. Adicione um cofre cibernético para proteção adicional.

Principais ações:

Bloqueie o acesso com controles multifatores baseados em função — confiança zero até o fim.

Torne os backups imutáveis — inalteráveis e capazes de serem restaurados para servidores de produção em caso de ataques de ransomware ou violações de dados

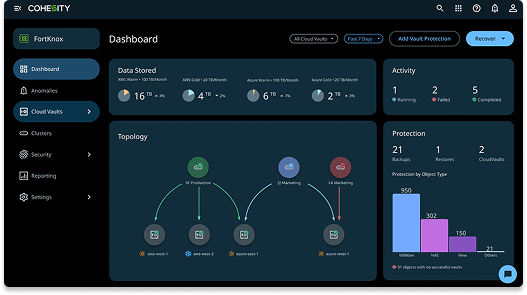

Implante o cofre cibernético — isolamento lógico para isolamento ferroso e uma camada extra de resiliência.

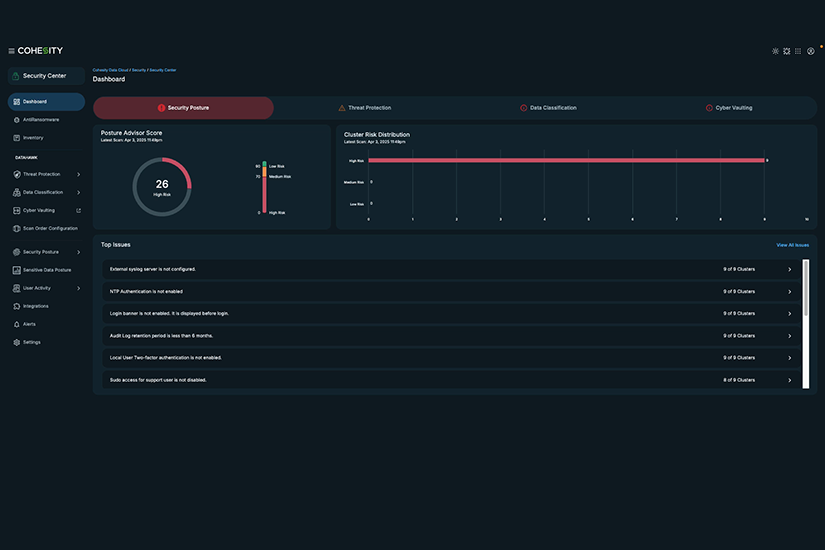

Detecte e investigue ameaças

Os ataques cibernéticos são mestres da dissimulação. Eles escapam da detecção e permanecem ocultos, prontos para desencadear um caos devastador. Potencialize a detecção de ameaças com tecnologia de IA, alimentada por feeds de inteligência de última geração, e uma caça a ameaças simplificada do tipo apontar e clicar. Crie regras YARA personalizadas que ajudam a identificar ameaças avançadas rapidamente, reduzindo o risco.

Principais ações:

- Seja proativo verificando regularmente se há ameaças em seus backups. Adote práticas de limpeza adequadas e consistentes!

- Rastreie quaisquer alterações o mais rápido possível e identifique malware ou outras vulnerabilidades.

- Inicie recursos de caça a ameaças ao buscar ameaças específicas.

- Mantenha suas equipes de segurança da informação e TI em sintonia, usando o mesmo conjunto de informações com nossas integrações de ecossistema de segurança.

Pratique a resiliência da aplicação

Parabéns — com as etapas 1 a 3 concluídas, sua plataforma ficou fortalecida, reforçada e protegida em cofre. Você examinou ameaças e detectou anomalias. E agora? Pratique seu plano de resiliência cibernética como um profissional. Não improvise durante um ataque real: treine a resposta cibernética e a recuperação de infraestrutura, dados e aplicações Imagine: seus sistemas caem, a pressão está aumentando, mas você está calmo, porque já executou seu plano muitas vezes antes.

Principais ações:

- Orquestrar e ensaiar: automatize processos, execute simulações para resposta e recuperação de sequência.

- Ative a sala limpa: realize análises forenses para identificar as causas raiz e erradicar ameaças antes de restaurar a produção.

- Chame os especialistas: conte com o Cohesity CERT durante ataques.

Otimize sua postura de risco de dados

O ransomware está evoluindo — mais agressivo, mais sorrateiro. E seus dados? Crescendo rapidamente no local, no SaaS, na nuvem e na borda. Você está se perguntando: "O que está à espreita nesse S3 bucket esquecido? Bancos de dados órfãos? Credenciais expostas?" Os perigos ocultos estão por toda parte.

Mas você pode ser proativo aqui: o Data Security Posture Management (DSPM) inverte o script e mapeia as políticas de proteção certas para os dados em toda a sua propriedade. Se uma violação acontecer, você pode usar a classificação de dados para identificar rapidamente seus riscos.

Principais ações:

- descubra onde estão os dados — examine seus ambientes e avalie quais dados estão onde e qual nível de proteção eles têm.

- Entenda o que pode ter no seu ambiente de backup e garanta que ele esteja protegido da forma correta.

- Avalie o que pode ter sido afetado em uma violação ou o que pode ter acontecido em um caso de exfiltração de dados.

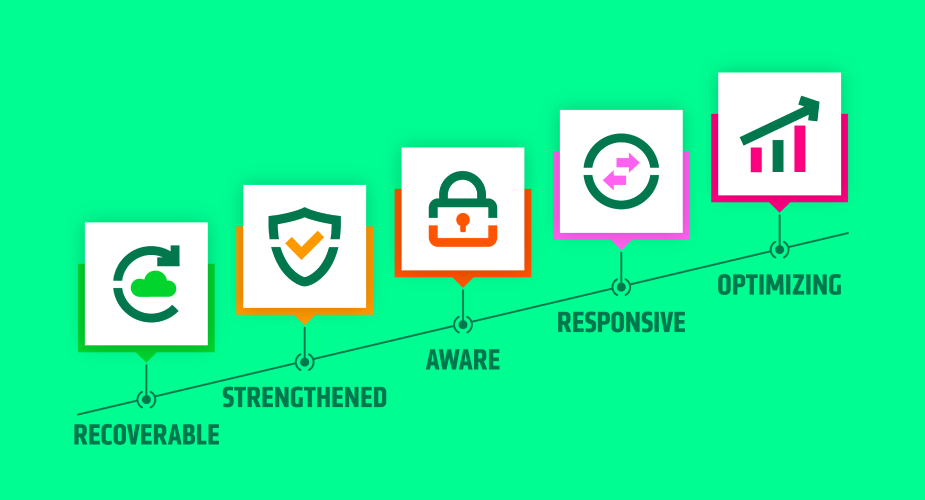

Apresentando o modelo de maturidade de resiliência de ataque cibernético destrutivo da Cohesity

Aplique este modelo, com base em estruturas populares de resposta e recuperação de cibersegurança, para medir e melhorar sua resiliência.

Nuvem de dados da Cohesity: o que está incluído

DataProtect

Simplifique a proteção de dados, garanta a recuperação e defenda-se contra ransomware com uma solução moderna e em hiperescala.

Cohesity Gaia

Tome decisões de negócios mais inteligentes e mais rápidas com a pesquisa conversacional baseada em IA.

Proteção contra ameaças

Melhore a resposta e a recuperação de ameaças com detecção de ameaças com tecnologia de IA.

FortKnox

Aumente a resiliência contra ransomware com o premiado armazenamento cibernético altamente seguro.

SmartFiles

Aproveite os serviços de arquivos e objetos definidos por software com inteligência, escalabilidade e eficiência de nível superior.

Análise de TI

Análise e insights de TI unificados em ambientes com várias nuvens, agora disponíveis como uma plataforma de análise fornecida na nuvem.

Cohesity CERT (Equipe de resposta a eventos cibernéticos)

Minimize o tempo de inatividade e a perda de dados: a resposta especializada a incidentes com ferramentas de recuperação robustas reduz drasticamente o risco de perda de dados para que sua empresa possa se recuperar mais rapidamente.

Resposta rápida a incidentes: o Cohesity CERT entra imediatamente em ação para ajudar você a conter os danos e iniciar a recuperação.

Parcerias estratégicas. fizemos uma parceria com as principais empresas de resposta a incidentes de segurança cibernética do mundo, para que você tenha o que precisa para responder a ataques cibernéticos.

1Fonte: The State of Ransomware 2024 Sophos

2Fonte: The Hidden Costs of Downtime Splunk

3Fonte: M-Trends 2025 Special Report Mandiant

Pronto para começar?

Inicie sua avaliação gratuita de 30 dias ou assista a uma de nossas demonstrações.